Аналитики центра исследования киберугроз Solar 4RAYS группы компаний «Солар» изучили образец малвари Mamont для Android. Хотя недавно в СМИ появилась информация о задержании подозреваемых в распространении этого вредоноса, исследователи обнаружили, что часть сетевой инфраструктуры все еще активна и может представлять угрозу как для компаний, так и простых пользователей.

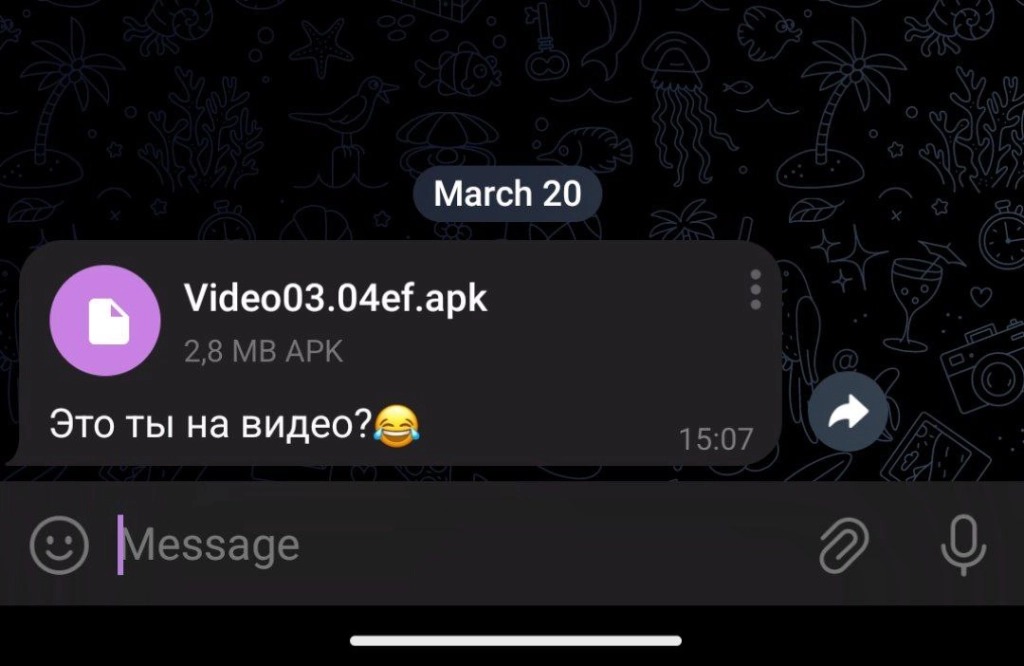

Последние несколько месяцев схема распространения малвари выглядела следующим образом: пользователям Telegram приходили сообщения с приложением apk-файла Mamont, который злоумышленники маскировали под видео и сопровождали интригующим сообщением «Это ты на видео?».

После запуска малвари вместо ожидаемого видео или фото открывается окно (WebView), отображающее содержимое ссылки, указанной злоумышленниками в конфигурации. По ссылке может находиться статическое изображение, легитимная страница авторизации в веб-версию Telegram или анимация бесконечной загрузки.

Смысл такой манипуляции заключается в том, чтобы жертва подумала, что видео, которое прислал злоумышленник, сломалось или не сработало, тем самым создавая иллюзию технической проблемы. В это время Mamont уже запускался на смартфоне в фоновом режиме.

Mamont способен собирать информацию о приложениях и устройстве, следить за историей вызовов, без ведома жертвы совершать звонки, выполнять USSD-запросы, отправлять или перехватывать SMS, копируя их содержимое и отправляя на сервер злоумышленников.

Все это позволяет, к примеру, захватить контроль над мессенджерами пострадавшего, сбрасывать пароли и получать коды подтверждения для совершения банковских операций, а также оформлять платные подписки.

Кроме того, малварь представляет угрозу и для бизнеса – если устройства сотрудников компании оказываются заражены Mamont, и для подключения к внутренним системам используется двухфакторная аутентификация на базе SMS, злоумышленники могут перехватить доступ к кодам авторизации и проникнуть в инфраструктуру организации.

В процессе изучения образца малвари исследователи выявили четыре сервера, связанных с Mamont. Все серверы были в рабочем состоянии на момент публикации отчета, и уже после новости о задержании операторов малвари был изменен внешний вид формы авторизации в C2-панель, откуда убрали анимацию со знаками доллара.

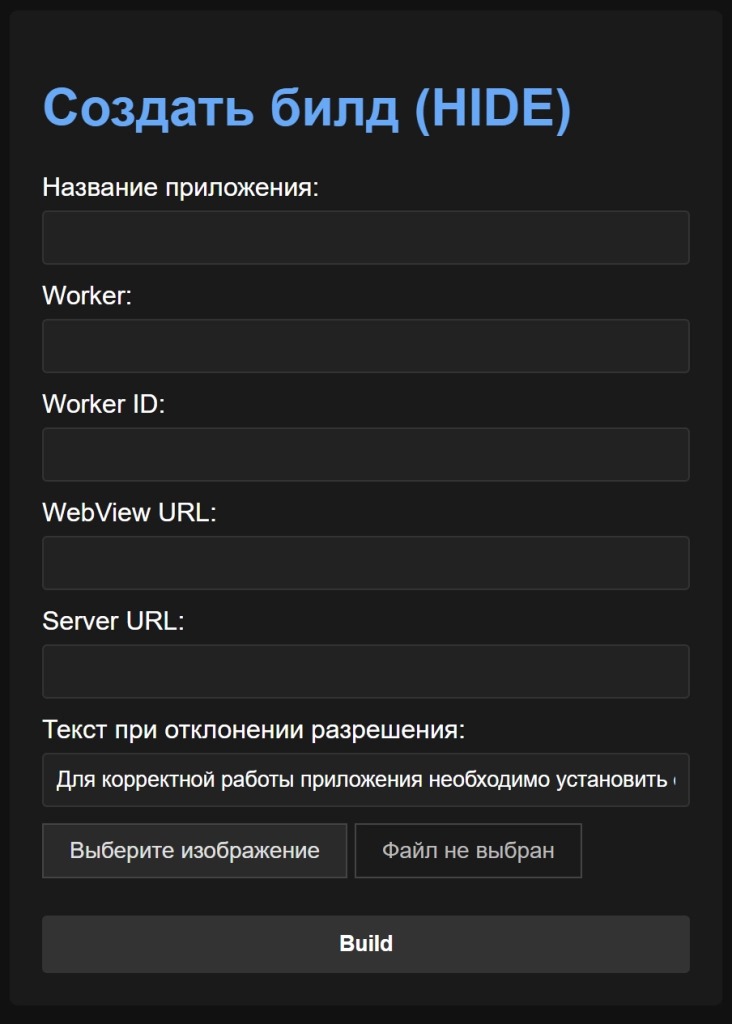

Также эксперты исследовали один из серверов, с которого преступники управляли приложениями на устройствах жертв. Панель поддерживает автоматическую генерацию билдов приложений, где можно настраивать имя и адрес управляющей панели, а также информацию об аккаунте злоумышленника, с которого создается конкретная версия малвари.

Также на одном из управляющих серверов был найден доступный без логина автоматический билдер вредоносных APK. Вероятно, это ошибка операторов или компромисс ради удобства злоумышленников – через такой билдер можно автоматически создавать новые сборки вредоноса и отправлять их жертвам. Злоумышленник может указать название, информацию о своем нике и ID, управляющий сервер и WebView-ссылку, которую отобразит приложение, если открыть его.

Так как в настоящее время исследователям известно минимум о четырех работающих серверах киберпреступников, связанных с Mamont, аналитики заключают, что эта вредоносная кампания может продолжаться, несмотря на недавние аресты.