Эксперты «Лаборатории Касперского» сообщают, что группировка GOFFEE (она же Paper Werewolf) продолжает атаки на российские организации с помощью нового импланта PowerModul.

Исследователи рассказывают, что впервые группировка GOFFEE была замечена в начале 2022 года. С тех пор она атаковала исключительно организации в РФ, используя целевые фишинговые письма с малварью.

С мая 2022 года по лето 2023 года группа GOFFEE применяла в атаках модифицированный вредонос Owowa (вредоносный IIS-модуль). С 2024 года злоумышленники начали распространять модифицированные вредоносные версии explorer.exe с помощью целевого фишинга.

Во второй половине 2024 года GOFFEE продолжала атаковать организации в России, используя PowerTaskel — непубличный агент для Mythic на PowerShell, а также новый имплант, который получил название PowerModul.

Целями этих атак стали СМИ, телекоммуникационные и строительные компании, а также государственный и энергетический сектора.

На данный момент злоумышленники используют несколько схем заражения одновременно. В роли отправной точки обычно выступает фишинговое письмо с вредоносным вложением, но далее схемы немного расходятся.

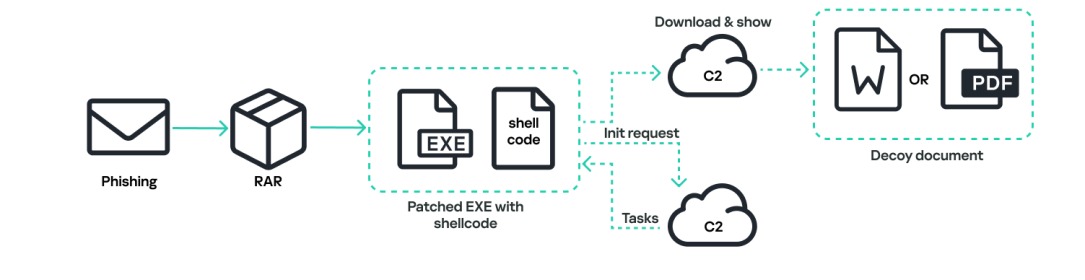

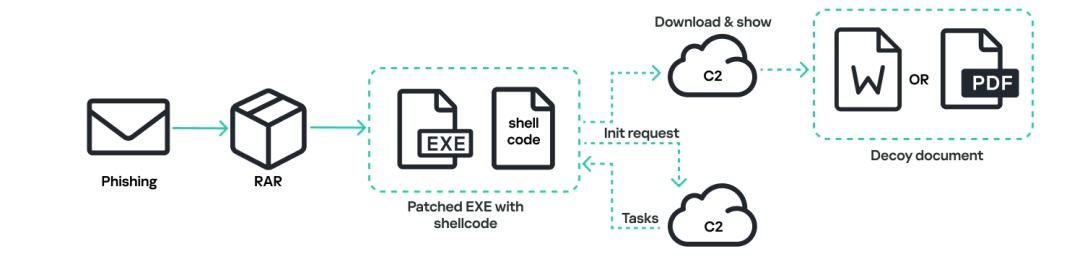

В первом случае атаки начинаются с писем с вредоносным вложением в виде архива RAR, содержащего исполняемый файл, который маскируется под документ PDF или Word, используя двойное расширение (например, *.pdf.exe или *.doc.exe). При запуске файла с удаленного сервера загружается обманка, которая демонстрируется пользователю, а заражение переходит на следующую стадию в фоновом режиме.

Исполняемый файл представляет собой системный файл Windows (explorer.exe или xpsrchvw.exe), в код которого добавлен вредоносный шелл-код. Шелл-код содержит обфусцированный агент для Mythic, который сразу начинает взаимодействовать с командным сервером.

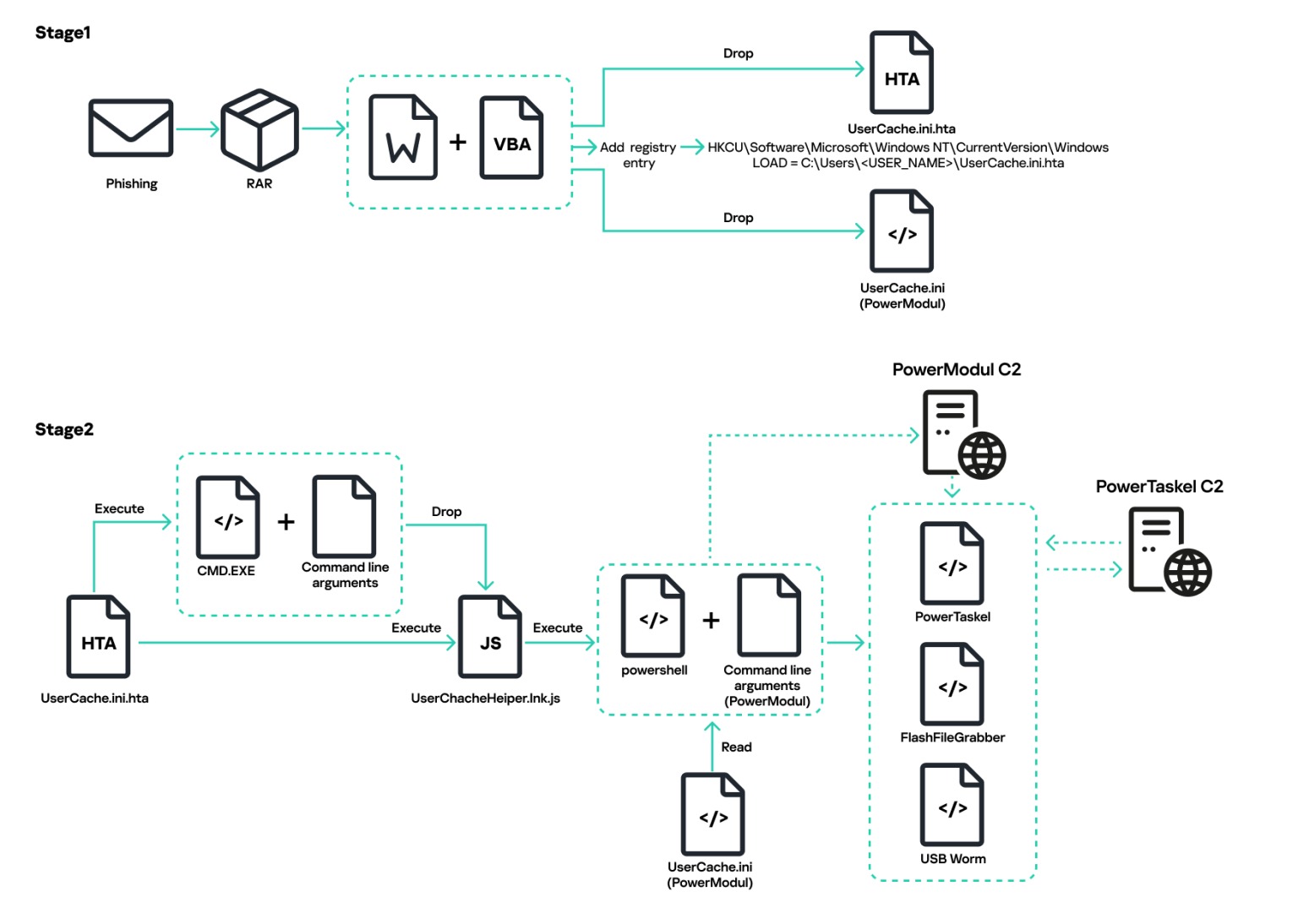

Во втором сценарии атак архив RAR содержит документ Microsoft Office с макросом, который выполняет роль дроппера. При открытии документа его текст отображается в неразборчивом виде, и появляется предупреждающее сообщение с текстом: «Документ был создан в более ранней версии Microsoft Office Word. Для корректного отображения средствами Microsoft Office Word необходимо нажать «Включить содержимое».

Нажатие на кнопку «Включить содержимое» активирует макрос, который скрывает предупреждающее изображение и восстанавливает текст с помощью стандартной операции замены символов. Кроме того, макрос создает два файла в текущей папке пользователя: HTA-файл и файл PowerShell, а затем записывает путь к HTA-файлу в значение LOAD раздела реестра HKCU\Software\Microsoft\Windows NT\CurrentVersion\Windows.

Хотя сам макрос ничего не запускает и не создает новых процессов, программы, указанные в значении LOAD упомянутого раздела реестра, запускаются автоматически для текущего авторизованного пользователя.

Вредоносный HTA-файл запускает скрипт PowerShell (имплант PowerModul), но не напрямую. Вместо этого он сначала вызывает cmd.exe с перенаправлением вывода, чтобы записать на диск файл JavaScript с именем UserCacheHelper.lnk.js, а затем запускает этот JS-файл. И уже затем JavaScript запускает PowerModul.

PowerModul представляет собой PowerShell-скрипт, который может получать с управляющего сервера дополнительные скрипты и выполнять их. Первые случаи применения этого импланта были зафиксированы в начале 2024 года. Изначально он отвечал за загрузку и запуск импланта PowerTaskel и считался относительно простым промежуточным компонентом. Однако использование уникального протокола, особых типов полезной нагрузки и командного сервера, отличного от сервера PowerTaskel, позволило выделить его в отдельное семейство.

В число полезных нагрузок, используемых PowerModul, входят такие инструменты PowerTaskel, FlashFileGrabber и USB Worm.

Как нетрудно понять по названию, FlashFileGrabber предназначен для кражи файлов со съемных носителей (например, флешек). Эксперты выявили две разновидности этого инструмента: FlashFileGrabber и FlashFileGrabberOffline.

FlashFileGrabberOffline ищет на съемных носителях файлы с определенными расширениями и, обнаружив их, копирует на локальный диск. Для этого в папке TEMP создается ряд подпапок по шаблону %TEMP%\CacheStore\connect\<VolumeSerialNumber>\. Имена папок CacheStore и connect прописаны непосредственно в скрипте.

FlashFileGrabber в основном дублирует функциональность FlashFileGrabberOffline, но с одним отличием: он может отправлять файлы на командный сервер хакеров.

В свою очередь, USB Worm способен заражать съемные носители копией PowerModul. Для этого червь присваивает файлам на съемном носителе случайные имена, сохраняя их оригинальное расширение, и скрывает их. После этого файл UserCache.ini, содержащий имплант PowerModul, копируется в папку со скрытым таким образом файлом.

Кроме того, червь создает скрытые VBS- и BAT-файлы для запуска PowerModul и открытия документа-приманки. Также создается ярлык с исходным именем документа-приманки, при запуске которого выполняется VBS-файл.

Чтобы замаскировать ярлык, червь присваивает ему подходящий значок из библиотеки shell32.dll в зависимости от расширения исходного файла. Червь заменяет ярлыками не более пяти документов, выбирая самые последние файлы и сортируя их по атрибуту LastAccessTime.

Что касается PowerTaskel — это непубличный агент для Mythic, написанный на PowerShell. Его использование обнаруживалось в кампаниях с первоначальным заражением через письма с начала 2023 года.

У этого импланта две основные функции: отправка информации о зараженной среде на управляющий сервер в виде контрольного сообщения (checkin) и выполнение произвольных скриптов и команд PowerShell, получаемых с C&C-сервера в виде задач в ответ на запросы get_tasking. Полезная нагрузка запроса представляет собой объекты PowerShell, сериализованные в XML, закодированные с помощью XOR с однобайтовым ключом, своим для каждого образца, а затем перекодированные по алгоритму Base64.

Судя по названиям и порядку параметров конфигурации, исследователи полагают, что PowerTaskel является производным от Medusa, опенсорсного агента для Mythic, изначально написанного на Python.

PowerTaskel — полнофункциональный агент, способный выполнять команды и скрипты PowerShell, что позволяет ему, например, загружать и выгружать файлы, а также запускать процессы.

Однако его возможностей зачастую недостаточно в силу особенностей работы PowerShell, поэтому группировка решила перейти на собственный бинарный агент для Mythic. Для этого PowerTaskel загружает бинарный агент с командного сервера, внедряет его в память своего процесса и запускает в отдельном потоке. В этом сценарии бинарный агент представлен в виде самоконфигурирующегося шелл-кода для платформ x86 и x64.

Исследователи резюмируют, что хотя GOFFEE продолжает улучшать свои инструменты и внедрять новые, эти изменения не настолько значительны, чтобы вредоносную кампанию можно было принять за действия другой группировки.