Эксперты компании «ДокторВеб» предупреждают: в бюджетных Android-смартфонах, имитирующих модели известных брендов, обнаружено предустановленное вредоносное ПО. Вредоносный код добавлен в мессенджер WhatsApp и направлен на кражу криптовалют методом клиппинга.

Исследователи сообщают, что эта кампания была замечена еще в прошлом году. С июня 2024 года в «Доктор Веб» начали обращаться клиенты, которые установили антивирус Dr.Web Security Space на свежеприобретенные Android-телефоны. При сканировании системного раздела прошивки антивирус обнаруживал подозрительное приложение, замаскированное под мессенджер WhatsApp.

Как показало расследование, эти случаи не были единичными и являлись частью кампании по краже криптовалют.

Термином клиппинг называют кражу информации путем перехвата или подмены данных, которые пользователь копирует в буфер обмена. Наиболее часто клипперы нацелены на поиск в буфере обмена последовательностей символов, соответствующих адресам криптокошельков. В среднем такие строки содержат от 25 до 42 символов. Для удобства работы с такими данными пользователи обычно используют стандартные операции «копировать» и «вставить». Клиппер может воспользоваться этим, перехватив содержимое буфера обмена и незаметно подменив все адреса криптовалютных кошельков на принадлежащие операторам малвари.

По словам специалистов, злоумышленники каким-то образом получили доступ к цепочке поставок ряда китайских производителей смартфонов на базе Android. Жалобы именно на такие смартфоны и поступали от пользователей «Доктор Веб».

В большинстве случаев скомпрометированные «из коробки» устройства были представлены в нижнем ценовом сегменте и имели названия, созвучные с моделями известных брендов: S23 Ultra, Note 13 Pro, P70 Ultra и так далее.

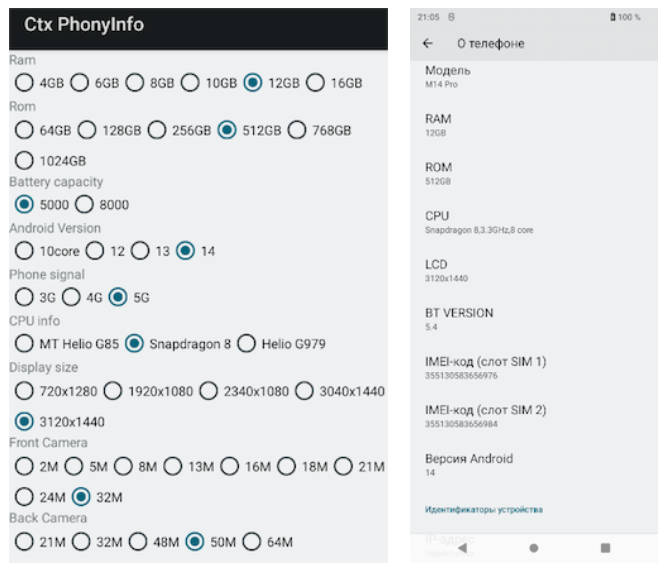

При этом их технические характеристики были далеки от заявленных. Дело в том, что в состав прошивки входило скрытое приложение, позволяющее с легкостью изменить всю отображаемую техническую информацию об устройстве не только в системном меню, но и в отчетах таких приложений, как AIDA64 и CPU-Z.

Кроме того, несмотря на то, что в разделе «Об устройстве» было заявлено об установленной последней версии Android 14, на самом деле все устройства работали под управлением одного и того же билда Android 12.

Отмечается, что более достоверные результаты при изучении технических характеристик предоставляет приложение DevCheck. В большинстве случаев оно точно определяет параметры устройства, даже если производитель пытается ввести пользователя в заблуждение.

Как выяснилось, треть перечисленных ниже моделей, в которых была обнаружена малварь, выпускается под брендом SHOWJI. Производителей остальных моделей исследователям идентифицировать не удалось.

| SHOWJI S19 Pro | Note 30i | Camon 20 |

| SHOWJI Note 13 Pro | S23 Ultra | P70 Ultra |

| SHOWJI X100S Pro | S18 Pro | M14 Ultra |

| SHOWJI Reno12 Pro | 6 Pro | S24 Ultra |

Троянизированная версия WhatsApp была создана с помощью инструмента LSPatch. Этот фреймворк позволяет изменять поведение основного приложения, не вмешиваясь в его код, а загружать для этого дополнительные программные модули. В данном случае мошенники разместили в папке assets вредоносный модуль com.whatsHook.apk, выполняющий следующие функции.

Перехват обновления приложения. Вместо проверки обновлений по адресу hxxps://www.whatsapp[.]com/android/current/WhatsApp[.]apk происходит обращение к одному из серверов злоумышленников, например, hххps://apk-download[.]pro/download/whatsapp[.]apk. Это позволяет сохранять приложение зараженным и вносить в его работу необходимые хакерам изменения.

Поиск строк в принимаемых и отправляемых сообщениях, соответствующих шаблонам адресов кошельков для криптовалют Tron (строка из 34 символов, начинается с T) и Ethereum (строка из 42 символов, начинается с 0x) и их подмена на адреса злоумышленников.

ClipperПри этом базовая функциональность клиппера была расширена, и факт подмены адреса криптокошелька не виден жертве. Так, в случае исходящего сообщения на скомпрометированном устройстве жертве демонстрируется корректный адрес ее собственного кошелька, а получателю сообщения отправляется адрес кошелька мошенников.

При получении же входящего сообщения в чате собеседнику виден адрес отправленного им кошелька, а на устройстве жертвы входящий адрес подменяется на адрес кошелька хакеров. Адреса кошельков мошенников меняются при каждой итерации кампании, но в код малвари вшиты и резервные адреса (TN7pfenJ1ePpjoPFaeu46pxjT9rhYDqW66, 0x673dB7Ed16A13Aa137d39401a085892D5e1f0fCA), которые могут использоваться, если по каким-то причинам связь с управляющим сервером не может быть установлена. Дополнительно вредонос отправляет на сервер злоумышленников все сообщения, отправляемые в мессенджере.

Кроме того, осуществляется поиск и передача на сервер злоумышленников всех изображений в форматах jpg, png и jpeg в следующих папках: DCIM, PICTURES, ALARMS, DOWNLOADS, DOCUMENTS, SCREENSHOTS.

Это делается для поиска seed-фраз для криптокошельков, представляющих собой набор из 12–24 слов в определенной последовательности. Такая фраза демонстрируется однократно при создании кошелька и многие пользователи просто делают ее скриншот, а не записывают на отдельный носитель. Seed-фразы позволяют восстановить доступ к кошельку, если пользователь забыл пароль, а для злоумышленников получение таких данных означает возможность сразу же вывести все деньги.

Также вся информация об устройстве (производитель, модель, языковые настройки и имя троянизированного приложения) передается на управляющий сервер.

В классификации «ДокторВеб» этот троян получил название Shibai из-за строки в коде, которая, видимо, является отсылкой к названию криптовалюты Shiba Inu (SHIB).

Исследователи подчеркивают, что эта кампания является очень масштабной и, аналогичным образом мошенники модифицировали порядка 40 приложений. Среди них — WhatsApp и Telegram, а также другие мессенджеры, сканеры QR-кодов и так далее. Но в большинстве случаев вмешательству подвергались приложения криптокошельков (Mathwallet, Trust Wallet и другие).

В общей сложности было обнаружено более 60 управляющих серверов, а для распространения вредоносных приложений задействованы порядка 30 доменов.

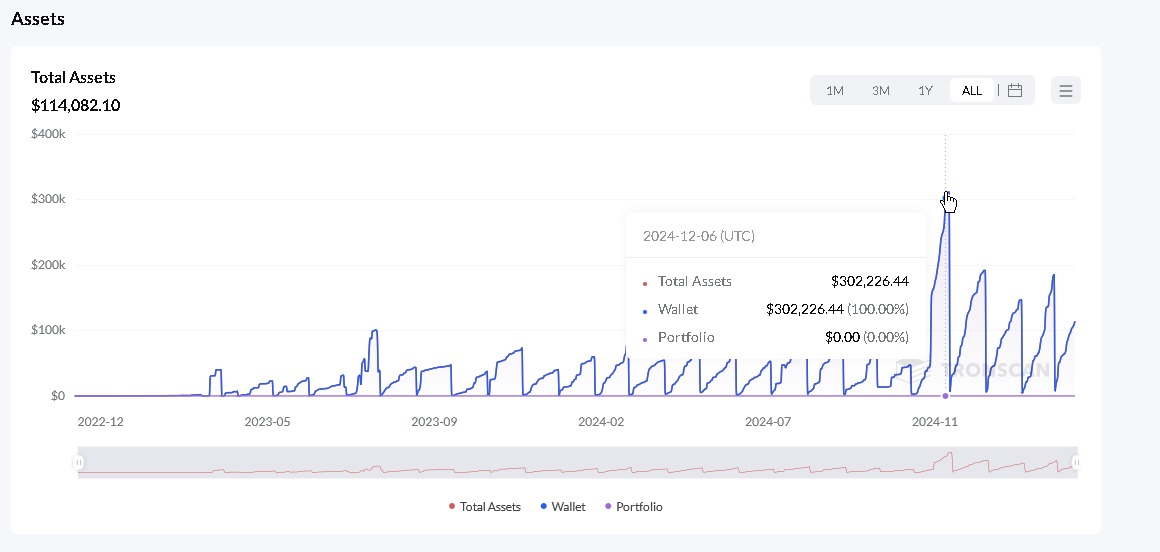

Также экспертам удалось получить некоторые сведения о финансовых успехах авторов этой малвари. В одном из отслеживаемых кошельков были замечены поступления за два года в размере более 1 млн долларов США. В другом кошельке обнаружили еще полмиллиона. Остальные кошельки (примерно 20 штук) хранили суммы до 100 000 долларов. Полную картину о доходности этой кампании получить невозможно, так как адреса кошельков получаются с сервера злоумышленников и каждый раз могут быть разными.

Для защиты от подобных атак эксперты рекомендуют устанавливать на свои устройства защитное ПО, не приобретать смартфоны с характеристиками, явно несоответствующими цене, загружать приложения только из доверенных источников, таких как магазины Google Play, Rustore и AppGallery, а также не хранить скриншоты с seed-фразами, паролями и ключами на устройстве в незашифрованном виде.