Эксперты Positive Technologies наблюдали за инфраструктурой APT-группировки Cloud Atlas и обнаружили начало новой кампании. На этот раз под прицелом хакеров оказались российские предприятия оборонно-промышленного комплекса.

Подчеркивается, что обнаружение начала кампании позволило вовремя пресечь вредоносную активность и проинформировать российские организации о надвигающейся угрозе.

Все началось с того, что в конце 2024 и начале 2025 года исследователи заметили фишинговую рассылку с вредоносными документами Microsoft Office, отправленную российским предприятиям ОПК.

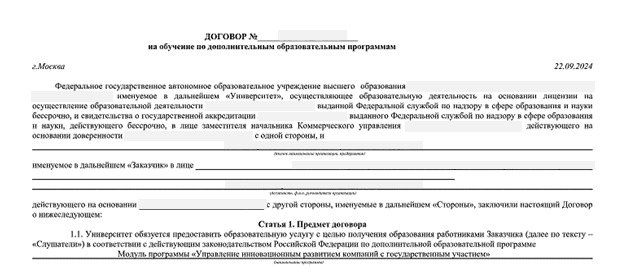

Вложения выглядели как приглашения на курсы повышения квалификации, справки в отношении сотрудников, акты сверки взаимных расчетов и другие характерные для государственного сектора документы. Во всех файлах была применена типичная для Cloud Atlas техника сокрытия информации об их управляющей инфраструктуре.

В конце января внимание экспертов привлек документ, отправленный в адрес опытно-конструкторского подразделения неназванного предприятия ОПК. Целевое предприятие было незамедлительно проинформировано о готовящейся кибератаке.

Но спустя несколько дней был замечен еще один документ, схожий по получателю, тематике и структуре, но отправленный с другого управляющего сервера — cyberservice24[.]com. В итоге удалось обнаружить вредоносную инфраструктуру, на которую мигрировала хак-группа, и установить за ней наблюдение, что позволило в режиме реального времени отслеживать весь размах новой волны атак.

При этом первые связанные с новой инфраструктурой вредоносные файлы, использованные в реальных кибератаках, появились в начале января 2025 года, а серверы, доменные имена, TLS-сертификаты и необходимые DNS-записи были зарегистрированы еще в конце октября — начале ноября 2024 года.

«Злоумышленники использовали скомпрометированные электронные адреса ранее зараженных организаций для отправки вредоносных писем контрагентам. Сами же документы Microsoft Office, вероятнее всего, так же были украдены из сетей ранее атакованных предприятий. На момент проведения исследования обнаруженные вредоносные документы не детектировались классическими средствами антивирусной защиты», — комментирует Виктор Казаков, ведущий специалист группы киберразведки PT ESC TI.

Перед использованием документов в реальных атаках из них удаляются метаданные, чтобы не раскрывать информацию, способную выдать скомпрометированные хакерами организации и предприятия, чтобы защитники не могли принять соответствующие меры.

Отмечается, что в феврале 2025 года в один день было зарегистрировано несколько новых TLS-сертификатов для новой инфраструктуры злоумышленников, поэтому исследователи прогнозируют сохранение высокого уровня угроз, исходящих от Cloud Atlas.