Специалисты компании Secure Annex обнаружили 57 опасных расширений для Chrome, которыми пользуются около 6 млн человек. Расширения могут отслеживать поведение браузера, получать доступ к cookie доменов и выполнять удаленные скрипты.

Исследователи предупреждают, что расширения являются «скрытыми», то есть их нельзя найти поиском в Chrome Web Store, они не индексируются поисковыми системами и могут быть установлены только если у пользователя есть прямой URL.

Как правило, «скрытые» расширения представляют собой внутренние инструменты компаний или продукты, находящиеся в стадии разработки. Однако в данном случае злоумышленники могут использовать эту особенность для уклонения от обнаружения, к примеру, агрессивно продвигая расширения через рекламу и вредоносные сайты.

Все началось с того, что специалист Secure Annex Джон Такнер (John Tuckner) обнаружил подозрительное расширение Fire Shield Extension Protection. Его код был сильно обфусцирован и использовал обратные вызовы API для передачи информации, собранной в браузере.

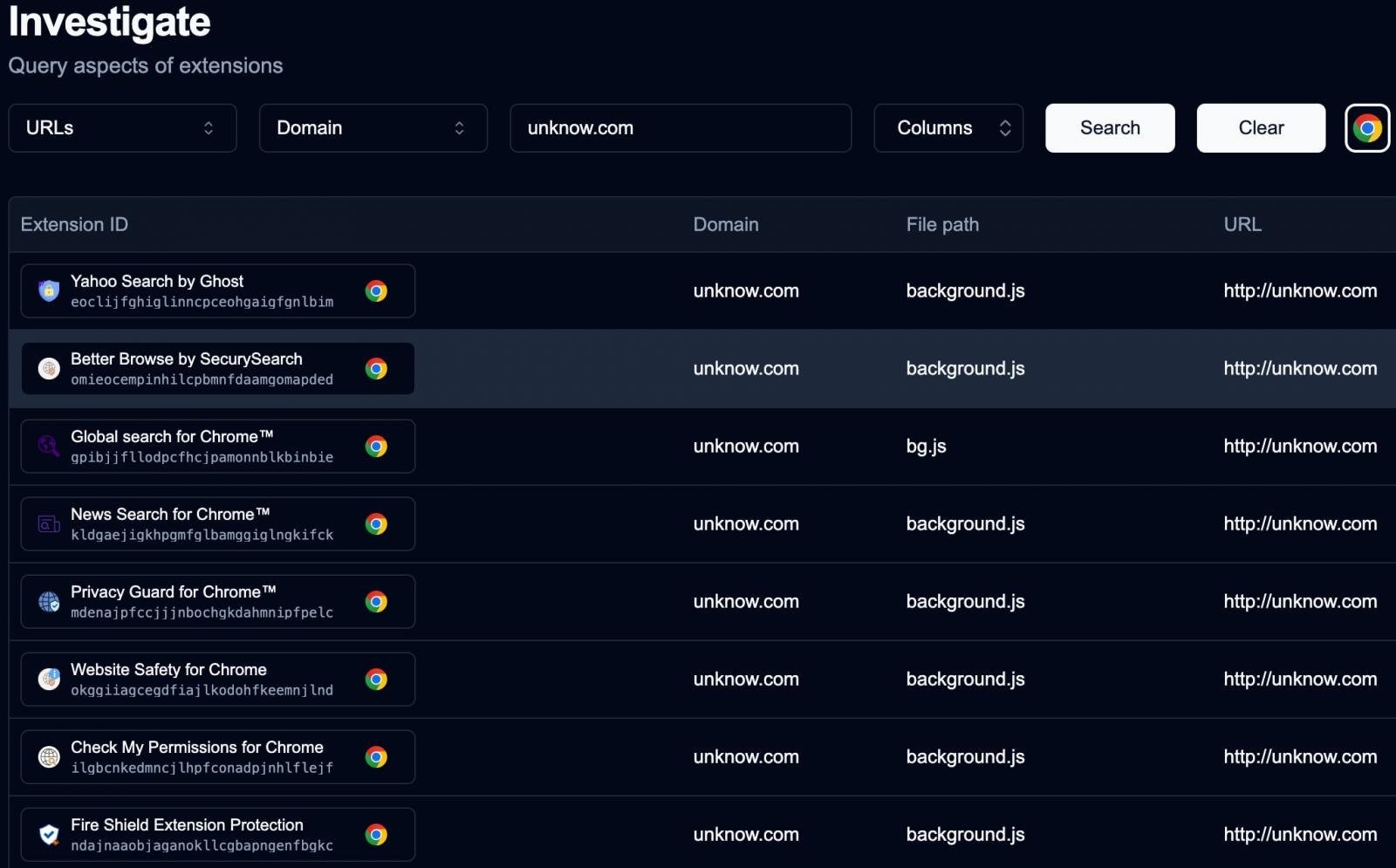

Через домен unknow[.]com, использующийся этим расширением, Такнер выявил и другие аддоны, использующие тот же домен, который якобы обеспечивает блокировку рекламы и защищает конфиденциальность пользователей.

Все 35 найденных расширений имели избыточные права, позволяющие выполнять следующие действия:

- получать доступ к файлам cookie, включая конфиденциальные хедеры (например, Authorization);

- отслеживать поведение пользователя в браузере;

- изменять поисковую систему (и результаты поиска);

- внедрять и выполнять удаленные скрипты на посещаемых страницах через iframes;

- удаленно активировать расширенное отслеживание.

Хотя расширения не похищали пользовательские пароли или cookie, их избыточные права, сильно обфусцированный код и скрытность позволили Такнеру отнести их к категории опасных и предположить, что обнаружил шпионское ПО.

«Среди других функций присутствуют дополнительные обфусцированные сигналы, указывающие на наличие серьезного C&C-потенциала. Например, есть возможность перечисления наиболее посещаемых человеком сайтов, информации об открытии/закрытии вкладок, получения данных о наиболее посещаемых сайтах и запуск большинства вышеперечисленных функций в произвольном порядке, — пишет Такнер. — Многие из этих возможностей не удалось проверить, но серьезное беспокойство вызывает сам факт их наличия в 35 расширениях, которые якобы предназначены для простых задач, например, для защиты от вредоносных расширений».

Такнер попытался изучить работу странных расширений, но ему помешали сильно обфусцированный код и другие меры, предпринятые для сокрытия их активности. Например, когда исследователь запустил расширение Fire Shield на тестовом устройстве, оно открыло пустую веб-страницу. При нажатии на значок установленного расширения обычно появляется меню опций, но в случае Fire Shield ничего не отображалось.

Тогда Такнер запустил фоновый service worker в инструментах разработчика Chrome и попытался понять, что происходит. Выяснилось, что расширение подключилось к URL-адресу fireshieldit[.]com и выполнило некое действие из категории browser_action_clicked. Когда эксперт попытался инициировать дополнительные события, ничего не вышло.

Тогда Такнер решил попробовать другую тактику. Он нашел в сети конфигурацию для другого расширения — Browse Securely for Chrome, которую кто-то загрузил на GitHub несколько лет назад (с тех пор расширение сменило название на Secured Connection by Security Browse). Интересно, что пользователь GitHub, загрузивший файл, считал расширение вредоносным.

Когда Такнер загрузил уникальный ID этого расширения в свою установку Fire Shield, оно неожиданно начало отправлять на сервер различные события, отслеживая поведение пользователя: например, какие сайты тот посещал, какие сайты предшествовали этому, а также данные о размере экрана его монитора.

Хотя изначально эксперту удалось обнаружить 35 опасных расширений, через несколько дней он дополнил свой отчет и сообщил об обнаружении еще 22 расширений, предположительно связанных с этой вредоносной кампанией. Причем некоторые из них являются публичными.

Таким образом, в настоящее время найдено уже 57 подозрительных расширений, которыми пользуются около 6 млн человек. Интересно, что 10 из них отмечены знаком «Featured», который компания Google присваивает разработчикам, личности которых были проверены и которые «следуют лучшим техническим практикам и соответствуют высоким требованиям к удобству и оформлению».

Такнер отмечает, что после публикации его отчета некоторые из расширений были удалены из Chrome Web Store, однако другие по-прежнему активны.

Полный список расширений можно найти здесь, а ниже перечислены только самые популярные из них, с наибольшим количеством загрузок:

- Cuponomia - Coupon and Cashback (700 000 пользователей, публичное);

- Fire Shield Extension Protection (300 000 пользователей, скрытое);

- Total Safety for Chrome™ (300 000 пользователей, скрытое);

- Protecto for Chrome™ (200 000 пользователей, скрытое);

- Browser WatchDog for Chrome (200 000 пользователей, публичное);

- Securify for Chrome™ (200 000 пользователей, скрытое);

- Browser Checkup for Chrome by Doctor (200 000 пользователей, публичное);

- Choose Your Chrome Tools (200 000 пользователей, скрытое).

Всем, у кого установлены какие-то из этих расширений, рекомендуется немедленно удалить их и в качестве меры предосторожности сбросить пароли для своих учетных записей.

Представители Google сообщили СМИ, что им известно об опубликованном Такнером отчете, и они уже проводят расследование.