Эксперты обнаружили MaaS-платформу (malware-as-a-service) SuperCard X, нацеленную на устройства под управлением Android. Она позволяет осуществлять relay-атаки посредством NFC и проводить транзакции в точках продаж и банкоматах, используя скомпрометированные данные банковских карт.

По данным исследователей компании Cleafy, SuperCard X связана с китайскими хакерами и основана на опенсорсном проекте NFCGate и его вредоносной модификации — NGate, которая используется для атак на европейских пользователей. Сообщается, что новая вредоносная платформа рекламируется через Telegram-каналы, где клиентам также предлагается прямая поддержка.

Напомним, что мы уже не раз рассказывали (1, 2, 3, 4) о таких атаках, которые впервые попали в поле зрения ИБ-экспертов осенью 2023 года, когда стали появляться сообщения об атаках на клиентов крупных чешских банков.

Такие атаки построены вокруг злоупотребления упомянутым опенсорсным приложением NFCGate, которое в 2015 году создали студенты Дармштадтского технического университета. Оно предназначено для отладки протоколов передачи NFC-данных. Приложение поддерживает множество функций, но наибольший интерес для злоумышленников представляет захват NFC-трафика приложений и передача его на удаленное устройство, которым может выступать или сервер, или непосредственно смартфон атакующего.

По данным аналитиков компании F6, в феврале 2025 года число заражений CraxsRAT в России увеличилось в 2,5 раза по сравнению с декабрем 2024 года, и количество скомпрометированных Android-устройств, на которых была установлена эта малварь, превысило 22 000. Общая сумма ущерба клиентов российских банков за первые два месяца 2025 года оценивалась почти в 200 000 000 рублей.

Как теперь сообщает Cleafy, атаки SuperCard X были зафиксированы на пользователей в Италии. При этом в атаках были задействованы несколько образцов малвари, незначительно отличавшиеся друг от друга. Это свидетельствует о том, что клиенты MaaS-платформы имеют возможность создавать собственные сборки, адаптированные к региональной специфике и соответствующие другим потребностям.

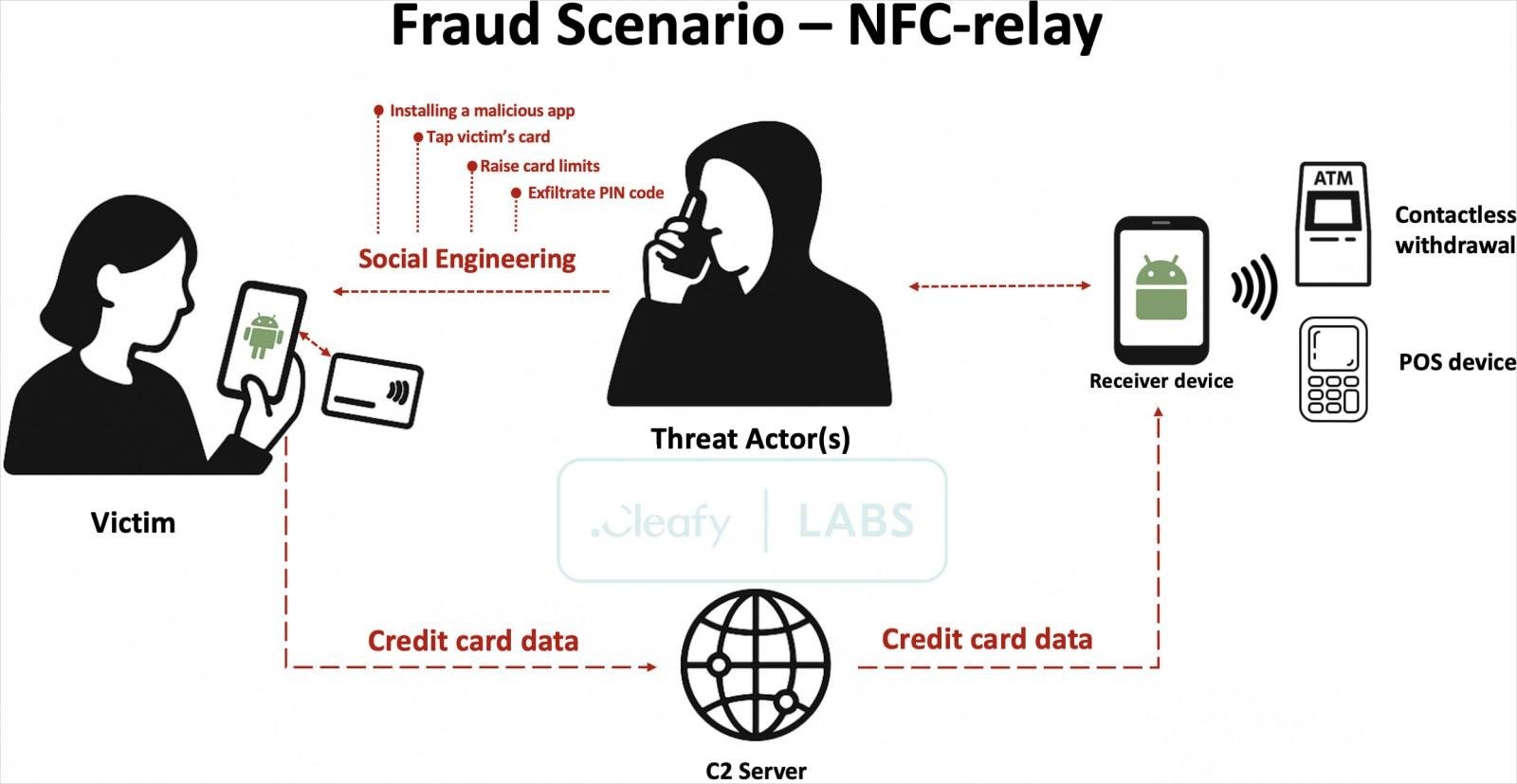

Атаки начинаются с того, что жертва получает фальшивое SMS-сообщение или сообщение в WhatsApp. От лица банка пользователю сообщают, что ему необходимо срочно позвонить по указанному номеру для решения проблем, связанных с некой подозрительной транзакцией.

На звонок, разумеется, отвечают злоумышленники, выдающие себя за службу поддержки банка. С помощью социальной инженерии они вынуждают жертву «подтвердить» номер карты и сообщить PIN-код. Затем они стараются убедить пользователя, что необходимо отключить ограничения на расходы в банковском приложении.

В итоге мошенники убеждают пользователей установить вредоносное приложение Reader, обычно замаскированное под защитный или верификационный инструмент, и содержащее малварь SuperCard X.

После установки Reader запрашивает минимальные разрешения на устройстве, так как главным для него является получение доступа к модулю NFC.

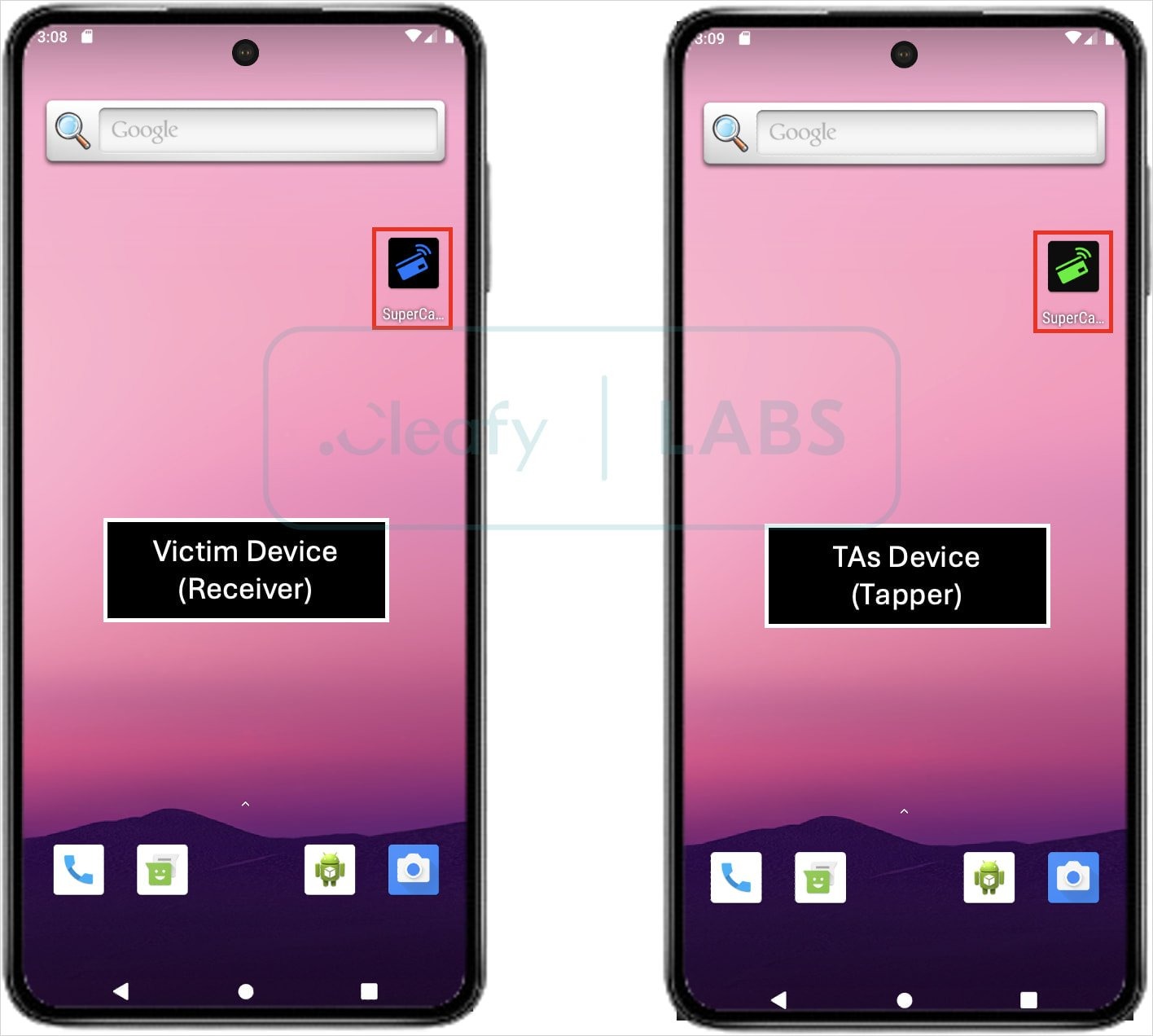

После этого мошенник просит жертву приложить банковскую карту к телефону для верификации, что позволяет вредоносной программе считать данные с карты и переслать их злоумышленникам. Хакеры получают эти данные на свое Android-устройство, на котором запущено другое приложение — Tapper, эмулирующее карту жертвы с помощью украденных данных.

В результате такие эмулированные карты позволяют совершать бесконтактные платежи в магазинах и снимать наличные в банкоматах, хотя при этом действуют ограничения по сумме. Поскольку небольшие транзакции осуществляются мгновенно и кажутся банкам легитимными, их бывает сложно заметить и отменить.

Cleafy отмечает, что в настоящее время SuperCard X не обнаруживается ни одним антивирусным движком на VirusTotal, не запрашивает потенциально опасных прав и не имеет агрессивных функций (например, не накладывает оверлеи поверх других приложений), что позволяет ему ускользать от внимания эвристических сканеров.

Также отмечается, что эмуляция карт основана на ATR (Answer to Reset), в результате чего карта выглядит легитимной для платежных терминалов.

Еще одним примечательным аспектом этой кампании является использование взаимного TLS (mTLS) на основе сертификатов для аутентификации клиент-сервер, что позволяет защитить C&C-коммуникации от перехвата и анализа со стороны исследователей или правоохранительных органов.

Представители Google заявили СМИ, что связанных с SuperCard X приложений нет в магазине Google Play. По их словам, пользователи защищены от подобных угроз системой Google Play Protect, которая включена по умолчанию на всех Android-девайсах с сервисами Google.