Специалисты компании F6 обнаружили еще одну вредоносную версию легитимного приложения NFCGate. Теперь вместо перехвата NFC-данных карты пользователя злоумышленники создают на его устройстве клон собственной карты. Когда жертва попытается зачислить деньги на свой счет в банкомате, вся сумма отправится на карту дропа.

В своем отчете аналитики отмечают стремительное развитие вредоносного софта, способного дистанционно перехватывать и передавать данные через NFC-модули.

Напомним, что мы уже не раз рассказывали (1, 2, 3, 4) о таких атаках, которые впервые попали в поле зрения ИБ-экспертов осенью 2023 года, когда стали появляться сообщения об атаках на клиентов крупных чешских банков.

Такие атаки построены вокруг злоупотребления упомянутым опенсорсным приложением NFCGate, которое в 2015 году создали студенты Дармштадтского технического университета. Оно предназначено для отладки протоколов передачи NFC-данных. Приложение поддерживает множество функций, но наибольший интерес для злоумышленников представляет захват NFC-трафика приложений и передача его на удаленное устройство, которым может выступать сервер или непосредственно смартфон атакующего.

Первые атаки с применением NFCGate в России были зафиксированы в августе 2024 года. Теперь же эксперты F6 сообщают, что по итогам первого квартала 2025 года общий ущерб от использования всех вредоносных версий NFCGate составил 432 млн рублей. Так, каждый день с января по март преступники совершали в среднем по 40 успешных атак, и средняя сумма ущерба составила 120 000 рублей.

В феврале 2025 года эксперты обнаружили появление принципиально новой сборки NFCGate, которая используется в так называемой «обратной» схеме. Теперь разработчики малвари адаптировали вредоносное приложение под готовый сервис для мошеннических колл-центров.

Если при использовании первых версий NFCGate дропы приходили к банкомату, чтобы снять деньги жертвы, новая версия NFCGate позволяет пропустить этот шаг. Теперь мошенники под разными предлогами направляют к банкомату саму жертву, чтобы перевести деньги якобы самому себе. На самом деле деньги уходят преступникам.

Атаки с использованием «обратного» NFCGate проводятся в два этапа. Вначале преступники действуют по стандартному сценарию: с помощью социальной инженерии потенциальную жертву стараются убедить в необходимости установки вредоносного APK-файла на устройство, выдавая его за полезное приложение. Злоумышленники заявляют, что это требуется, например, для «защиты» банковского счета или получения более выгодных условий обслуживания в виде вклада с повышенной процентной ставкой. Кроме того, в марте 2025 года мошенники стали предлагать потенциальным жертвам внести сбережения на счет цифрового рубля.

Если пользователь поверит злоумышленникам, перейдет по ссылке, установит малварь и запустит ее, ему будет предложено сделать малварь приложением по умолчанию для системы бесконтактных платежей. Изученные аналитиками образцы малвари в основном маскировались под приложения финансового регулятора.

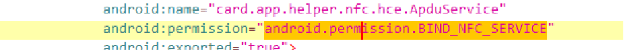

После установки приложения в качестве платежной системы по умолчанию смартфон пользователя незаметно для владельца устанавливает контакт с устройством злоумышленников. Затем на смартфон жертвы передаются NFC-данные банковской карты мошенников и происходит ее эмуляция.

На втором этапе атаки пользователя убеждают пойти к банкомату. Якобы это нужно для того, чтобы зачислить сбережения на счет. Это похоже на распространенный сценарий мошенничества с «безопасным счетом». Разница в том, что пользователя не просят назвать код из SMS и не пытаются выведать другую конфиденциальную информацию, чтобы не вызвать подозрений. Напротив, пользователю сообщают «новый» PIN-код якобы от его же карты.

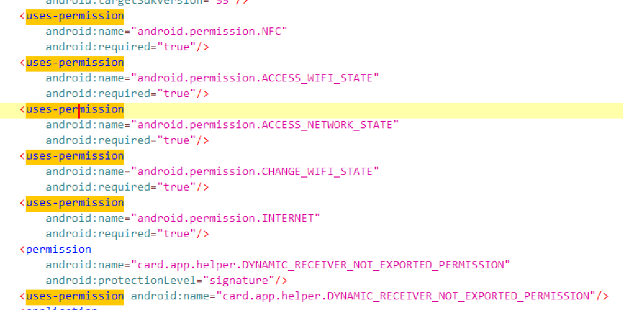

То есть для реализации новой атаки прикладывать карту к NFC-модулю или вводить PIN-код не требуется. Также эксперты отмечают крайне малый набор разрешений, требуемых для использования приложения в преступных целях. Этот набор еще меньше, чем в оригинальном приложении NFCGate.

Когда жертва приложит свое устройство к NFC-датчику банкомата, произойдет авторизация карты дропа. Банкомат потребует ввести PIN-код, который уже продиктовали мошенники. Пользователь будет уверен, что проводит зачисление средств на свой счет, однако эта сумма в итоге отправляется мошенникам.

При этом на устройстве злоумышленников используется приложение, которое позволяет устанавливать соединение с приложениями на устройствах жертв и передавать им соответствующие команды, а также данные банковской карты, которую злоумышленник прикладывает к своему устройству.

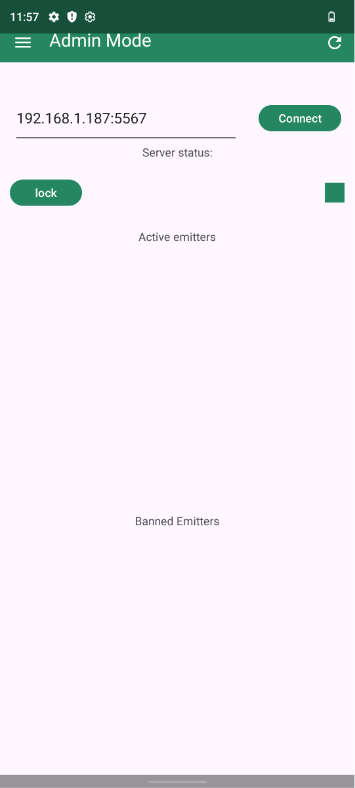

В результате анализа серверной инфраструктуры специалистам удалось найти тестовую версию приложения, которое могло быть использовано для атак. Его интерфейс предоставляет возможность самостоятельно указать IP-адрес и порт сервера, к которому мошенник планирует подключиться и с которым будет взаимодействовать приложение на устройстве жертвы.

Также можно заметить поля Active emitters и Banned emitters: именно в них будут отображаться активные устройства жертв, а также устройства, эмуляция сигнала карт которых была заблокирована.

Кроме того, в «обратной» версии была заметно улучшена маскировка. В библиотеке libapp.so, встроенной в приложение, реализован механизм сокрытия приложения из Android launcher. Это означает, что после выполнения части кода пользователь сможет найти приложение только в настройках устройства. Тем самым разработчики малвари попытались уменьшить возможность детектирования на раннем уровне. Сокрытие приложения применяется при:

- невозможности расшифровки сетевых параметров для подключения;

- несовпадении сертификата приложения с оригинальным сертификатом злоумышленников;

- по команде с сервера.

По данным экспертов, только в марте 2025 года преступники совершили более 1000 подтвержденных атак на клиентов ведущих российских банков с применением «обратной» версии NFCGate. В этих атаках участвовали несколько сотен карт дропов. Таким образом, злоумышленники используют одну карту как минимум для трех-четырех атак. Средняя сумма ущерба от атак с применением новой NFCGate по итогам марта составила около 100 000 рублей.

По итогам марта 2025 года в России насчитывалось 175 000 скомпрометированных с помощью NFCGate устройств. При этом отмечается, что представленные на VirusTotal антивирусы еще не научились распознавать «обратную» версию малвари.

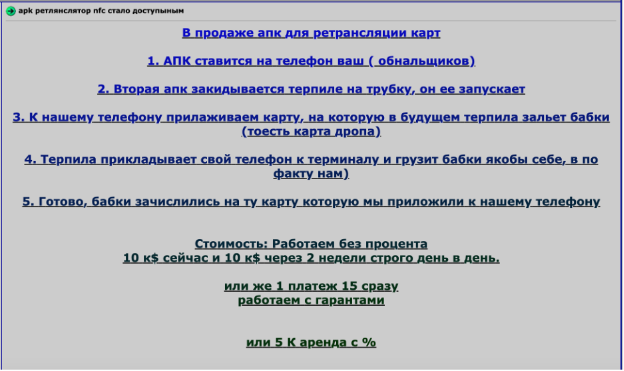

Хуже того, по словам исследователей, с недавних пор вредонос продается в даркнете по цене от 15 000 долларов или сдается в аренду за 5000 долларов плюс процент от похищенных денег.