ИБ-специалисты Morphisec обнаружили, что мошенники используют фейковые ИИ-инструменты, чтобы побудить пользователей загружать инфостилер Noodlophile.

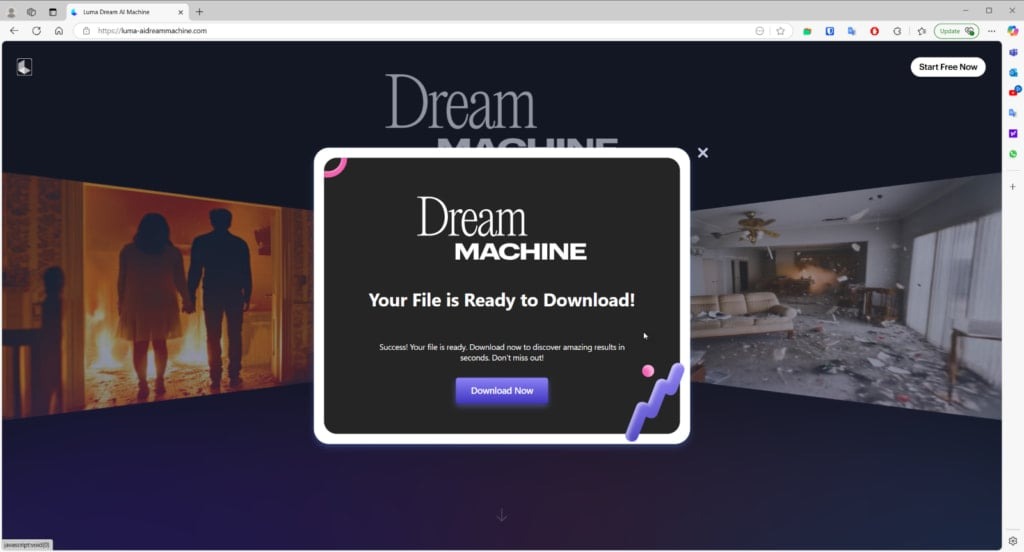

По словам исследователей, сайты с названиями вроде Dream Machine активно рекламируются в социальных сетях, и мошенники выдают их за продвинутые ИИ-инструменты, которые генерируют видео на основе загруженных файлов. Такие сообщения собирают более 62 000 просмотров на один пост, и целью этой кампании являются пользователи, ищущие ИИ-инструменты для редактирования видео и изображений.

Новый стилер Noodlophile связывают с операторами из Вьетнама. Вредонос продается в даркнете по схеме malware-as-a-service («малварь-как-услуга») и зачастую поставляется в комплекте с сервисами Get Cookie + Pass.

Когда жертва посещает фальшивый ИИ-сайт и загружает свои файлы для генерации видео, в ответ она получает ZIP-архив, который якобы содержит готовый ролик, сгенерированный ИИ.

На самом деле этот архив содержит исполняемый файл с вводящим в заблуждение названием (Video Dream MachineAI.mp4.exe) и скрытую папку с различными файлами, необходимыми для последующих этапов атаки. Если у пользователя Windows отключено отображение расширений файлов, все выглядит как обычный видеофайл в формате MP4.

«Файл Video Dream MachineAI.mp4.exe представляет собой 32-битное приложение, написанное на C++ и подписанное с помощью сертификата, созданного через Winauth, — поясняет Morphisec. — Несмотря на вводящее в заблуждение название (предполагающее наличие видео в формате .mp4), этот бинарник на самом деле представляет собой модифицированную версию CapCut, легитимного инструмента для редактирования видео (версия 445.0). Такое обманчивое название и сертификат помогают ему избежать подозрений со стороны пользователей и уклониться от некоторых защитных решений».

Открытие поддельного файла MP4 приводит к запуску ряда исполняемых файлов, которые в итоге запускают batch-скрипт Document.docx/install.bat.

Этот скрипт использует легитимный Windows-инструмент certutil.exe для декодирования Base64 и извлечения защищенного паролем RAR-архива, выдаваемого за PDF-документ. Вместе с этим он добавляет в реестр новый ключ для закрепления в системе.

После скрипт запускает файл srchost.exe, который выполняет обфусцированный Python-скрипт (randomuser2025.txt), полученный с жестко закодированного адреса удаленного сервера. В результате в памяти выполняется стилер Noodlophile.

Если на зараженной системе обнаружен работающий Avast, то для внедрения полезной нагрузки в RegAsm.exe используется PE hollowing. В противном случае для выполнения в памяти используется инъекция шеллкода.

Основной целью стилера Noodlophile являются данные, хранящиеся в браузерах, включая учетные данные, файлы cookie, сессий, токены и данные криптовалютных кошельков.

Все похищенные данные передаются Telegram-боту, который выполняет роль скрытого управляющего сервера, предоставляя злоумышленникам доступ к похищенной информации в режиме реального времени.

Отмечается, что в некоторых случаях Noodlophile распространяется вместе с трояном удаленного доступа XWorm, что предоставляет злоумышленникам более широкие возможности для кражи данных.