Специалисты «Лаборатории Касперского» предупредили о четырехкратном росте атак с использованием малвари Pure. Злоумышленники, как правило, распространяют бэкдор в почтовых рассылках, а в именах вложенных файлов используют сокращения от названий документов, действий или ПО, связанных с бухгалтерской сферой.

Эта вредоносная кампания началась еще в марте 2023 года, однако, по словам экспертов, в первой трети 2025 года число атак увеличилось в четыре раза по сравнению с аналогичным периодом прошлого года.

Кампания нацелена как на крупный, так и небольшой бизнес. Действия малвари направлены на кражу учетных данных, конфиденциальной информации и финансовых средств компаний.

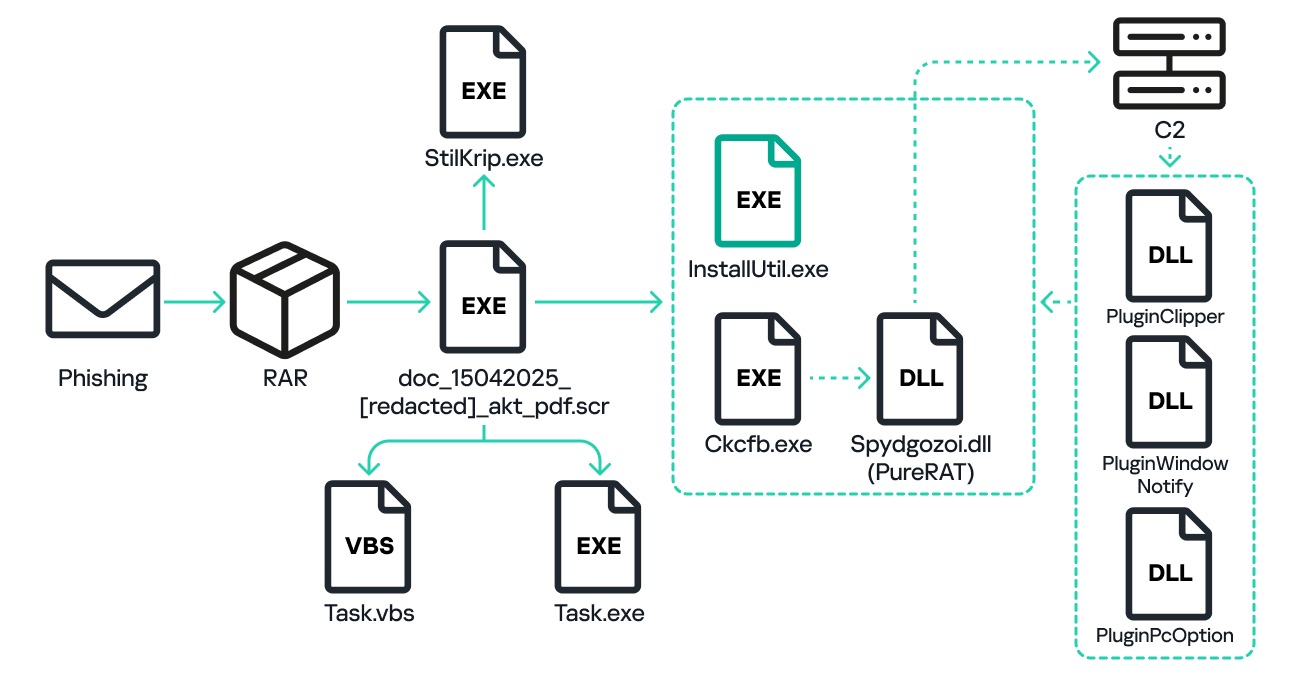

Атаки выглядят следующим образом: сотрудник компании получает письмо с вредоносным вложением в виде RAR-архива или ссылку на архив. В архиве содержится исполняемый файл, который маскируется под PDF-документ. В имени файла злоумышленники чаще всего используют шаблонные слова, связанные с бухгалтерской сферой: doc, akt, «акт», sverka, «сверка», buh, oplata, «оплата». Также могут упоминаться известные компании, разрабатывающие бухгалтерское ПО или предоставляющие услуги по его внедрению.

Кроме того, отмечается, что некоторым компонентам малвари присвоены названия известных банков. Исследователи пишут, что это служит дополнительным признаком того, что атаки ориентированы на сотрудников, работающих с платежной информацией, в частности бухгалтеров.

При запуске фальшивого PDF файл копирует себя в %AppData% под именем Task.exe, создает в папке Startup VBS-скрипт (Task.vbs) для автозапуска и извлекает из ресурсов исполняемый файл StilKrip.exe.

После этого троян извлекает из ресурсов и расшифровывает еще один исполняемый файл, Ckcfb.exe, запускает системную утилиту InstallUtil.exe и внедряет в ее процесс расшифрованный модуль. Ckcfb.exe, в свою очередь, извлекает из ресурсов и расшифровывает библиотеку Spydgozoi.dll, которая и содержит основной модуль бэкдора PureRAT.

В состав вредоноса входят уже помянутый бэкдор PureRAT и стилер PureLogs (с которым связан упомянутый выше файл StilKrip.exe), которые позволяют атакующим получить неограниченный доступ к зараженным системам.

Так, после проникновения на устройство PureRAT может загрузить несколько десятков дополнительных модулей, каждый из которых выполняет свои функции. Например, запуск команды на самоудаление, получение доступа к микрофону и камере, проверка буфера обмена на наличие текста, похожего на адрес криптокошелька, выключение или перезагрузка компьютера.

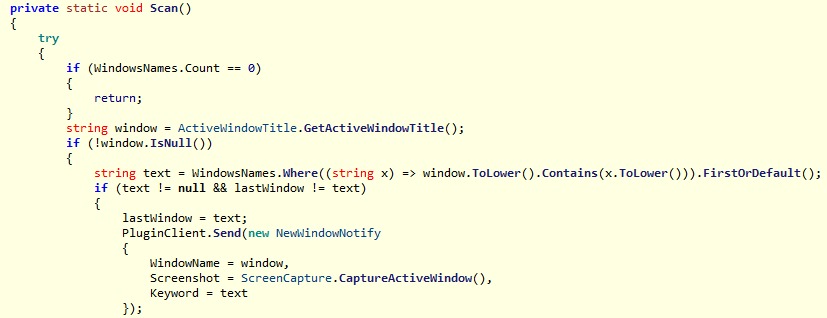

Кроме того, малварь обладает функциональностью, которая может использоваться для оповещения оператора ботнета о начале работы пользователя с финансовым сервисом. Если сотрудник отлучается от рабочего места, при этом не закрыв приложение или не выйдя из браузерной сессии, хакер может подключиться к его машине в режиме удаленного рабочего стола.

В свою очередь стилер PureLogs, помимо стандартной функциональности по краже учетных данных и чувствительной информации из браузеров на основе движков Chromium и Gecko, PureLogs способен похищать данные из:

- почтовых клиентов Foxmail, Mailbird, Outlook, MailMaster;

- файловых менеджеров FileZilla, WinSCP;

- приложений Steam, DownloadManager, OBS Studio, ngrok;

- мессенджеров Discord, Pidgin, Signal, Telegram;

- VPN-сервисов OpenVPN, Proton VPN.

Также PureLogs интересуется браузерными расширениями, относящимися в основном к криптокошелькам.

Кроме того, PureLogs обладает функциональностью загрузчика, то есть по команде от управляющего сервера он способен скачивать файл по переданному URL и запускать его. Также он может собирать по переданным путям файлы и отправлять их на сервер своим операторам. Исследователи подчеркивают, что в контексте атак на организации эта функциональность может быть даже опаснее, чем кража данных браузерных расширений и пользовательских приложений.

«Впервые мы обнаружили семейство зловредов Pure в середине 2022 года. Его особенность заключается в том, что оно распространяется на теневых ресурсах по модели Malware-as-a-Service. Это означает, что разные группы и отдельные злоумышленники могут купить и использовать его по своему усмотрению. Применение бухгалтерской тематики для атак зловреда на российские организации было впервые зафиксировано в марте 2023 года, — комментирует Олег Купреев, эксперт по кибербезопасности в «Лаборатории Касперского». — Важно отметить, что троянцы удаленного доступа (RAT) представляют серьезную угрозу для организаций, так как пользователь может долгое время оставаться в неведении о том, что злоумышленники получили полный контроль над устройством».