Правоохранители и ИБ-специалисты сообщили о захвате тысяч доменов и части инфраструктуры, связанной с инфостилером Lumma.

13 мая 2025 года, после получения судебного постановления, компания Microsoft конфисковала около 2300 доменов, связанных с деятельностью Lumma.

Одновременно с этим Министерство юстиции США наложило арест на пять доменов, связанных с панелями управления Lumma, а Европейский центр по борьбе с киберпреступностью (EC3) при Европоле и Японский центр по борьбе с киберпреступностью (JC3) помогли конфисковать инфраструктуру Lumma, расположенную в Европе и Японии.

В скоординированной атаке на инфраструктуру Lumma участвовали компании Microsoft, Cloudflare, ESET, CleanDNS, Bitsight, Lumen, GMO Registry и международная юридическая фирма Orrick.

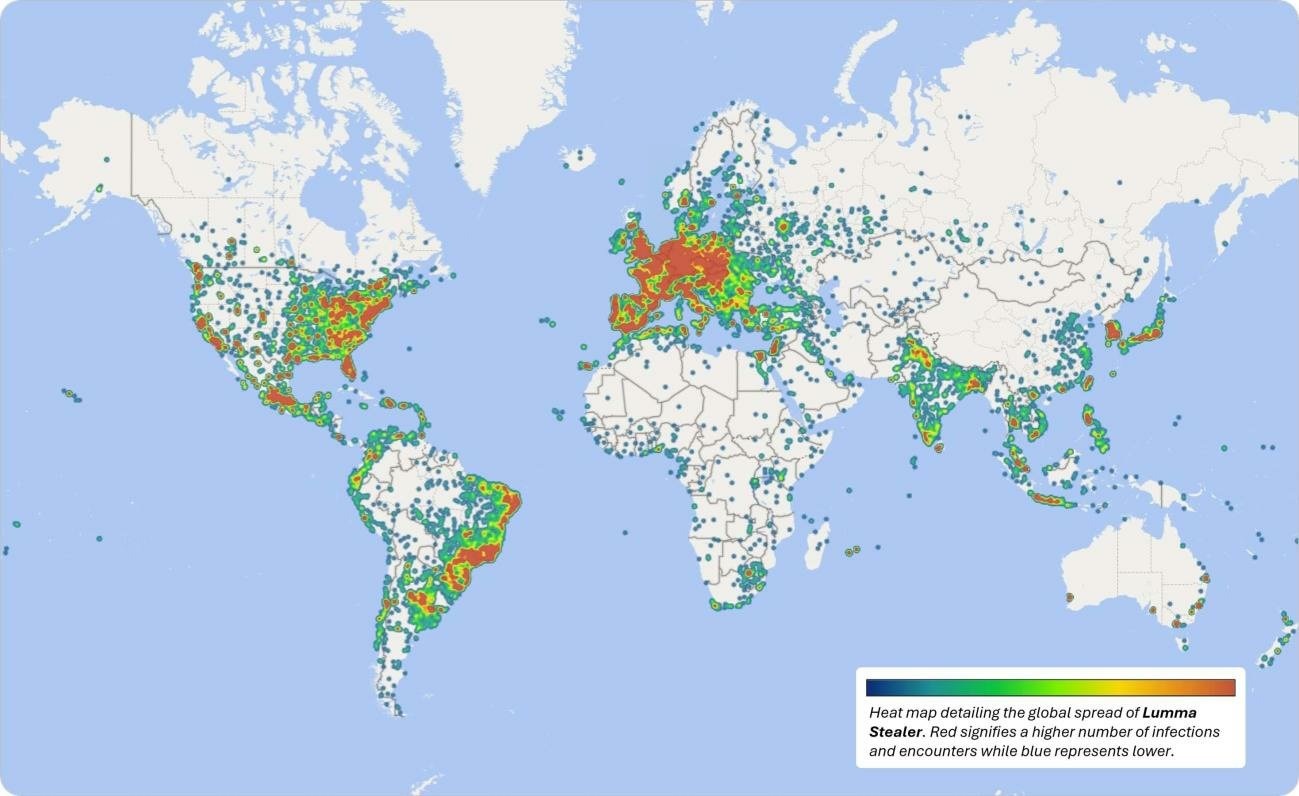

«В период с 16 марта 2025 года по 16 мая 2025 года Microsoft выявила более 394 000 компьютеров под управлением Windows по всему миру, зараженных вредоносной программой Lumma. Работая с правоохранительными органами и отраслевыми партнерами, мы прервали связь между вредоносным инструментом и его жертвами», — заявил Стивен Масада (Steven Masada), помощник главного юрисконсульта подразделения Microsoft по борьбе с цифровыми преступлениями.

Подчеркивается, что более чем для 1300 доменов, конфискованных или переданных Microsoft, будет осуществлен sinkhole. Это позволит специалистам компании собрать и предоставлять полезную информацию партнерам из государственного и частного секторов. В дальнейшем это должно облегчить работу по отслеживанию, расследованию и устранению этой угрозы.

Также сообщается, что эти действия призваны замедлить скорость, с которой злоумышленники реализуют атаки, свести к минимуму эффективность их кампаний и помешать получению незаконной прибыли, сократив доходы хакеров.

«Благодаря усилиям по пресечению деятельности стилера Lumma, его операторы лишаются доступа к своей панели управления, торговой площадке для похищенных данных, а также к интернет-инфраструктуре, использовавшейся для сбора данных и управления ими. Эти действия влекут за собой операционные и финансовые издержки как для операторов Lumma, так и для их клиентов, вынуждая их заново выстраивать свои сервисы на альтернативной инфраструктуре», — добавляют специалисты компании Cloudflare.

В Cloudflare утверждают, что операторы Lumma злоупотребляли сервисами компании, чтобы скрыть IP-адреса своих серверов, которые использовались для сбора украденных учетных данных и другой информации.

Отмечается, что даже после блокировки доменов, использовавшихся преступниками, малварь обходила страницу предупреждения Cloudflare, и компания была вынуждена принять дополнительные меры для блокировки хищения данных.

«Команда Cloudflare по обеспечению доверия и безопасности неоднократно обнаруживала домены, используемые преступниками, и приостанавливала действие их учетных записей, — рассказывают в Cloudflare. — В феврале 2025 года было замечено, что вредоносное ПО Lumma обходит промежуточную страницу с предупреждением от Cloudflare, то есть одну из мер, которые мы применяем для пресечения действий злоумышленников. В ответ на это Cloudflare добавила сервис Turnstile на страницу предупреждений, чтобы вредоносное ПО не могло ее обходить».

Напомним, что стилер Lumma появился в 2022 году и предназначен для кражи данных из систем под управлением Windows и macOS. Злоумышленники могут арендовать эту малварь по подписке, по цене от 250 до 1000 долларов США.

Проникнув в систему, Lumma может похищать данные из браузеров (Google Chrome, Microsoft Edge, Mozilla Firefox и других Chromium-браузеров) и приложений, включая криптовалютные кошельки и файлы cookie, учетные данные, пароли, данные банковских карт и историю браузинга.

Украденные данные собираются в архив и передаются на подконтрольные злоумышленникам серверы, а хакеры продают эту информацию другим преступникам или сами используют в дальнейших атаках.

В рамках операции, направленной против инфраструктуры Lumma, ФБР и CISA выпустили совместный бюллетень с подробной информацией об индикаторах компрометации и известных тактиках злоумышленников, использующих стилер в своих атаках.