«Лаборатория Касперского» выявила сложную кампанию: злоумышленники массово заражают контейнерные среды майнером Dero. Чтобы получить доступ к таким средам, они используют открытые API Docker. Помимо майнера, атакующие используют червя, позволяющего продолжать цепочку заражений.

Атаки нацелены на организации, которые используют контейнерную инфраструктуру, не обеспечивая при этом строгий контроль за интерфейсами с точки зрения безопасности. В числе потенциальных мишеней — технологические компании, разработчики ПО, хостинг-провайдеры, поставщики облачных сервисов.

Все начинается с того, что злоумышленники ищут API Docker, опубликованные небезопасным способом. По данным поисковой системы Shodan, в 2025 году в среднем по миру ежемесячно публиковалось 485 API Docker на стандартных портах, в том числе в России и странах СНГ.

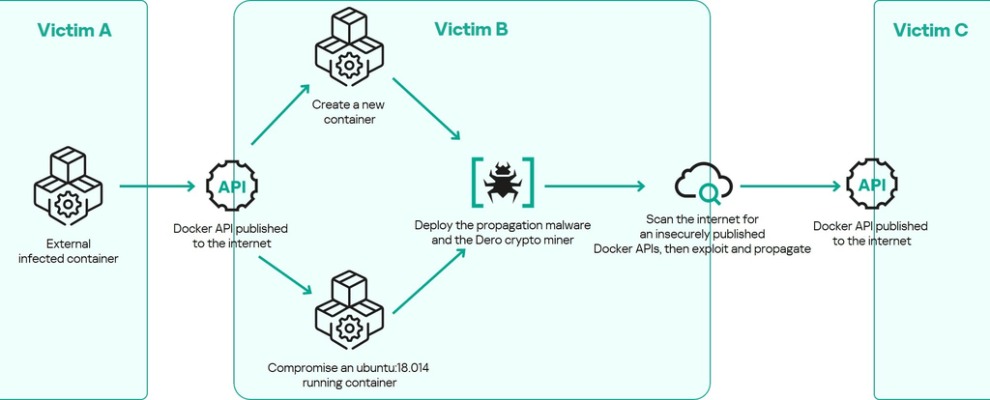

Далее полностью автоматизированная атака развивается следующим образом: компрометируются уже существующие контейнеры и создаются новые на основе стандартного легитимного образа Ubuntu. После их заражают двумя вредоносными компонентами, написанными на Go, — nginx и cloud.

Cloud — это и есть сам криптомайнер Dero, а nginx отвечает за обеспечение его работы и сканирует сеть для поиска других незащищенных сред. Злоумышленники, вероятно, назвали этот компонент nginx, чтобы замаскировать его под известный одноименный легитимный веб-сервер и попытаться таким образом избежать обнаружения.

Nginx отвечает за закрепление майнера в системе и его дальнейшее распространение вовне. Таким образом, для доставки вредоноса не нужен управляющий сервер. Задача nginx — распространять полезную нагрузку среди всех пользователей с открытым доступом к API Docker через интернет без надлежащей защиты.

То есть доставка малвари происходит без участия традиционного командного сервера: зараженные контейнеры могут сканировать сеть независимо друг от друга и продолжать распространять майнер дальше.

Сам майнер написан на языке Go и упакован с помощью UPX. После распаковки бинарного файла эксперты установили, что он относится к опенсорсному проекту DeroHE CLI, доступному на GitHub. Злоумышленник обернул майнер DeroHE CLI в компонент cloud, добавив в его код конфигурацию для добычи криптовалюты, которая включает адреса кошелька и узла DeroHE (derod).

Отмечается, что тот же адрес криптокошелька и адреса узлов derod ранее встречались в кампании, нацеленной на кластеры Kubernetes с включенной анонимной аутентификацией в API Kubernetes.

Тогда вместо внедрения малвари в скомпрометированный контейнер злоумышленники запрашивали вредоносный образ со встроенным майнером под названием pauseyyf/pause:latest, размещенный на Docker Hub. На основе этого образа создавался вредоносный контейнер.

В отличие от новой кампании, злоумышленники не пытались распространяться внутри сети или сканировать интернет с целью компрометации других сетей. Эти атаки имели место в 2023 и 2024 годах с незначительными различиями в техниках.

«Такой метод может привести к огромному росту числа заражений. Каждый скомпрометированный контейнер — это потенциальный источник кибератак, если в сетях, которые могут стать мишенью, не будут заблаговременно приняты меры безопасности», — комментирует Виктор Сергеев, руководитель команды реагирования на инциденты «Лаборатории Касперского».