Недавно стало известно, что загрузчик малвари Bumblebee распространялся через взломанный сайт RVTools. Как выяснилось теперь, хакеры также злоупотребляют популярностью Zenmap (GUI для Nmap) и WinMTR (утилита для диагностики сетевых соединений).

Оба инструмента обычно используются ИТ-специалистами для диагностики и анализа сетевого трафика. При этом для работы некоторых функций требуются привилегии администратора, что делает таких пользователей удобной мишенью для злоумышленников, которые стремятся проникнуть в корпоративные сети и распространить малварь на другие устройства.

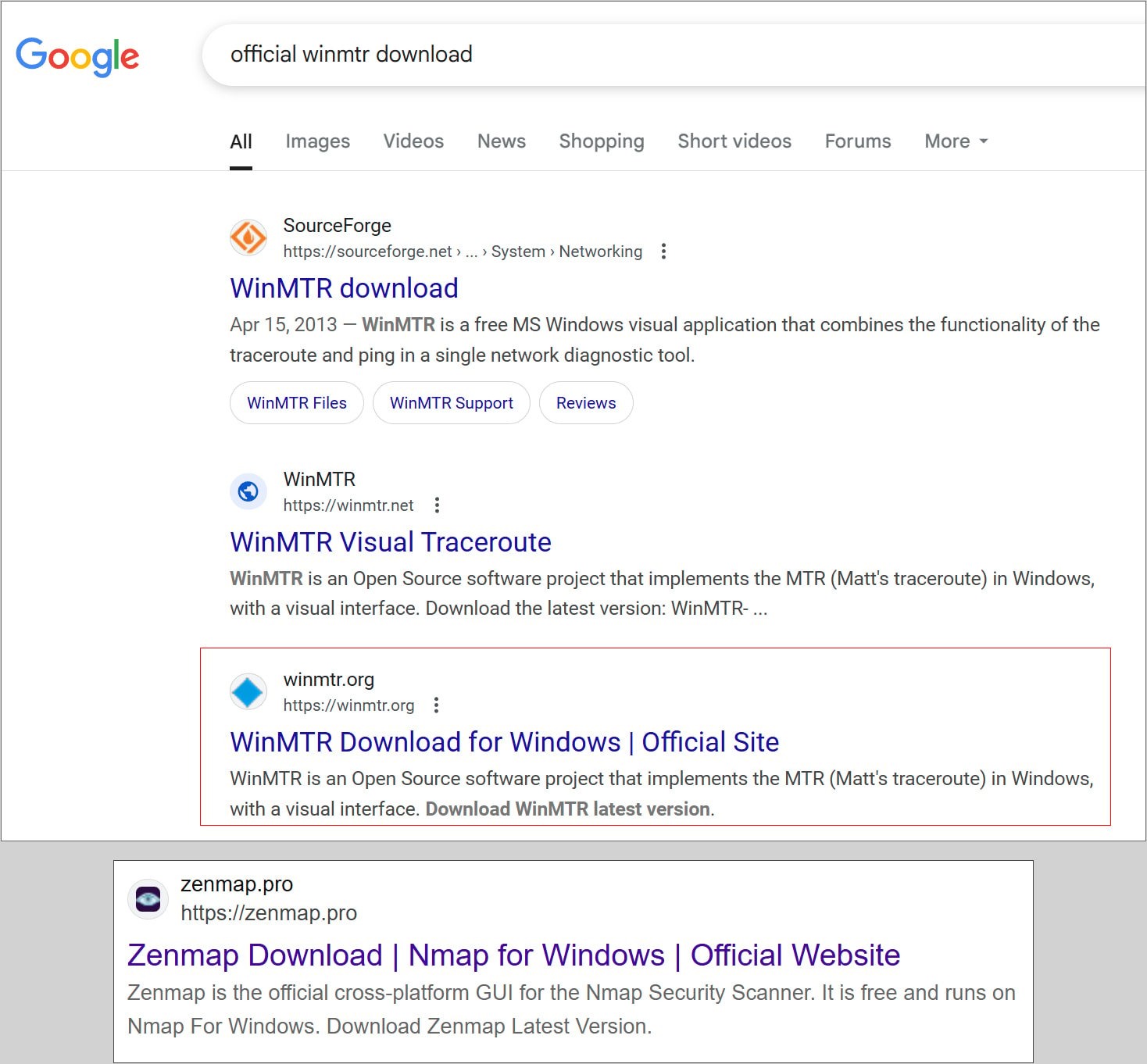

Как сообщает издание Bleeping Computer, Bumblebee распространялся как минимум через два домена — zenmap[.]pro и winmtr[.]org. Если последний уже отключен, то первый по-прежнему работает и если зайти по прямой ссылке, отображает фальшивую страницу блога о Zenmap, со сгенерированными ИИ статьями.

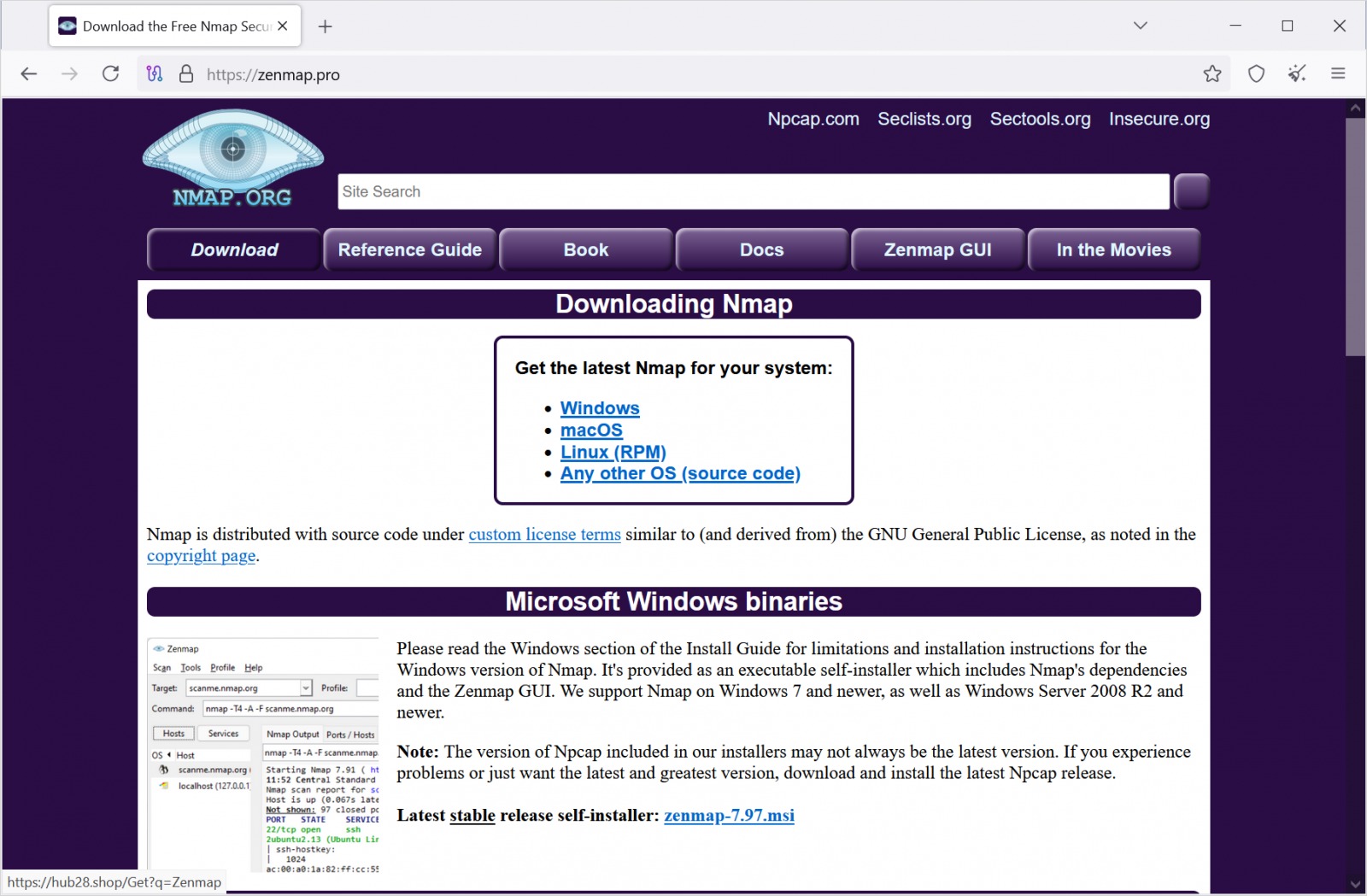

Если же пользователя перенаправили на zenmap[.]pro из результатов поиска, он видит клон легитимного сайта утилиты nmap (Network Mapper).

Отмечается, что трафик на эти сайты поступает благодаря отравлению SEO, и они занимают высокие позиции в результатах поиска Google и Bing по соответствующим запросам.

Полезные нагрузки, доставляемые с этих сайтов, (zenmap-7.97.msi и WinMTR.msi) не обнаруживаются большинством антивирусных решений на VirusTotal. При этом инсталляторы действительно содержат обещанное приложение, но вместе с ним поставляется вредоносная DLL (как в случае с RVTools), которая заражает устройство пользователя загрузчиком Bumblebee.

Такой бэкдор может использоваться для сбора информации о жертве и внедрения дополнительной полезной нагрузки, включая стилеры, вымогательское ПО и другие виды малвари.

Кроме того, журналисты сообщили, что наблюдали аналогичную кампанию, нацеленную не только на тех, кто ищет опенсорсный софт, но и на людей, ищущих софт для управления камерами безопасности WisenetViewer компании Hanwha.

В свою очередь ИБ-исследователь Джо Вриден (Joe Wrieden) из компании Cyjax обнаружил троянизированную версию Milestone XProtect, которая является частью этой же кампании: вредоносные инсталляторы размещены на milestonesys[.]org.

Стоит отметить, что ранее взломанные официальные домены RVTools (Robware.net и RVTools.com) по-прежнему отображают предупреждение о том, что пользователям не следует загружать софт из неофициальных источников, но ссылки на загрузку отсутствуют.

При этом в Dell Technologies отвергают все обвинения и заявляют, что сайты компании не распространяли троянизированный вариант RVTools. В компании сообщили, что официальные сайты RVTools временно отключены, поскольку стали объектами DDoS-атак.