Эксперты команды Solar 4RAYS группы компаний «Солар» обнаружили новую малварь Webrat. Она следит за жертвами через трансляцию рабочего стола или веб-камеру, ворует данные из браузеров, информацию о криптокошельках, угоняет аккаунты Steam, Discord и Telegram. Webrat распространяется под видом читов для популярных игр (включая Rust, Сounter Strike и Roblox) и популярного софта.

Первые версии Webrat начали появляться в январе 2025 года и продаются злоумышленникам через закрытый канал модели Malware-as-a-Service («Малварь-как-услуга»).

Отмечается, что о старой версии этой угрозы, тогда известной как SalatStealer, в марте уже писали эксперты компании DeXpose. Теперь же обнаружен канал дистрибуции, где вредонос распространяется под именем Webrat, и пока он еще находится в стадии активной разработки.

В основном малварь выполняет функцию стилера, то есть угоняет аккаунты Steam, Discord и Telegram, а также ворует данные криптокошельков и так далее.

Помимо этого Webrat способен загружать на машину жертвы дополнительное вредоносное ПО (локеры, майнеры), а собранная им личная информация может стать инструментом для шантажа или сваттинга (ложный вызов полиции на адрес жертвы). Кроме того, вредонос обладает возможностью полноценного перехвата контроля над зараженной машиной через пользовательский интерфейс (UI).

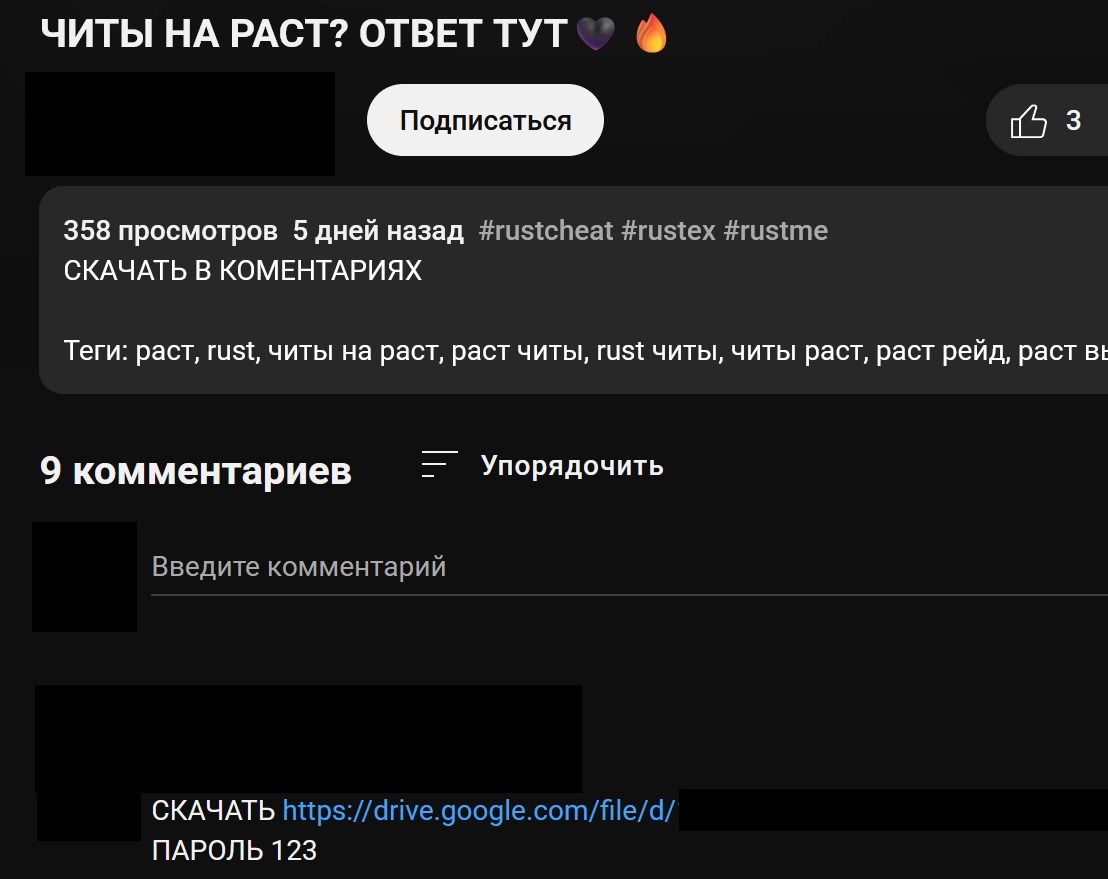

Исследователи пишут, что чаще всего Webrat распространяется под видом читов для различных игр, а также «исправлений» для заблокированных в РФ приложений (например, Discord).

Так, злоумышленники выкладывают на YouTube туториалы по установке программ, где демонстрируют работу инструмента и процесс установки. Как правило, для установки такого «чита» предлагается скачать защищенный паролем архив. Информация о нем размещается в описании видео, а сама ссылка — в комментариях.

Другие операторы распространяют Webrat через GitHub под видом разных утилит. Некоторые из этих программ действительно имеют легитимную функциональность для усыпления бдительности жертв.

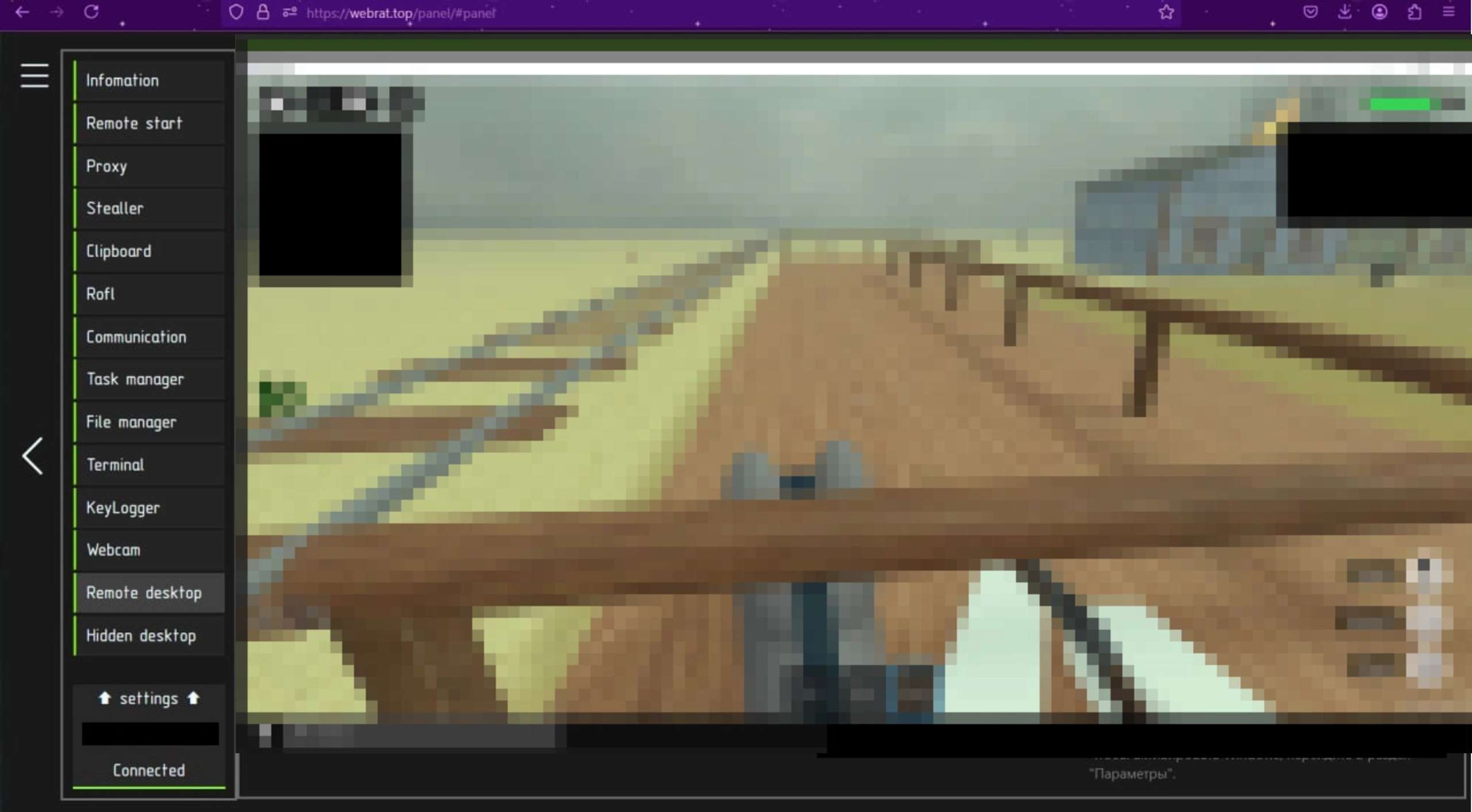

Своим операторам Webrat предлагает широкий перечень инструментов для управления зараженной системой. Он предоставляет как традиционную RAT функциональность (терминал, прокси, эксфильтрация файлов), так и такие функции, как Hidden Desktop, продвинутый стиллер, стриминг рабочего стола, захват веб-камеры.

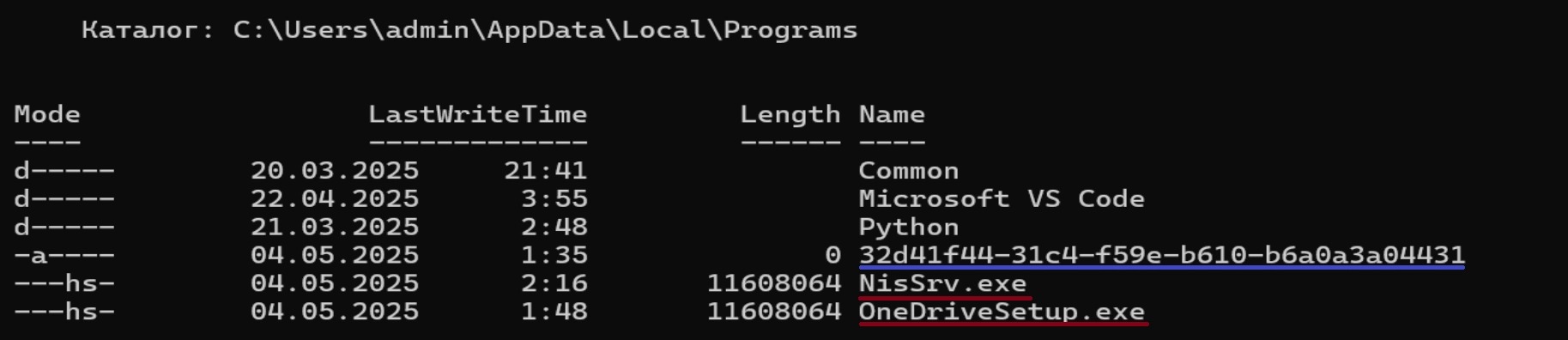

Для развертывания в системе жертвы Webrat выбирает случайную папку в %localappdata%, %programfiles(x86)% или %programfiles%, а также имя случайного процесса из запущенных в системе. В системе малварь закрепляется через реестр и планировщик задач. При этом может создаться сразу несколько установок (согласно install count). В директории установки создается файл c ID жертвы.

Малварь записывает себя в реестр SOFTWARE\\Microsoft\\Windows\\CurrentVersion\\Run. От других вредоносов эта задача отличается необычным путем исполняемого файла (NisSrv.exe вместо C:\Program Files\Windows Defender\ находится в %localappdata%\Programs). Также одним из индикаторов заражения является скрытый режим исполняемого файла.

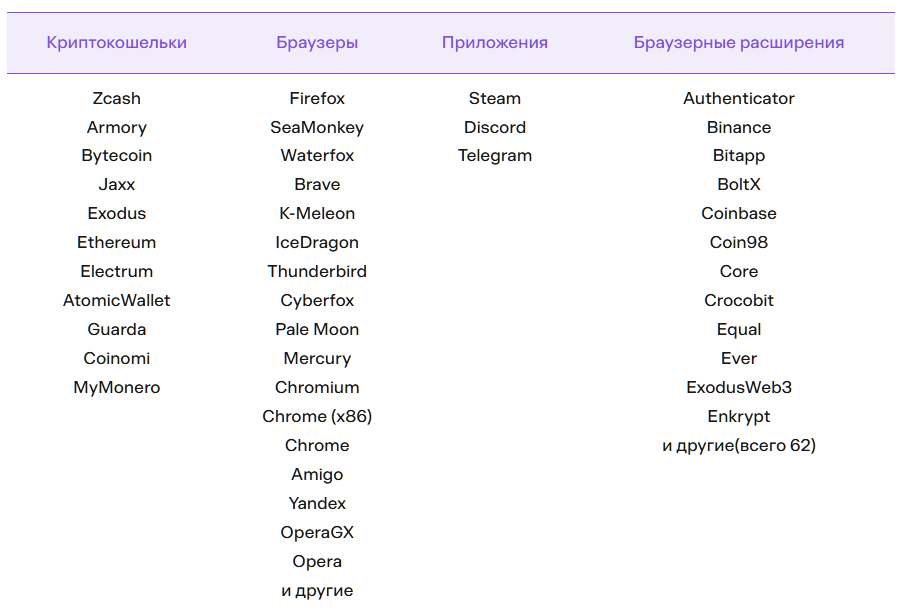

Компонент стилера поддерживает множество разных приложений. В начале он создает маппинги приложений и путей, по которым они хранят файлы хранилища или пользовательской сессии. Также у Webrat имеются отдельные функции для кражи данных сессий Discord, Steam, Telegram.

В итоге атакующий получает архив, содержащий:

• UserInformation.txt — базовую информацию о ПК(HWID, username, имя ПК, характеристики ПК, информация о билде);

• Monitor N.jpg — снимок с монитора номер N;

• Каталог Clients\ — содержит TXT файлы с токенами Discord, Steam и так далее;

• Каталоги Browsers\Cookies, Browsers\Logins, Browsers\Token — содержит информацию о логинах, файлах cookie и токенах;

• Каталог Extensions\ — информация о расширениях.

Также разработчики малвари создали собственную библиотеку salat для захвата экрана компьютера жертв. Запуск захвата экрана осуществляется путем создания дополнительного процесса Webrat с единственным аргументом «-«. Для стриминга экрана используется WebSocket сессия. Все это дополняет функция Hidden Desktop, позволяющая управлять экраном жертвы в интерактивном режиме.

Упомянутая выше слежка через веб-камеру осуществляется с помощью утилиты ffmpeg, через DirectShow для последующей обработки видеопотока с заданными параметрами. Видео с веб-камеры транслируется в реальном времени на панель управления вредоносом.

Также Webrat имеет функцию прослушки микрофона, что позволяет ему записывать разговоры жертвы за компьютером. Как и с веб-камерой, прослушка осуществляется с помощью утилиты ffmpeg.

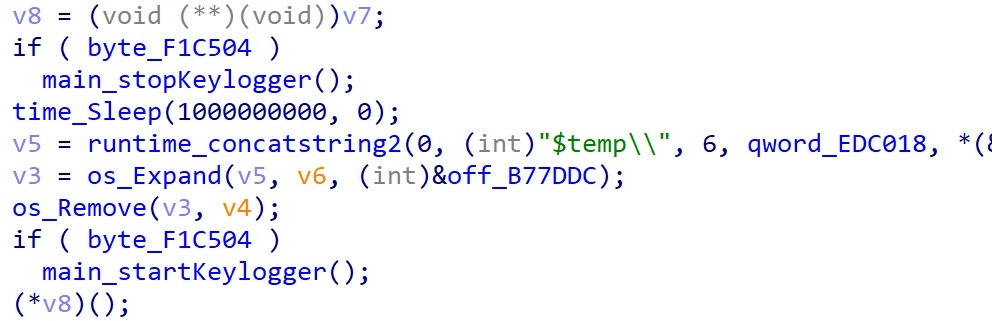

Кроме того, Webrat обладает функциональностью кейлоггера, для запуска которой создается отдельный процесс с аргументом «k». PID его процесса записывается в глобальную переменную.

Процесс кейлоггера запускает функцию main_runKeylogger, которая устанавливает хук на ввод с клавиатуры, а также отслеживает и логирует активное окно пользователя. Весь ввод, учитывая нажатия клавиш состояния (ctrl, shift, capslock), сохраняется в файл в папке %TEMP%\<id жертвы>.

Для управления вредоносом разработчики предоставляют веб-сервер с развернутой панелью управления. Управление подпиской на вредонос тоже осуществляется здесь: для этого существует отдельная вкладка, где можно ввести код активации. В правом верхнем углу панели отображается количество жертв.

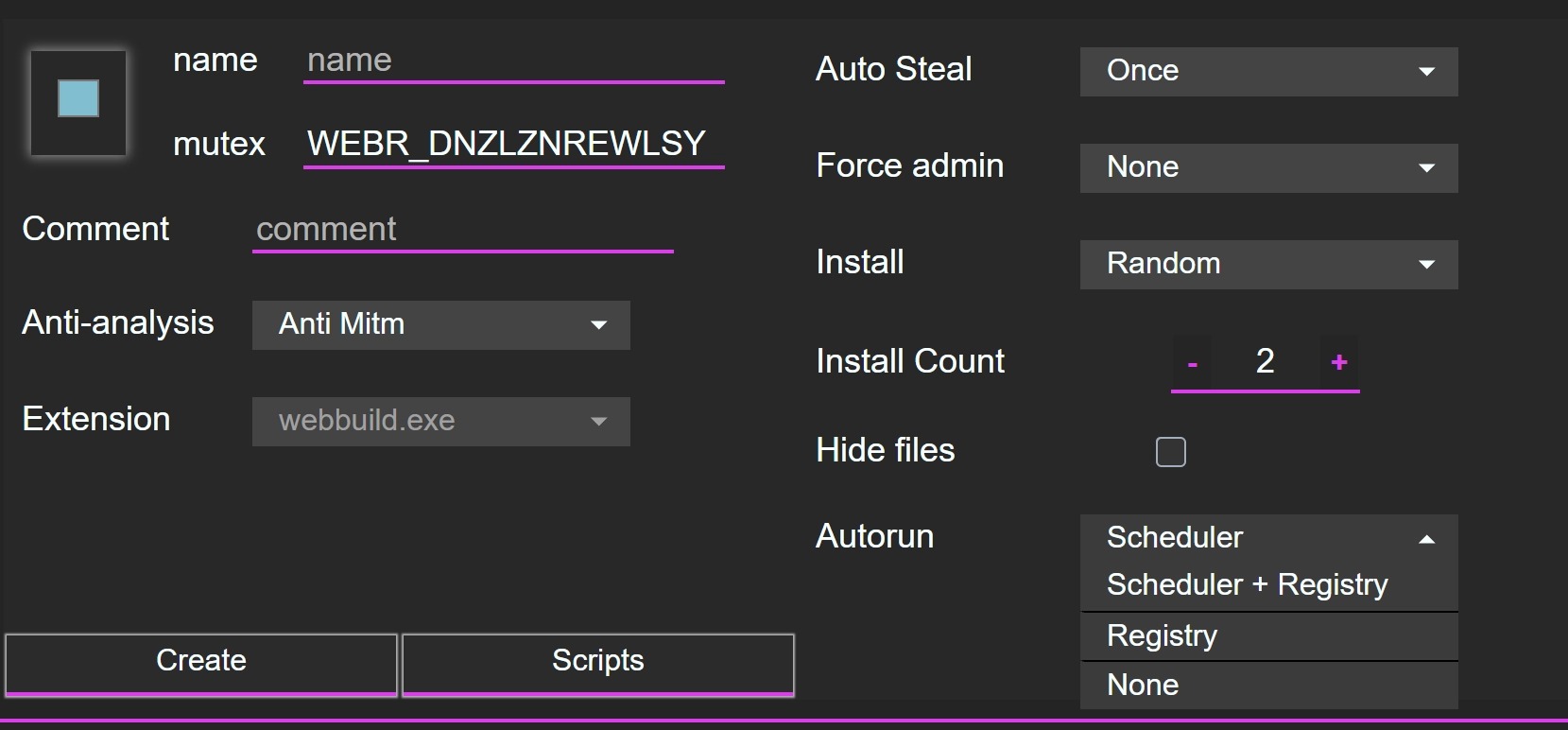

Также в веб-панели имеется билдер для сборки малвари с различными параметрами, интерфейс которого можно увидеть ниже.