В форумном движке vBulletin обнаружили сразу две критические уязвимости, одна из которых уже применяется в реальных атаках.

Проблемы получили идентификаторы CVE-2025-48827 и CVE-2025-48828, и обе получили 9 баллов из 10 возможных по шкале оценки уязвимостей CVSS. Уязвимости связаны с возможностью произвольно вызывать методы через API и удаленно выполнять произвольный код за счет эксплуатации движка шаблонов.

Баги затрагивают vBulletin версий от 5.0.0 до 5.7.5, а также от 6.0.0 до 6.0.3, если платформа работает на PHP 8.1 или более поздней версии.

Судя по всему, обе проблемы были тихо устранены еще в прошлом году, с выпуском Patch Level 1 для всех версий ветки 6.*, а также в Patch Level 3 для версии 5.7.5. Однако многие сайты по-прежнему остаются уязвимыми, так как на них не устанавливали обновления.

Обе уязвимости обнаружил и описал независимый ИБ-исследователь Эгидио Романо (Egidio Romano), также известный под ником EgiX. Специалист продемонстрировал, что корень проблемы заключается в некорректном использовании vBulletin PHP Reflection API, который позволяет вызывать защищенные методы без явного изменения их уровня доступа (после изменений, появившихся в PHP 8.1).

Эксплуатация уязвимостей строится вокруг возможности вызова защищенных методов через специально созданные URL-адреса, а также ошибок при обработке шаблонов.

Используя уязвимый метод replaceAdTemplate, атакующий может внедрять специально сформированный код шаблона. При этом он может обойти фильтры unsafe function, например, с помощью вызова функций через переменные в PHP. В результате это приведет к удаленному выполнению кода на сервере, по сути, предоставив хакеру шелл-доступ.

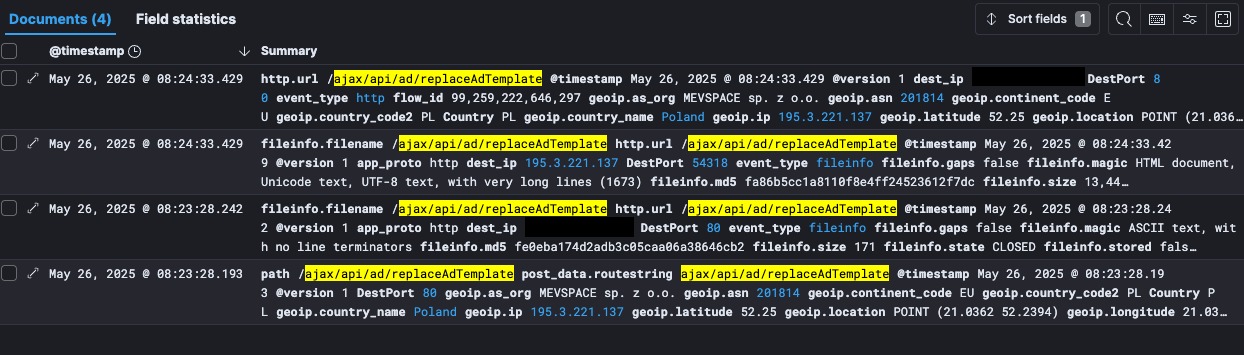

На прошлой неделе ИБ-специалист Райан Дьюхерст (Ryan Dewhurst) сообщил о первых попытках атак на CVE-2025-48827. Логи ханипота показали запросы к уязвимому эндпоинту ajax/api/ad/replaceAdTemplate. Дьюхерст пишет, что сумел отследить одного из злоумышленников до Польши. Этот хакер пытался установить PHP-бэкдоры, чтобы иметь возможность выполнять системные команды.

Исследователь отмечает, что атакующие используют эксплоит, опубликованный Романо, хотя шаблоны Nuclei для этих проблем тоже уже доступны. При этом пока нет признаков того, что хакерам уже удалось построить на базе CVE-2025-48827 полную RCE-цепочку.