Специалисты AhnLab (ASEC) обнаружили массовое заражение корейских интернет-кафе майнером T-Rex. Предполагается, что стоящий за этой кампанией злоумышленник активен с 2022 года, а атаки на интернет-кафе начались еще во второй половине 2024 года.

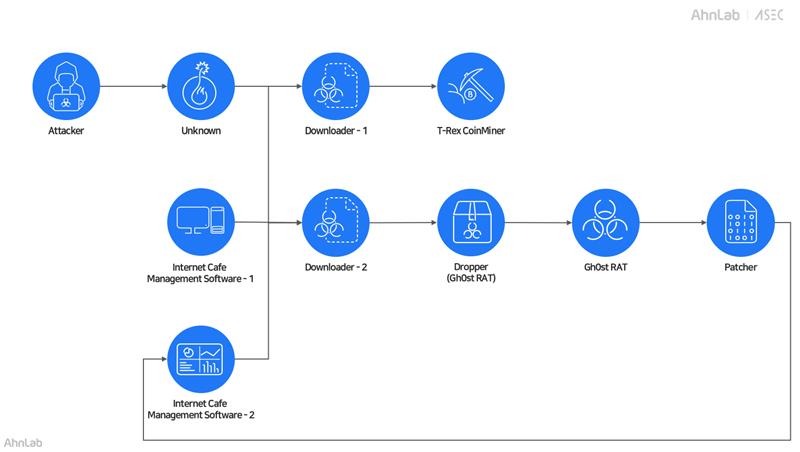

Исследователи сообщают, что пока неизвестно, как хакер исходно проникает в сети жертв, но большинство атак было обнаружено в системах, где установлены программы управления интернет-кафе.

Для получения контроля над скомпрометированными системами атакующий использовал малварь Gh0st RAT. Большинство выявленных в сетях интернет-кафе вредоносов представляли собой либо сам Gh0st RAT, либо дропперы для его установки. Также злоумышленник использовал малварь для «патчинга» памяти ПО для управления интернет-кафе. А в конечном итоге на машинах развертывался майнер T-Rex.

В AhnLab объясняют, что для эффективного управления и сбора платы с клиентов (в зависимости от времени использования) интернет-кафе нуждаются в специальном софте. Такие программы автоматически фиксируют время входа в систему при занятии места, рассчитывают плату за пользование интернетом и фиксируют определенные события, что значительно упрощает работу операторов.

Выявленные недавно атаки в основном были нацелены именно на системы, в которых установлено неназванное корейское ПО для управления интернет-кафе. Однако исследователи подчеркивают, что первоначальный вектор атаки все еще не установлен.

Эти атаки начались еще в 2024 году и, вероятно, в настоящее время производитель софта для управления интернет-кафе уже обнаружил их и принял меры. По словам экспертов, на сайте этой компании указано, что она ведет специальный список для блокировки процессов вредоносного ПО.

Упомянутый Gh0st RAT представляет собой малварь для обеспечения удаленного управления, созданную китайской командой C. Rufus Security Team. Поскольку исходный код вредоноса находится в открытом доступе, преступники используют его в качестве образца для создания собственных штаммов, которые регулярно используются в атаках. В основном Gh0st RAT используется злоумышленниками, говорящими на китайском языке.

Вариант Gh0st RAT, использованный в атаках на интернет-кафе, обладал не только основными функциями для удаленного управления, но также мог управлять файлами и процессами, собирать информацию о зараженной системе, выполнять роль кейлоггера и сделать снимки экрана.

Что касается «патчинга» зараженных машин, отдельный вредонос ищет среди запущенных процессов конкретный процесс программы управления интернет-кафе. Затем он считывает структуру памяти и сравнивает ее с имеющимся образцом. Если совпадение найдено, память «патчится», как показано на иллюстрации ниже.

В итоге имя файла WAV изменяется на cmd.exe. Так как в %ProgramFiles% (x86)\********\**\sound\cmd.exe располагается дроппер Gh0st RAT, исследователи полагают, что все это нужно для установки малвари при выполнении определенных действий, а также для закрепления в зараженной системе.

В отличие от других злоумышленников, которые обычно используют майнер XMRig для добычи Monero, в этом случае атакующий предпочел майнер T-Rex. Предполагается, что это связано с тем, что ПК в интернет-кафе и компьютерных клубах обычно оснащены хорошими видеокартами для работы высокопроизводительных игр. T-Rex использует GPU и чаще всего применяется для добычи Ethereum и RavenCoin.

Неизвестно, кто именно стоит за этими атаками, однако эксперты уверены, что основной целью злоумышленника является майнинг криптовалюты. Дело в том, что в ряде случаев на зараженные устройства, помимо T-Rex, также устанавливался майнер Phoenix.