Исследователи Darktrace обнаружили новый DDoS-ботнет, который заражает неправильно настроенные контейнеры Docker, а затем продает доступ клиентам, чтобы они сами могли запускать атаки.

Ботнет получил название ShadowV2, и специалисты пишут, что он ломает традиционную модель DDoS-сервисов, используя управляющий сервер на Python, размещенный в GitHub CodeSpaces, и сложный инструментарий для атак, сочетающий традиционную малварь с современными DevOps-технологиями.

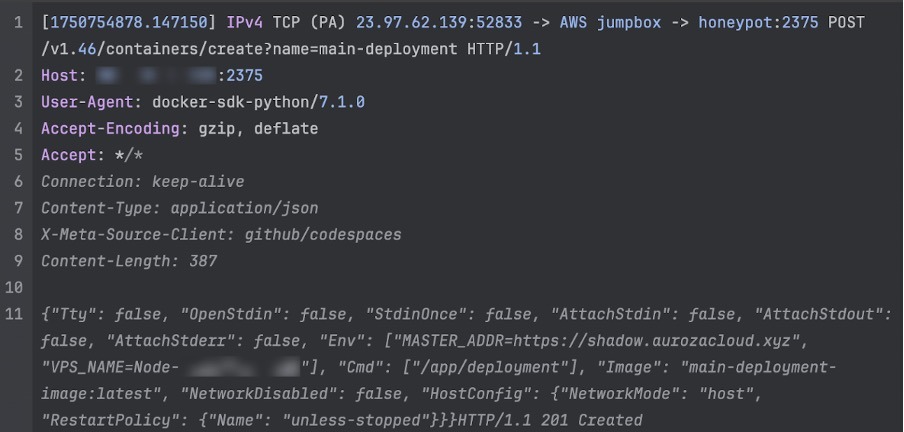

Цепочка заражения начинается с Python-скрипта, размещенного в GitHub CodeSpaces, который позволяет атакующим взаимодействовать с Docker для создания контейнеров. Злоумышленники нацеливаются на доступные из интернета Docker-демоны, работающие в AWS-инстансах.

Вместо использования образов из Docker Hub или загрузки заранее подготовленного образа атакующие создают обычный setup-контейнер. Затем они развертывают в нем различные инструменты, создают новый образ кастомизированного контейнера и разворачивают его как рабочий контейнер.

Вместо использования образов из Docker Hub или загрузки заранее подготовленного образа атакующие создают обычный setup-контейнер. Затем они развертывают в нем различные инструменты, создают новый образ кастомизированного контейнера и разворачивают его как рабочий.

Исследователи объясняют, что контейнер действует как оболочка вокруг написанного на Go бинарника, который не обнаруживается решениями, представленными на VirusTotal (хотя две версии малвари были загружены туда 25 июня и 30 июля соответственно).

Анализ малвари показал, что она запускает несколько потоков с настраиваемыми HTTP-клиентами, использующими открытую библиотеку Fast HTTP от Valyala, которая поддерживает высокопроизводительные HTTP-запросы. Малварь использует эти клиенты для реализации атаки типа HTTP-флуд.

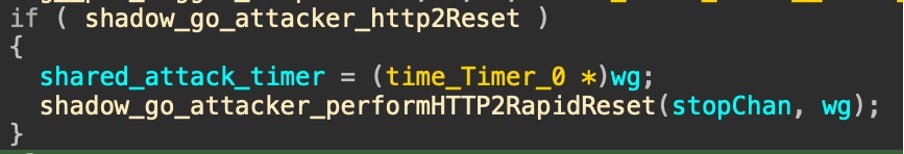

Также вредонос использует несколько механизмов обхода защиты: HTTP2 rapid reset, поддельные forwarding-заголовки со случайными IP-адресами и техники обхода Cloudflare under-attack-mode (UAM).

Управляющий сервер малвари защищен Cloudflare, но исследователи считают, что он, вероятно, работает в GitHub CodeSpaces. Неправильная конфигурация позволила аналитикам получить копию API-документации сервера и обнаружить все API-эндпоинты.

Обнаружение пользовательского API с системой аутентификации, разными уровнями привилегий и ограничениями на типы атак показало, что ShadowV2 работает по схеме DDoS-as-a-service (DDoS как услуга), а не как обычный ботнет.

«Операторы ShadowV2 не запускают атаки сами — они создали платформу, где клиенты арендуют доступ к зараженной сети и проводят собственные DDoS-кампании», — объясняют в Darktrace.

Эта гипотеза подтверждается тем, что для запуска атаки пользователи должны предоставить эндпоинту список зараженных систем, которые будут задействованы в DDoS.

«API и полноценный интерфейс превращают этот ботнет в настоящую платформу. Это меняет подходы к обнаружению — теперь нужно искать не индикаторы на хостах, а подозрительную активность: странные вызовы Docker API, автоматизированные операции с контейнерами, систематические исходящие соединения с временных узлов. Защитникам стоит рассматривать ShadowV2 как коммерческий продукт с планами развития — отслеживать модульные обновления, злоупотребления облачными сервисами и новые модели аренды, а не отдельные кампании», — резюмируют эксперты.