ИБ-специалисты компании eSentire обнаружили новый бэкдор ChaosBot, написанный на Rust, который позволяет своим операторам проводить разведку и выполнять произвольные команды на скомпрометированных хостах. Малварь примечательна тем, что использует Discord в качестве управляющего сервера.

Впервые исследователи заметили вредоноса в конце сентября 2025 года, в инфраструктуре своего клиента из финансового сектора.

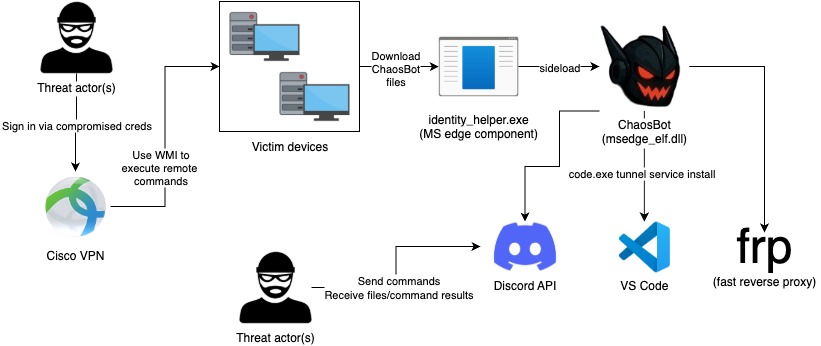

«Атакующие использовали украденные учетные данные, которые подходили как для Cisco VPN, так и для привилегированной учетной записи Active Directory с именем serviceaccount, — рассказывают специалисты. — Используя скомпрометированный аккаунт, они задействовали WMI для выполнения удаленных команд на системах в сети, что облегчило развертывание и запуск ChaosBot».

Свое название ChaosBot получил благодаря Discord-профилю, который принадлежит злоумышленнику с ником chaos_00019 — именно он отправляет удаленные команды на зараженные устройства. Второй связанный с малварью аккаунт Discord — lovebb0024.

Малварь распространяется через фишинговые сообщения, содержащие вредоносный ярлык Windows (LNK-файл). Если получатель такой откроет LNK-файл, выполняется PowerShell-команда для загрузки и запуска ChaosBot, а для отвлечения внимания жертвы отображается фальшивый PDF, маскирующийся под легитимное письмо от Государственного банка Вьетнама.

Полезная нагрузка представляет собой вредоносную DLL (msedge_elf.dll), которая загружается через исполняемый файл Microsoft Edge (identity_helper.exe). После этого малварь проводит разведку системы и скачивает fast reverse proxy (FRP), чтобы открыть обратный прокси в сеть и сохранить постоянный доступ к скомпрометированной машине.

Также было замечено, что атакующие пытаются использовать малварь для настройки Visual Studio Code Tunnel в качестве дополнительного бэкдора с возможностью выполнения команд, но безуспешно.

Основная функция малвари — взаимодействие с Discord-каналом с именем компьютера жертвы, который используется для получения дальнейших инструкций. Некоторые из поддерживаемых ChaosBot команд:

- shell — выполнение шелл-команд через PowerShell;

- scr — захват скриншотов;

- download — загрузка файлов на устройство жертвы;

- upload — загрузка файлов в Discord-канал.

«Новые варианты ChaosBot используют техники уклонения для обхода ETW [Event Tracing for Windows] и виртуальных машин, — отмечают в eSentire. — Первая техника заключается в патчинге первых нескольких инструкций ntdll!EtwEventWrite (xor eax, eax -> ret). Вторая техника проверяет MAC-адреса системы на соответствие известным префиксам MAC-адресов виртуальных машин VMware и VirtualBox. Если обнаружены совпадения, малварь завершает работу».