Обнаружен новый масштабный ботнет, который атакует сервисы Remote Desktop Protocol (RDP) в США, используя более 100 000 IP-адресов. Аналитики GreyNoise сообщают, что атаки начались 8 октября 2025 года.

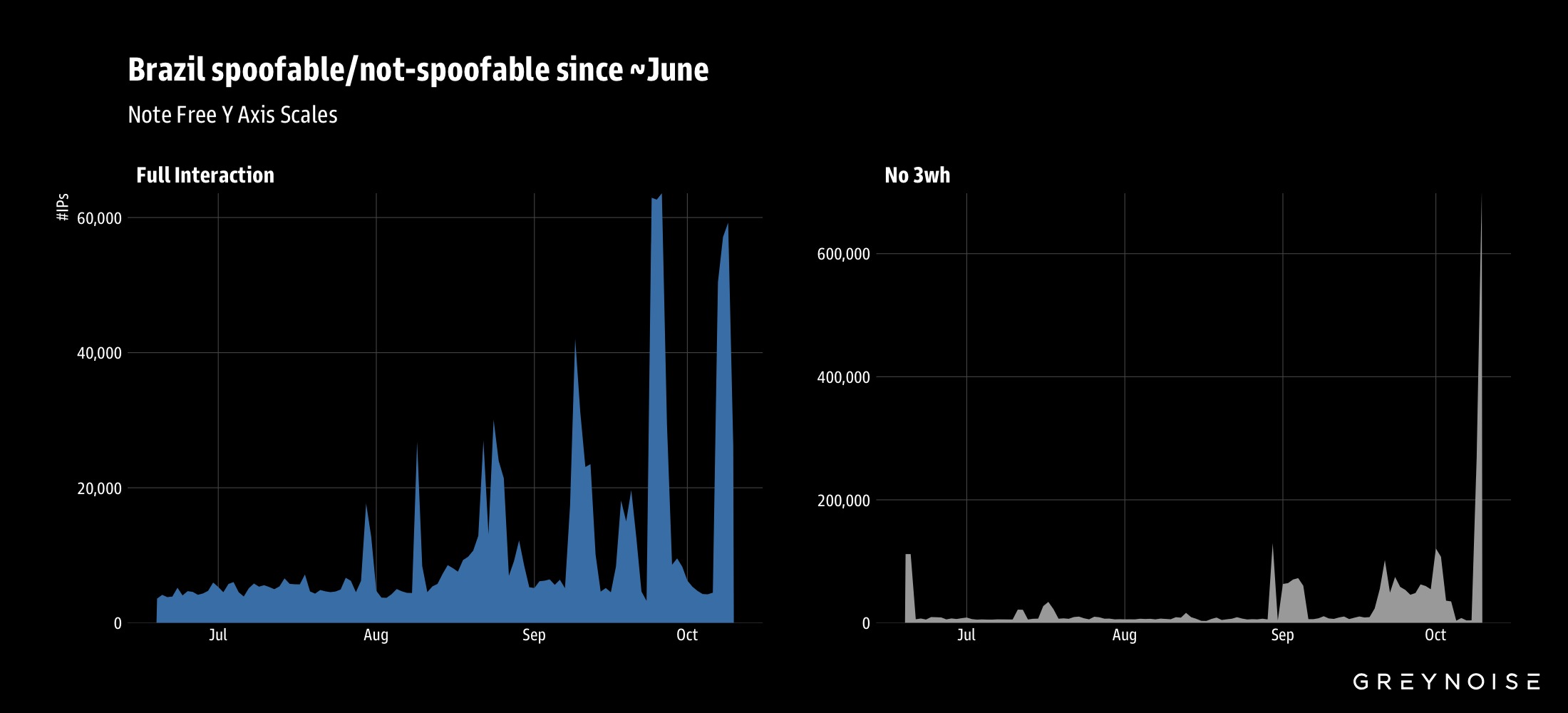

Исследователи обнаружили эту кампанию после необычного всплеска трафика из Бразилии, за которым последовала аналогичная активность из других регионов, включая Аргентину, Иран, Китай, Мексику, Россию, ЮАР и Эквадор.

Полный список стран со скомпрометированными устройствами, входящими в состав ботнета, превышает 100.

По данным специалистов, ботнет использует два типа RDP-атак:

- тайминг-атаки на RD Web Access — сканирование эндпоинтов RD Web Access и измерение разницы во времени отклика во время попыток анонимной аутентификации для определения существующих имен пользователей;

- перебор учетных записей через веб-клиент RDP — злоумышленники взаимодействуют с процессом входа в RDP Web Client и перечисляют учетные записи, отслеживая разницу в поведении сервера и его ответах.

Почти все IP-адреса ботнета имеют общую TCP-сигнатуру, и хотя существуют различия в MSS (Maximum Segment Size), исследователи полагают, что это связано с кластерами, формирующими ботнет. В целом активность время и характер атак свидетельствуют о скоординированной активности с централизованным управлением.

Для защиты от таких угроз администраторам рекомендуется блокировать IP-адреса, с которых производятся атаки, а также проверять логи на предмет подозрительных RDP-сканирований.