Аналитики Google Threat Intelligence Group (GTIG) сообщили, что северокорейские хакеры начали использовать технику EtherHiding и смарт-контракты для размещения и доставки малвари.

По данным исследователей, группировка под идентификатором UNC5342 применяет технику EtherHiding с февраля 2025 года в рамках операций Contagious Interview, направленных на кражу криптовалюты. Отмечается, что «правительственные» хакеры используют такую тактику впервые.

Впервые атаки EtherHiding были описаны специалистами Guardio Labs в 2023 году, когда исследователи заметили, что злоумышленники скрывают вредоносный код в смарт-контрактах Binance Smart Chain (BSC).

Эта техника распространения малвари подразумевает, что пейлоады встраиваются в смарт-контракты на публичном блокчейне (Binance Smart Chain или Ethereum), а атакующие получают возможность размещать вредоносные скрипты и извлекать их по мере необходимости.

Благодаря принципам работы блокчейна EtherHiding обеспечивает анонимность, устойчивость к блокировкам и позволяет гибко обновлять пейлоады. Кроме того, получение полезной нагрузки может осуществляться с помощью read-only вызовов, которые не оставляют видимой истории транзакций, что добавляет процессу скрытности.

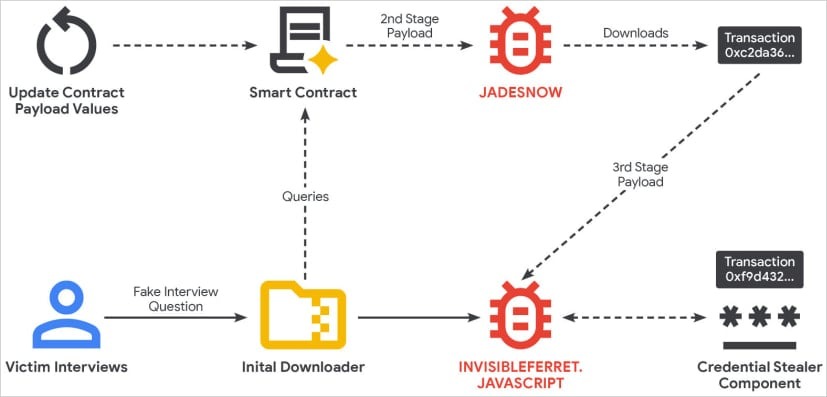

В Google рассказывают, что атаки обычно происходят через фальшивые собеседования, и тщательно замаскированные фальшивые компании (BlockNovas LLC, Angeloper Agency, SoftGlide LLC) нацелены на разработчиков ПО и веб-разработчиков.

Так, жертву обманом заставляют запустить код в рамках тестирования навыков на собеседовании, и этот код выполняет JavaScript-загрузчик. Исследователи рассказывают, что смарт-контракт хостит загрузчик JADESNOW, который взаимодействует с Ethereum для получения пейлоада третьей стадии (JavaScript-версии малвари InvisibleFerret, которая обычно применяется для долгосрочного шпионажа).

Эксперты GTIG отмечают, что пейлоад выполняется в памяти и может запросить у Ethereum еще один компонент, который ворует учетные данные. Кроме того, хакеры могут использовать JADESNOW для получения пейлоада как из Ethereum, так и из BNB Smart Chain, что дополнительно усложняет анализ.

«Необычно видеть, как атакующие используют несколько блокчейнов для EtherHiding-активности. Это может указывать на операционное разделение между командами северокорейских кибератакующих, — сообщают в GTIG. — Детали транзакций показывают, что контракт обновлялся более 20 раз в течение первых четырех месяцев, причем каждое обновление обходилось в среднем в 1,37 доллара США в виде платы за газ. Низкая стоимость и частота таких обновлений демонстрируют способность атакующих легко менять конфигурацию кампании».

Что касается самого вредоноса, малварь работает в фоновом режиме и ожидает команд от управляющего сервера для выполнения произвольных команд или эксфильтрации файлов из системы жертвы (обычно данные отправляются на внешний сервер или в Telegram).

Компонент для кражи учетных данных нацелен на пароли, банковские карты и информацию о криптокошельках (MetaMask и Phantom), хранящуюся в браузерах вроде Chrome и Edge.

«По сути, EtherHiding представляет собой переход к “пуленепробиваемому” хостингу нового поколения, где неотъемлемые особенности технологии блокчейн используются во вредоносных целях, — пишут специалисты. — Это подчеркивает непрерывную эволюцию киберугроз, поскольку злоумышленники адаптируются и используют новые технологии в своих интересах».

Исследователи предупреждают, что использование EtherHiding северокорейскими хак-группами — заметное событие, создающее сложности для отслеживания и блокировки таких вредоносных кампаний. Разработчикам, которые ищут работу, рекомендуют сохранять бдительность, особенно если их просят что-то скачать, и всегда проверять файлы в изолированных средах.