Исследователи из «Лаборатории Касперского» изучили новую волну заражений PassiveNeuron, которая длилась с декабря 2024 года до августа 2025 года. Атаки затронули правительственные, финансовые и промышленные организации в Азии, Африке и Латинской Америке. Отличительная черта кампании — нацеленность преимущественно на операционные системы Windows Server.

В частности, в одном из случаев злоумышленники смогли удаленно выполнять команды на скомпрометированном сервере через Microsoft SQL.

Впервые кампания PassiveNeuron была обнаружена в июне 2024 года. После полугодового затишья злоумышленники возобновили свою деятельность в декабре 2024 года. На этот раз они использовали для получения и поддержания доступа к целевым сетям три основных инструмента: фреймворк Cobalt Strike и два ранее неизвестных — бэкдор Neursite и имплант NeuralExecutor.

Neursite представляет собой модульный бэкдор, который способен собирать системную информацию, управлять запущенными процессами и направлять сетевой трафик через скомпрометированные хосты, обеспечивая перемещение по сети. Были обнаружены образцы, обменивающиеся данными как с внешними управляющими серверами, так и со скомпрометированными внутренними системами.

В свою очередь NeuralExecutor — это кастомизированный .NET‑имплант, который поддерживает несколько методов связи и может загружать и выполнять сборки .NET, полученные с контрольно-управляющего сервера.

В результате изучения новой кампании эксперты смогли определить порядок первоначального заражения и сделать предположения об атрибуции этих атак.

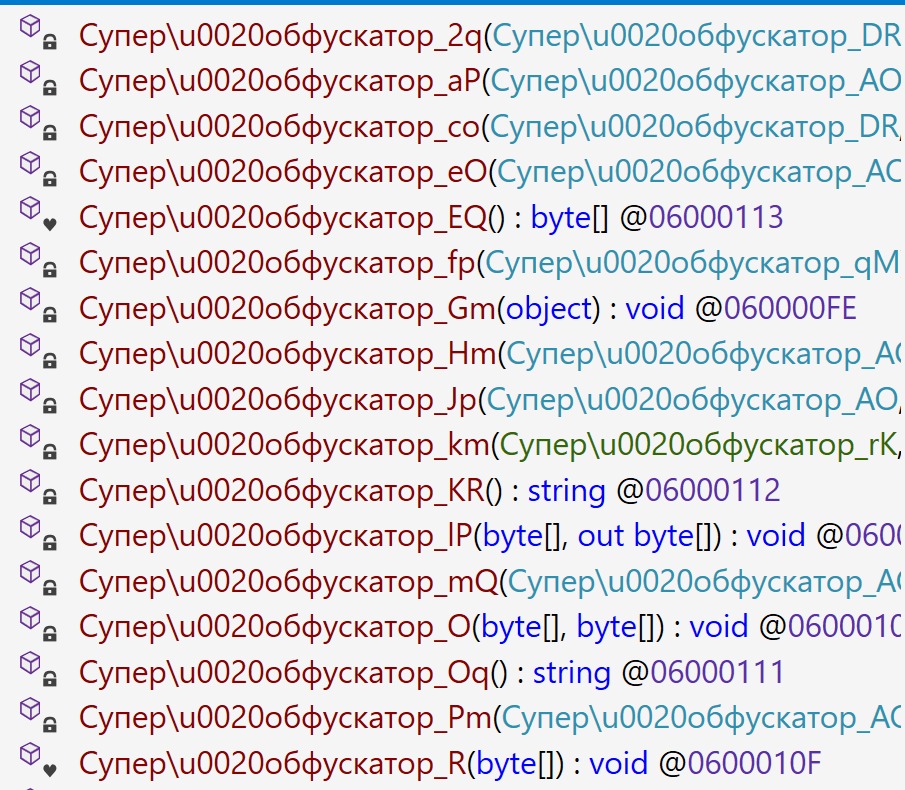

Так, в наблюдаемых образцах имена функций были заменены строками, содержащими кириллические символы, которые, по всей видимости, были введены злоумышленниками намеренно.

Такие артефакты требуют тщательной оценки при атрибуции. Атакующие могут использовать их, чтобы вводить исследователей в заблуждение. Исходя из анализа тактик, техник и процедур кампании PassiveNeuron, на данный момент исследователи приписывают активность китайскоязычной группе, хотя и с низкой степенью уверенности.

«В новой кампании PassiveNeuron злоумышленники фокусируются на компрометации серверов, которые часто составляют основу корпоративных сетей. Такие цели, особенно доступные из интернета, представляют интерес для групп, проводящих сложные целевые кибератаки, ведь один взломанный хост может обеспечить доступ к критическим системам. Крайне важно минимизировать возможную поверхность атаки и постоянно контролировать серверные приложения для обнаружения и предотвращения потенциальных заражений», — комментирует Георгий Кучерин, эксперт Kaspersky GReAT.