Компания TP-Link предупреждает о четырех опасных уязвимостях в шлюзах Omada, которые позволяют выполнять произвольные команды и получить root-доступ. Уязвимостям подвержены более десяти моделей серий ER, G и FR, и TP-Link выпустила обновления прошивки для каждой из них.

Шлюзы Omada позиционируются как комплексные решения (маршрутизатор, файрвол, VPN-шлюз) для малого и среднего бизнеса.

Наиболее опасной из обнаруженных проблем является критическая CVE-2025-6542 (9,3 балла по шкале CVSS). Этот баг может эксплуатировать удаленный атакующий без аутентификации. Вторая уязвимость, CVE-2025-6541 (8,6 балла по шкале CVSS), требует входа в веб-интерфейс управления. Обе проблемы могут привести к полной компрометации устройств, краже данных, боковому перемещению атакующих и закреплению в системе.

«Пользователь с доступом к веб-интерфейсу или удаленный неаутентифицированный атакующий могут выполнять произвольные команды на шлюзах Omada, — говорится в бюллетене безопасности TP-Link. — Атакующие могут выполнять произвольные команды в базовой ОС устройства».

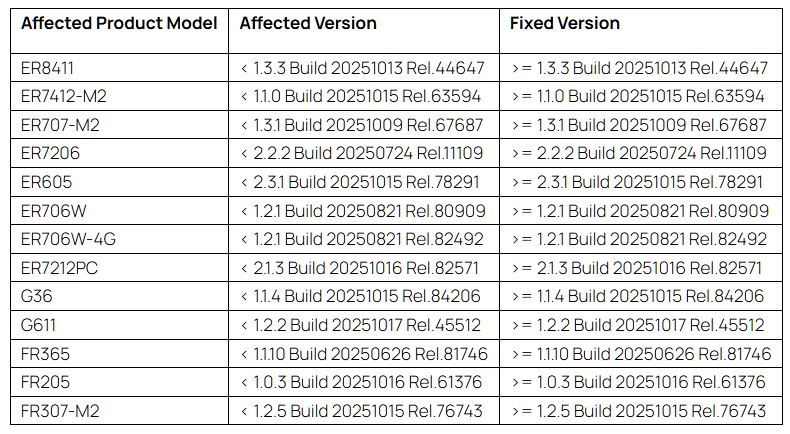

Уязвимости затрагивают 13 моделей шлюзов Omada, включая ER8411, ER7412-M2, ER707-M2, ER7206, ER605, ER706W, ER706W-4G, ER7212PC, G36, G611, FR365, FR205 и FR307-M2 с различными версиями прошивок.

TP-Link выпустила обновления, устраняющие обе уязвимости, и настоятельно рекомендует пользователям как можно скорее применить исправления и проверить конфигурации устройств после обновления.

Кроме того, в отдельном бюллетене безопасности компания предупредила о двух других уязвимостях:

- CVE-2025-8750 (9,3 балла по шкале CVSS) позволяет атакующему с паролем администратора внедрять команды через веб-портал Omada;

- CVE-2025-7851 (8,7 балла по шкале CVSS) позволяет получить шелл-доступ с привилегиями root в базовой ОС, но в пределах привилегий Omada.

Эти две уязвимости также затрагивают все перечисленные выше модели шлюзов Omada. Подчеркивается, что последние прошивки устраняют все четыре проблемы сразу.