Связанная с Китаем хак-группа UNC6384 (она же Mustang Panda) проводит масштабную кибершпионскую кампанию, направленную на европейские дипломатические и правительственные структуры. По данным Arctic Wolf и StrikeReady, хакеры используют неисправленную уязвимость в Windows, связанную с ярлыками LNK.

Атаки были зафиксированы в Венгрии, Бельгии, Италии, Нидерландах и Сербии в период с сентября по октябрь 2025 года.

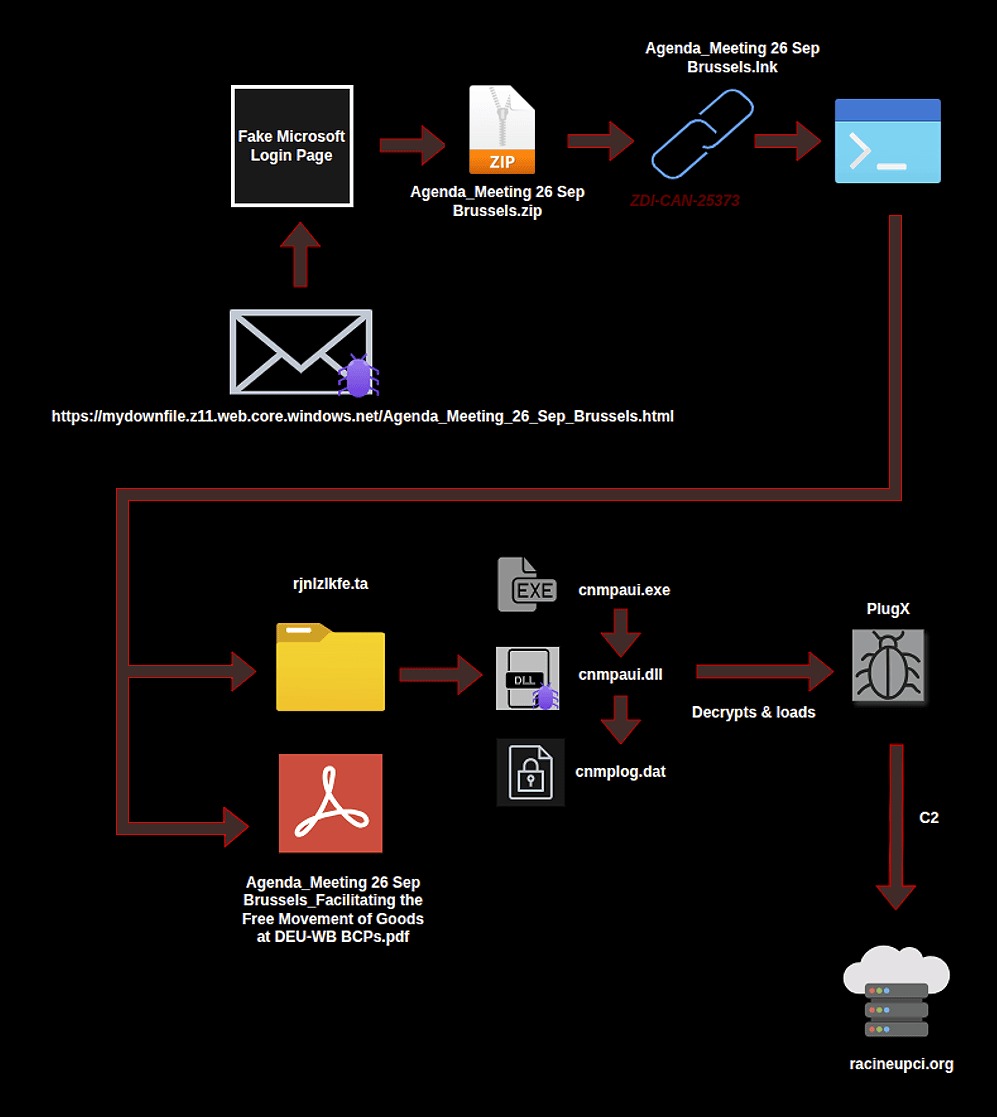

По словам исследователей, атаки начинаются с таргетированных фишинговых писем, содержащих URL-ссылки на вредоносные файлы LNK. Темы таких писем обычно связаны с воркшопами НАТО по оборонным закупкам, встречами Еврокомиссии по упрощению пограничного контроля и другими многосторонними дипломатическими мероприятиями.

Вредоносные файлы эксплуатируют уязвимость CVE-2025-9491 (7,0 балла по шкале CVSS), возникающую при обработке Windows-ярлыков. Баг позволяет скрывать вредоносные аргументы командной строки внутри .LNK-файлов с помощью пробельных отступов в структуре COMMAND_LINE_ARGUMENTS. В итоге это позволяет выполнять произвольный код на уязвимых устройствах без ведома пользователя.

Если жертва открывает такой файл, запускается PowerShell-команда, которая декодирует и извлекает содержимое TAR-архива, одновременно показывая пользователю PDF-приманку. Архив содержит легитимную утилиту Canon printer assistant, вредоносную DLL под названием CanonStager и зашифрованный пейлоад малвари PlugX (cnmplog.dat), которая разворачивается с использованием техники DLL side-loading.

PlugX (также известный как Destroy RAT, Kaba, Korplug, SOGU и TIGERPLUG) — это троян удаленного доступа, обеспечивающий хакерам полный контроль над зараженной системой. Малварь умеет выполнять команды, перехватывать нажатия клавиш, загружать и скачивать файлы, закрепляться в системе, изменяя реестр Windows, а также проводить обширную разведку.

Модульная архитектура PlugX позволяет его операторам расширять функциональность трояна через плагины, предназначенные для конкретных задач. Также вредонос использует техники антианализа и антиотладки, чтобы усложнить изучение и оставаться незамеченным.

Как пишут специалисты Arctic Wolf, они зафиксировали эволюцию инструментария атакующих — артефакты CanonStager уменьшились в размере с 700 КБ до 4 КБ, что говорит об активной разработке и минимизации цифровых следов. Кроме того, отмечается, что в начале сентября группа начала использовать HTML Application (HTA) файлы для загрузки JavaScript, извлекающего пейлоады с поддомена cloudfront[.]net.

Примечательно, что проблема CVE-2025-9491 существует как минимум с 2017 года и активно используется множеством хак-групп. Об эксплуатации этого бага впервые публично заговорили в марте 2025 года. Тогда аналитики компании Trend Micro обнаружили, что уязвимость широко применялась одиннадцатью «правительственными» хак-групами и другими киберпреступниками, включая Evil Corp, APT43 (Kimsuky), Bitter, APT37, Mustang Panda, SideWinder, RedHotel и Konni.

Однако, невзирая на массовую эксплуатацию, разработчики Microsoft до сих пор не выпустили исправления для CVE-2025-9491. В марте представители компании сообщали, что «рассмотрят возможность устранения проблемы», однако отмечали, что уязвимость не относится к проблемам, требующим немедленного вмешательства. Также в Microsoft отмечали, что в Defender есть средства обнаружения для блокировки подобной активности, а Smart App Control обеспечивает дополнительную защиту.

Поскольку официального патча по-прежнему нет, специалисты Arctic Wolf рекомендуют ограничивать или блокировать использование в Windows файлов LNK, блокировать соединения с управляющей инфраструктурой хакеров, обнаруженной исследователями, а также усилить мониторинг подозрительной активности в сетях.