Исследователи обнаружили, что цифровые фоторамки Uhale, работающие под управлением Android, имеют множество критических уязвимостей, а некоторые модели и вовсе скачивают и запускают вредоносное ПО прямо во время загрузки.

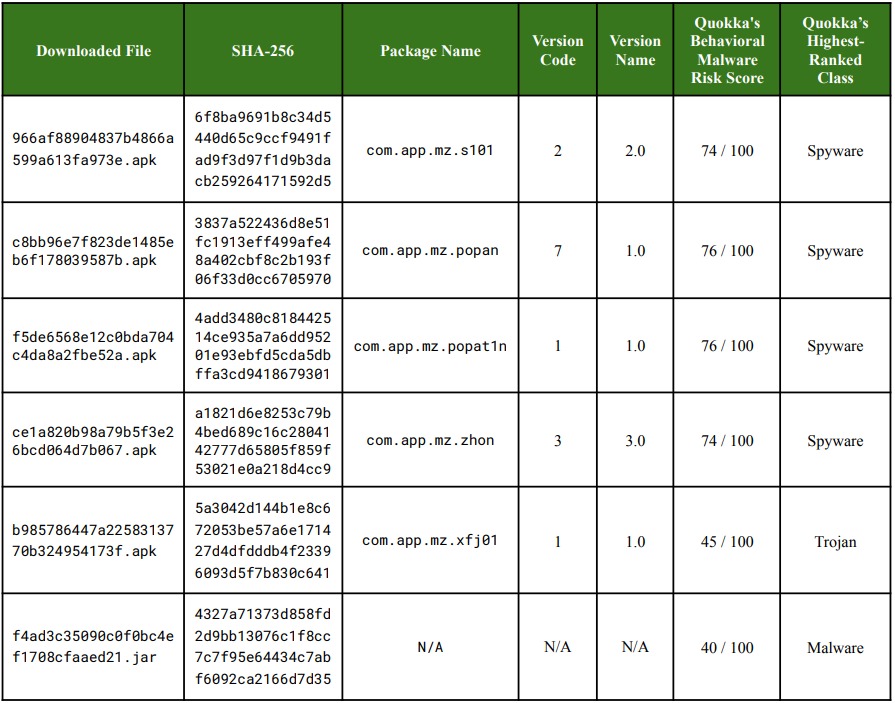

Исследователи из ИБ-компании Quokka, специализирующейся на мобильной безопасности, изучили безопасность приложения Uhale и обнаружили активность, связанную с двумя семействами малвари — Mezmess и Vo1d.

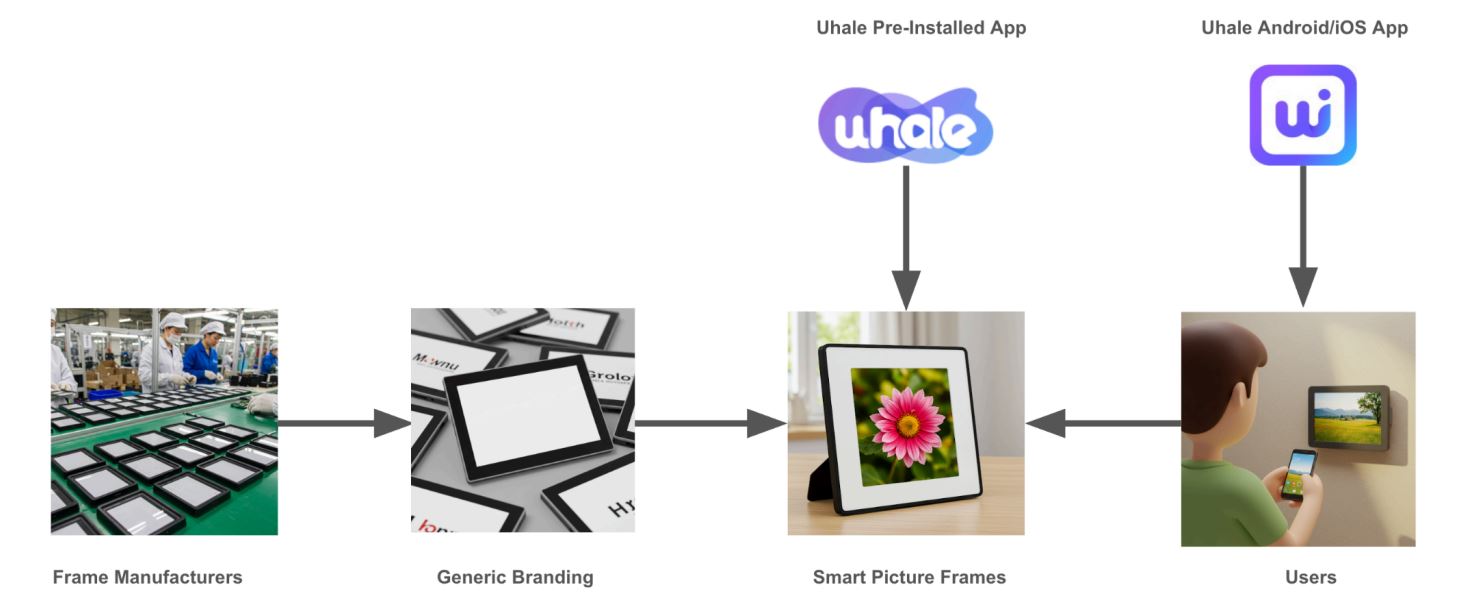

Еще в мае 2025 года исследователи пытались уведомить о найденных проблемах китайскую компанию ZEASN (теперь переименована в Whale TV), которая стоит за платформой Uhale, используемой в цифровых фоторамках многих брендов. Однако специалисты так и не получили ответа от разработчиков.

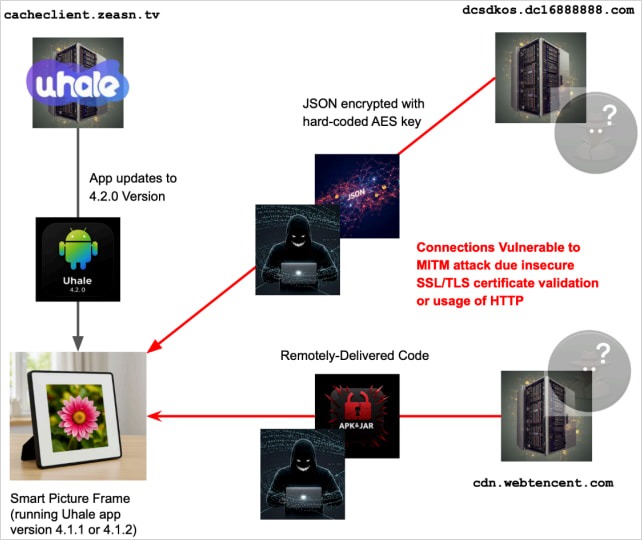

Эксперты выяснили, что сразу после включения многие изученные модели фоторамок скачивают вредоносные полезные нагрузки с китайских серверов. Так, при загрузке устройства проверяют наличие обновления приложения Uhale, устанавливают обновление до версии 4.2.0 и перезагружаются. После перезапуска обновленное приложение инициирует загрузку и выполнение малвари.

Скачанный JAR/DEX-файл сохраняется в директории приложения Uhale, загружается и выполняется при каждой последующей загрузке системы.

При этом остается неясным, почему версия приложения 4.2.0 стала вредоносной (было ли это заложено самими разработчиками намеренно, или инфраструктура обновлений ZEASN была скомпрометирована).

Обнаруженные вредоносы удалось связать с ботнетом Vo1d, который насчитывает миллионы устройств, а также с семейством малвари Mzmess. О связи свидетельствуют префиксы пакетов, названия строк, эндпоинтов, процесс доставки малвари и ряд артефактов.

Помимо автоматической загрузки малвари (которая происходила не на всех изученных фоторамках), исследователи обнаружили и множество уязвимостей. В своем отчете специалисты Quokka раскрыли детали 17 проблем, 11 из которых уже получили идентификаторы CVE. Наиболее серьезными из них являются:

- CVE-2025-58392 и CVE-2025-58397 — небезопасная реализация TrustManager позволяет провести MitM-атаку на внедрение поддельных зашифрованных ответов, что в итоге ведет к удаленному выполнению кода с правами root;

- CVE-2025-58388 — в процессе обновления приложения необработанные имена файлов передаются напрямую в шелл-команды, что открывает возможность для инъекций команд и удаленной установки произвольных APK;

- CVE-2025-58394 — все протестированные фоторамки поставлялись с отключенным SELinux, root-доступом по умолчанию и публичными тестовыми ключами AOSP, то есть они уже полностью скомпрометированы прямо «из коробки»;

- CVE-2025-58396 — предустановленное приложение запускает файловый сервер на TCP-порту 17802, принимающий загрузку файлов без аутентификации, в итоге любой хост в локальной сети получает возможность записывать или удалять произвольные файлы на устройстве;

- CVE-2025-58390 — WebView в приложении игнорирует SSL/TLS-ошибки и разрешает смешанный контент, благодаря чему атакующие могут внедрять или перехватывать данные, отображаемые на устройстве, что открывает возможности для фишинга и подмены контента.

Также исследователи нашли жестко закодированный AES-ключ для расшифровки ответов sdkbin. К тому же несколько моделей фоторамок содержали компоненты обновления Adups и устаревшие библиотеки, а приложение использовало слабые криптографические паттерны и жестко закодированные ключи.

При этом оценить точное количество пострадавших сложно: большинство уязвимых фоторамок продается под разными брендами и без упоминания платформы Uhale. Поэтому исследователи приводят другую статистику: приложение Uhale скачали более 500 000 раз в Google Play, а в App Store оно насчитывает более 11 000 отзывов. Кроме того, фоторамки Uhale, продающиеся на Amazon, имеют около 1000 отзывов.

В заключение специалисты рекомендуют покупать гаджеты только проверенных производителей, использующих официальные образы Android без модификаций прошивки, с поддержкой сервисов Google и встроенной защитой от малвари.