Исследователи компании SecurityScorecard обнаружили масштабную вредоносную кампанию WrtHug, в рамках которой были скомпрометированы около 50 000 роутеров Asus по всему миру. Атакующие эксплуатируют шесть уязвимостей, в основном в устаревших моделях серий AC и AX.

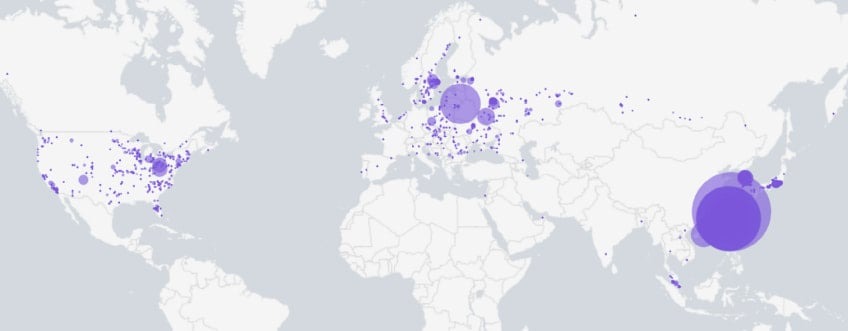

По данным специалистов, большинство зараженных устройств находятся на Тайване, а остальные распределены по Юго-Восточной Азии, России, Центральной Европе и США. Отмечается, что заражений в Китае не обнаружено. По мнению исследователей, это может указывать на китайское происхождение атакующих, хотя доказательств для уверенной атрибуции недостаточно.

WrtHug во многом похожа на кампанию AyySSHush, задокументированную аналитиками компании GreyNoise в мае 2025 года.

Атаки начинаются с эксплуатации проблем, допускающих инъекции команд, и других известных уязвимостей:

- CVE-2023-41345–CVE-2023-41348 — инъекции команд ОС через модули токенов;

- CVE-2023-39780 — инъекция команд (использовалась в AyySSHush);

- CVE-2024-12912 — выполнение произвольных команд;

- CVE-2025-2492 — обход аутентификации в роутерах с включенной функцией AiCloud (критическая).

Последняя уязвимость является наиболее опасной. В апреле текущего года разработчики Asus предупреждали, что эта проблема может использоваться удаленно с помощью специально подготовленного запроса и не требует аутентификации на роутерах с включенным AiCloud.

По данным SecurityScorecard, именно AiCloud (функция облачного удаленного доступа, встроенная во многие маршрутизаторы Asus и превращающая их в приватные облачные серверы) стала основной точкой входа для атакующих.

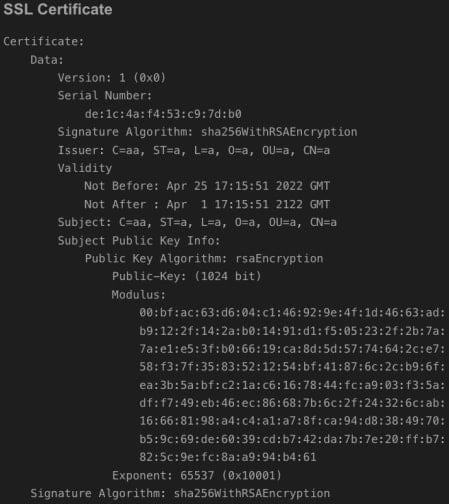

Главным индикатором компрометации WrtHug служит самоподписанный TLS-сертификат в AiCloud, которым заменили стандартный на 99% взломанных устройств. Новый сертификат выделяется сроком действия — 100 лет вместо обычных 10.

По этому признаку исследователи сумели обнаружить около 50 000 зараженных IP-адресов. Специалисты пишут, что выявили следующие модели устройств Asus, подвергшиеся атакам:

- Asus Wireless Router 4G-AC55U;

- Asus Wireless Router 4G-AC860U;

- Asus Wireless Router DSL-AC68U;

- Asus Wireless Router GT-AC5300;

- Asus Wireless Router GT-AX11000;

- Asus Wireless Router RT-AC1200HP;

- Asus Wireless Router RT-AC1300GPLUS;

- Asus Wireless Router RT-AC1300UHP.

Как и в случае с атаками AyySSHush, хакеры не обновляют прошивку захваченных роутеров, оставляя их уязвимыми для других злоумышленников.

Исследователи полагают, что скомпрометированные роутеры могут служить сетью операционных релейных узлов (operational relay box) для китайских хакерских операций — проксировать трафик и скрывать командную инфраструктуру злоумышленников. Впрочем, никаких конкретных деталей об активности атакующих после компрометации отчет специалистов не содержит.

Поскольку разработчики Asus уже выпустили патчи для всех эксплуатируемых уязвимостей, владельцам роутеров рекомендуется срочно обновить прошивку, если они еще этого не сделали. Если устройство уже не поддерживается, его рекомендуется заменить или хотя бы отключить функции удаленного доступа.

Также отмечается, что в этом месяце компания Asus выпустила патчи для критической уязвимости обхода аутентификации CVE-2025-59367, которая затрагивает роутеры DSL-AC51, DSL-N16 и DSL-AC750. Пока эту уязвимость не эксплуатируют злоумышленники, но исследователи считают, что в скором будущем она тоже может пополнить арсенал атакующих.