Специалисты Push Security заметили, что фишинговая платформа Sneaky2FA теперь поддерживает атаки browser-in-the-browser, что позволяет создавать поддельные окна для входа и похищать учетные данные и сессии.

Sneaky2FA — один из популярных среди киберпреступников PhaaS-сервисов (phishing-as-a-service, «фишинг как услуга»). Наряду с Tycoon2FA и Mamba2FA, Sneaky2FA в основном нацелен на кражу аккаунтов Microsoft 365.

Этот фишинговый набор известен атаками с применением SVG и тактикой attacker-in-the-middle: процесс аутентификации проксируется через фишинговую страницу к реальному сервису, что позволяет атакующим перехватывать токены сессий. В результате даже при включенной двухфакторной аутентификации (2ФА) злоумышленники получают доступ к аккаунту жертвы.

Техника атак browser-in-the-browser (BitB) впервые была описана в 2022 году ИБ-специалистом, известным под псевдонимом mr.d0x. Он продемонстрировал, что browser-in-the-browser позволяет создавать фишинговые формы для входа, используя для этого фейковые окна в браузере.

Атака основывается на том факте, что при входе на сайты нередко можно увидеть предложение залогиниться с помощью учетной записи Google, Microsoft, Apple, Twitter, Facebook, Steam и так далее. При нажатии такой кнопки (например, «Login with Google») в браузере отобразится окно single-sign-on (SSO), в котором будет предложено ввести учетные данные и войти в систему с этой учетной записью.

При этом такие окна урезаны и отображают только саму форму для входа и адресную строку, показывающую URL-адрес. Этот URL-адрес позволяет убедиться, что для входа на сайт используется настоящий домен (например, google.com), что еще больше повышает доверие к процедуре.

По сути, атакующие создают поддельные окна браузера внутри настоящих окон браузера и показывают жертвам страницы для входа или другие формы для кражи учетных данных или одноразовых кодов доступа (one-time passcode, OTP).

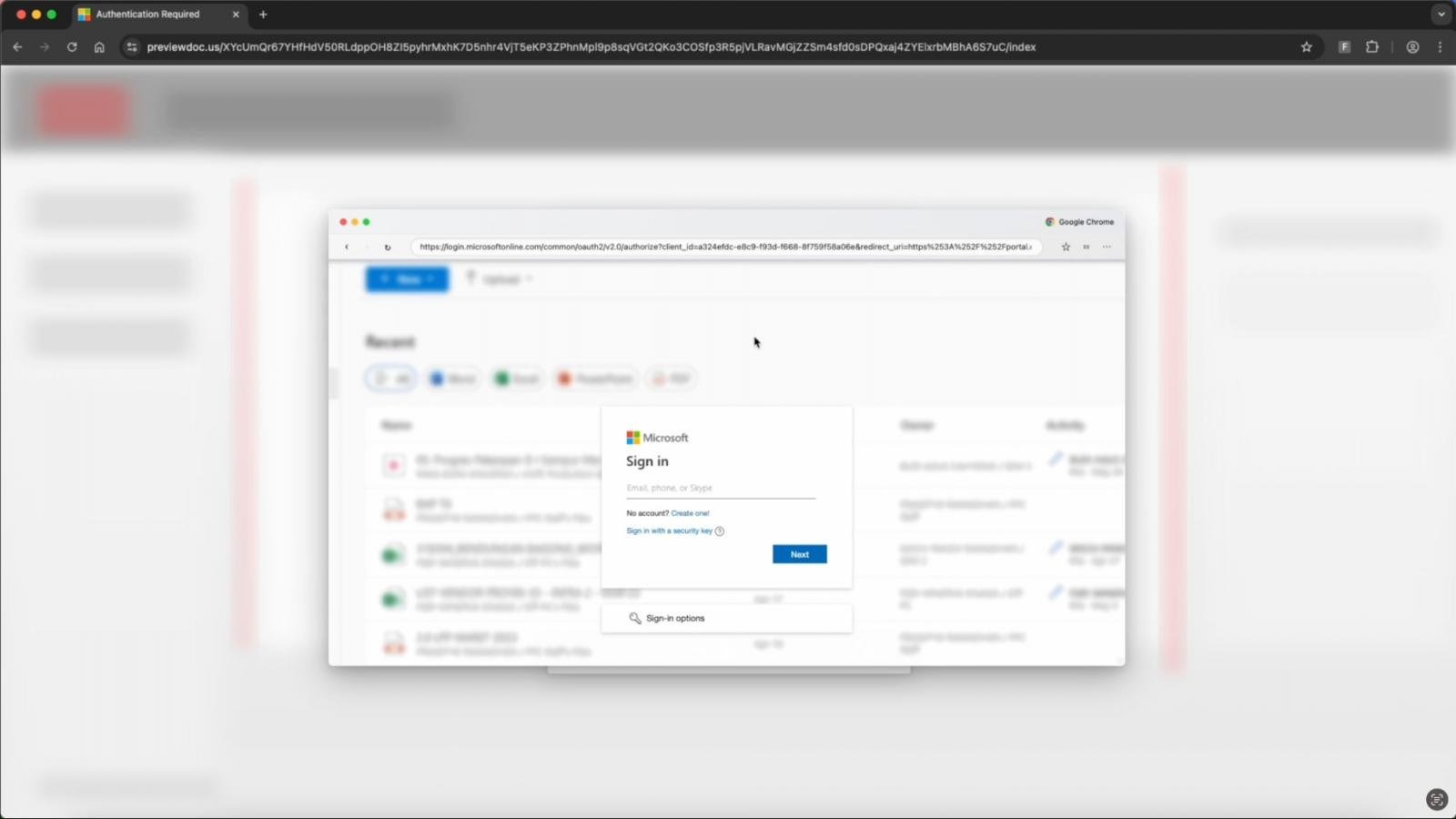

Теперь BitB активно применяется в Sneaky2F: фальшивая страница динамически подстраивается под ОС и браузер жертвы (например, имитирует Edge на Windows или Safari на macOS). Атака работает следующим образом:

- жертва переходит по фишинговой ссылке на previewdoc[.]com;

- проходит проверку Cloudflare Turnstile;

- видит предложение войти через учетную запись Microsoft для просмотра документа;

- после клика отрисовывается фальшивое BitB-окно с поддельной адресной строкой Microsoft;

- внутри окна загружается reverse-proxy фишинговая страница, которая использует реальный процесс входа для кражи учетных данных и токена сессии.

По сути, применение техники BitB добавляет еще один слой обмана поверх уже существующих возможностей Sneaky2FA.

Исследователи отмечают, что фишинговый набор использует серьезную обфускацию HTML и JavaScript для обхода статического обнаружения (текст разбавлен невидимыми тегами, а элементы интерфейса представляют собой закодированные изображения). Для пользователя все выглядит нормально, однако работа защитных инструментов усложняется. Кроме того, Sneaky2FA перенаправляет ботов и исследователей на отдельную и безобидную страницу.