Исследователи Google Threat Intelligence Group (GTIG) раскрыли детали шпионской кампании китайской группы APT24. Эта активность длится около трех лет, и хакеры используют в атаках ранее недокументированную малварь BadAudio.

APT24 (она же Pitty Tiger) атакует правительственные учреждения, а также организации, работающие в сфере здравоохранения, строительства и проектирования, горнодобывающую промышленность, некоммерческие организации и телекоммуникации в США и на Тайване. По данным Google, группа специализируется на краже интеллектуальной собственности, в частности, информации, которая делает организации конкурентоспособными в своих областях.

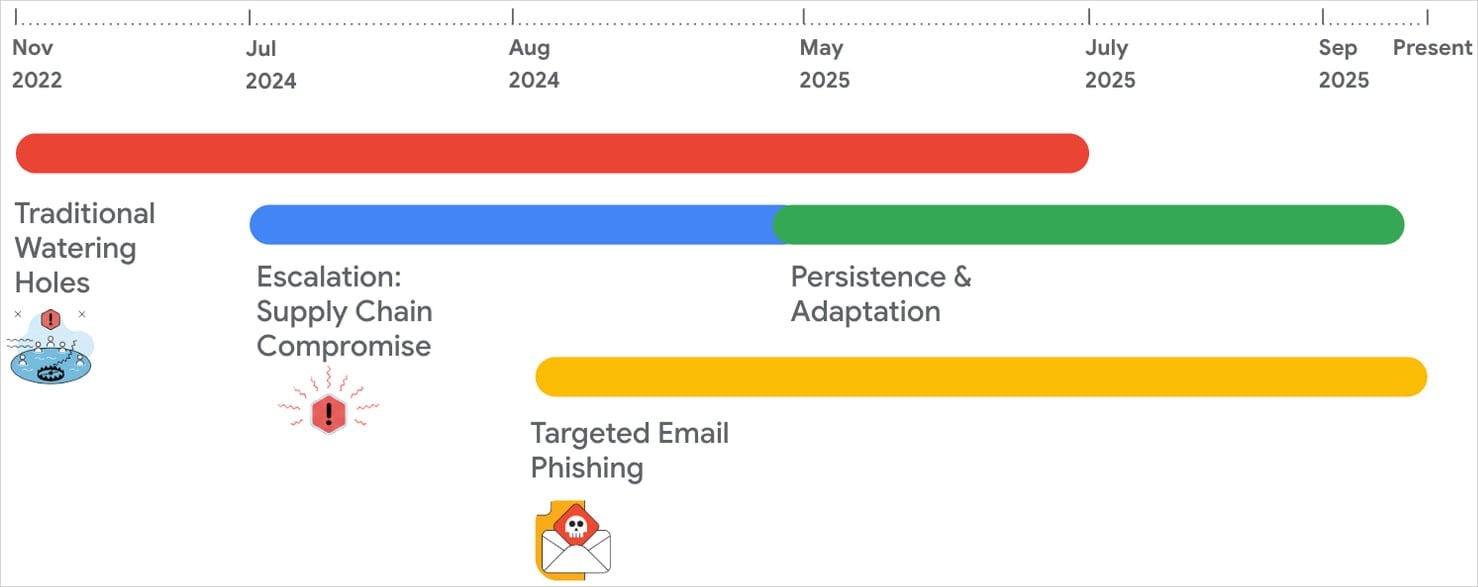

По информации специалистов, с 2022 года малварь доставлялась жертвам различными способами, включая целевой фишинг, компрометацию цепочки поставок и атаки типа watering hole.

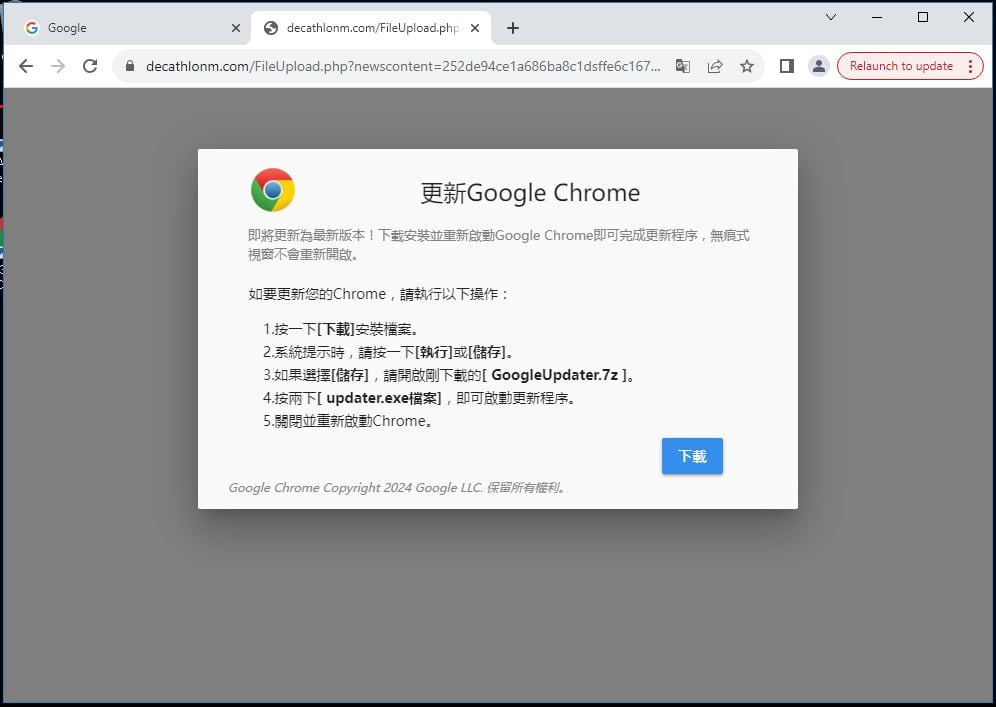

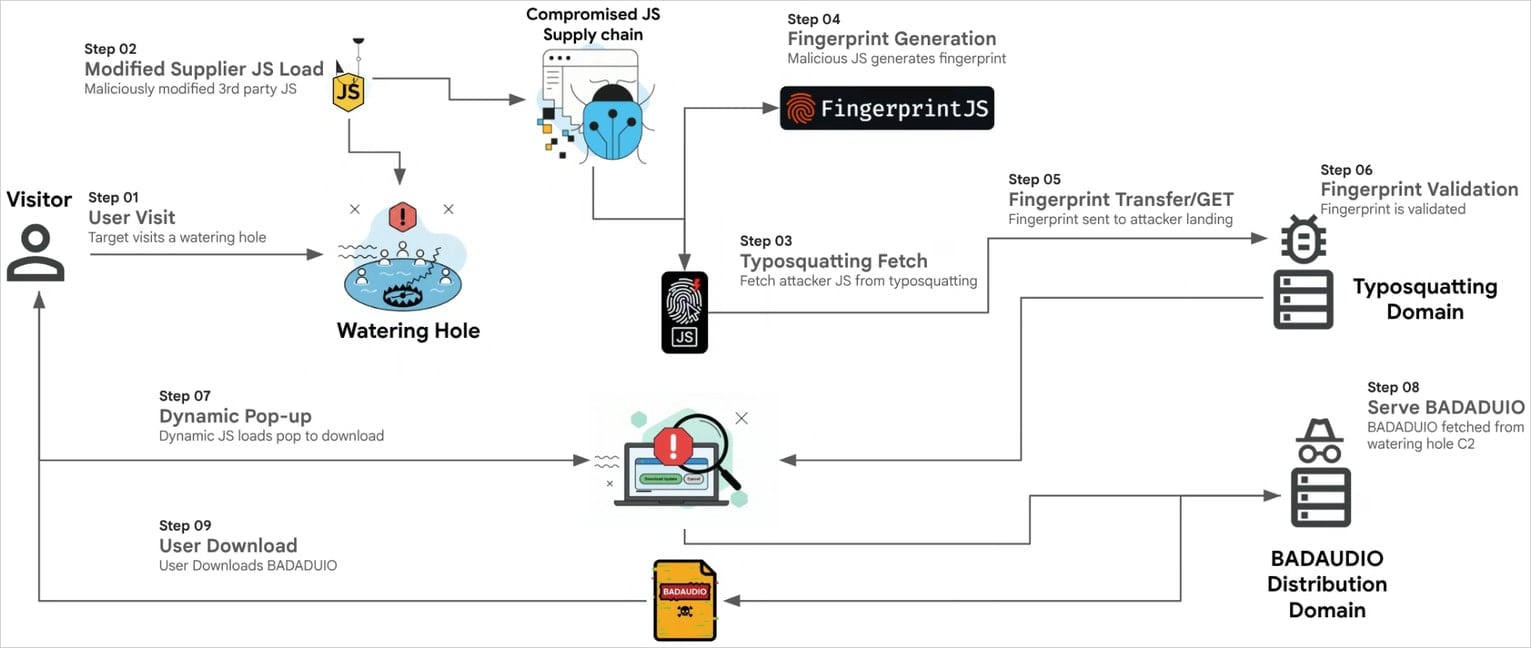

С ноября 2022 по сентябрь 2025 года APT24 скомпрометировала более 20 легитимных сайтов в разных доменах, внедрив в их код вредоносный JavaScript. Скрипт осуществлял фингерпринтинг посетителей (только для Windows-систем) и показывал жертвам фальшивое всплывающее окно, сообщающее о необходимости обновления ПО (на самом деле окно приводило к загрузке малвари BadAudio).

Также исследователи пишут, что с июля 2024 года злоумышленники неоднократно взламывали неназванную тайваньскую маркетинговую компанию, которая предоставляет JavaScript-библиотеки своим клиентам.

Атакующие внедрили вредоносный код в популярную библиотеку, а также зарегистрировали домен, выдавая себя за легитимный CDN. Все это в итоге позволило хакерам скомпрометировать более 1000 доменов.

С конца 2024 по июль 2025 года APT24 снова атаковала ту же тайваньскую фирму, но на этот раз злоумышленники внедрили обфусцированный JavaScript в модифицированный файл JSON. После выполнения скрипт собирал информацию о посетителях ресурса и отправлял закодированный base64 отчет на управляющий сервер.

Параллельно с этой активностью, начиная с августа 2024 года, группировка запускала целевые фишинговые атаки, рассылая письма. В этих посланиях хакеры выдавали себя за организации по спасению животных. Письма APT24 содержали скрытые пиксели для слежки, которые помогали подтвердить, что получатель открыл послание.

Исследователи рассказывают, что в некоторых атаках для сбора данных использовались Google Drive и OneDrive (вместо собственных серверов хакеров), хотя часто такие злоупотребления блокировались. Также отмечается, что по меньшей мере в одном случае было зафиксировано развертывание маяка Cobalt Strike через BadAudio.

Вредонос BadAudio представляет собой сильно обфусцированный загрузчик, использующий технику DLL search order, которая позволяет вредоносной полезной нагрузке загружаться с помощью легитимных приложений.

Также малварь применяет сложную технику обфускации, которая разбивает линейный код на разобщенные блоки, управляемые центральным «диспетчером». Это затрудняет как автоматизированный, так и ручной анализ.

После запуска BadAudio собирает базовые системные данные (hostname, имя пользователя, информацию об архитектуре), шифрует их жестко закодированным AES-ключом и передает на сервер злоумышленников. Затем загружается зашифрованная полезная нагрузка, которая после расшифровки выполняется в памяти посредством DLL sideloading.

Эксперты подчеркивают, что из восьми обнаруженных образцов BadAudio только два распознаются более чем 25 представленными на VirusTotal антивирусами. Остальные (созданные 7 декабря 2022 года) обнаруживаются максимум пятью защитными решениями.