Связанная с Китаем группировка PlushDaemon проводит кибершпионские операции, перехватывая трафик обновлений ПО с помощью малвари EdgeStepper. Об этом сообщают исследователи из компании ESET.

По данным специалистов, с 2018 года PlushDaemon атакует физических лиц и организации в США, Китае, Тайване, Гонконге, Южной Корее и Новой Зеландии, используя кастомную малварь вроде бэкдора SlowStepper.

Среди жертв хакеров — производители электроники, университеты, а также завод неназванного японского автопроизводителя в Камбодже.

Телеметрия ESET показывает, что с 2019 года группа в основном полагается на вредоносные обновления для взлома целевых сетей.

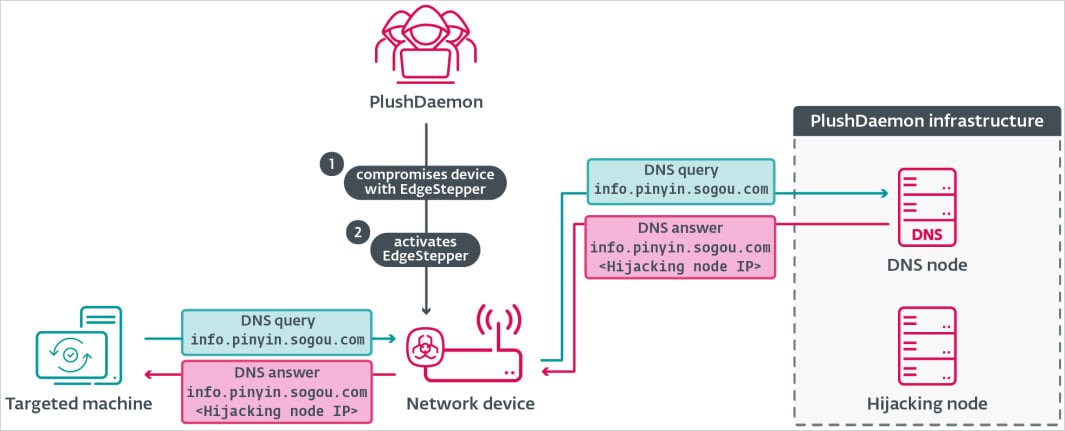

Обычно атаки начинаются с того, что злоумышленники получают доступ к роутерам через известные уязвимости или слабые пароли, а затем устанавливают на устройства малварь EdgeStepper и перенаправляют трафик обновлений ПО в свою инфраструктуру.

EdgeStepper, написанный на Go и скомпилированный как ELF-бинарник, перехватывает DNS-запросы и переадресует их на вредоносную DNS-ноду после подтверждения, что домен используется для доставки обновлений ПО.

В результате, когда жертва пытается обновить софт, она получает загрузчик малвари первой стадии — LittleDaemon, замаскированный под DLL-файл popup_4.2.0.2246.dll.

LittleDaemon связывается с нодой перехвата и загружает второй дроппер — DaemonicLogistics, который расшифровывается и выполняется в памяти. Затем DaemonicLogistics загружает основную полезную нагрузку — бэкдор SlowStepper.

Ранее SlowStepper уже применялся в атаках против пользователей южнокорейского VPN IPany. Тогда компрометация компании привела к тому, что жертвы скачивали зараженный установщик с официального сайта вендора.

На зараженной машине бэкдор способен собирать детальную информацию о системе, выполнять операции с файлами, запускать команды, использовать написанные на Python шпионские инструменты для кражи данных из браузера, перехвата нажатий клавиш и сбора учетных данных.

Аналитики ESET пишут, что наблюдали, как PlushDaemon перехватывает обновления Sogou Pinyin (популярный в Китае метод ввода), а также фиксировали перехват обновлений для других продуктов.

Исследователи отмечают, что возможности PlushDaemon для adversary-in-the-middle атак достаточно сильны, «чтобы скомпрометировать цели где угодно в мире».