Специалисты «Лаборатории Касперского» обнаружили новый ботнет Tsundere. Злоумышленники атакуют устройства на Windows, используя PowerShell-скрипты или MSI-установщик. Малварь, устанавливающая бота на зараженные устройства, распространяется, в частности, под видом инсталляторов для популярных игр (например Valorant, CS2 и R6x).

Атаки Tsundere были зафиксированы в Мексике и Чили. При этом, судя по техническому анализу, малварь пытается избежать заражения систем в странах СНГ, хотя также заражения были замечены в России и Казахстане.

Исследователи связали Tsundere с инцидентами от октября 2024 года, когда злоумышленники создавали вредоносные пакеты Node.js и использовали npm для внедрения полезной нагрузки. Тогда было выявлено 287 вредоносных пакетов, использовавших тайпсквоттинг — названия выглядели как немного измененные названия популярных библиотек вроде Puppeteer и Bignum.js.

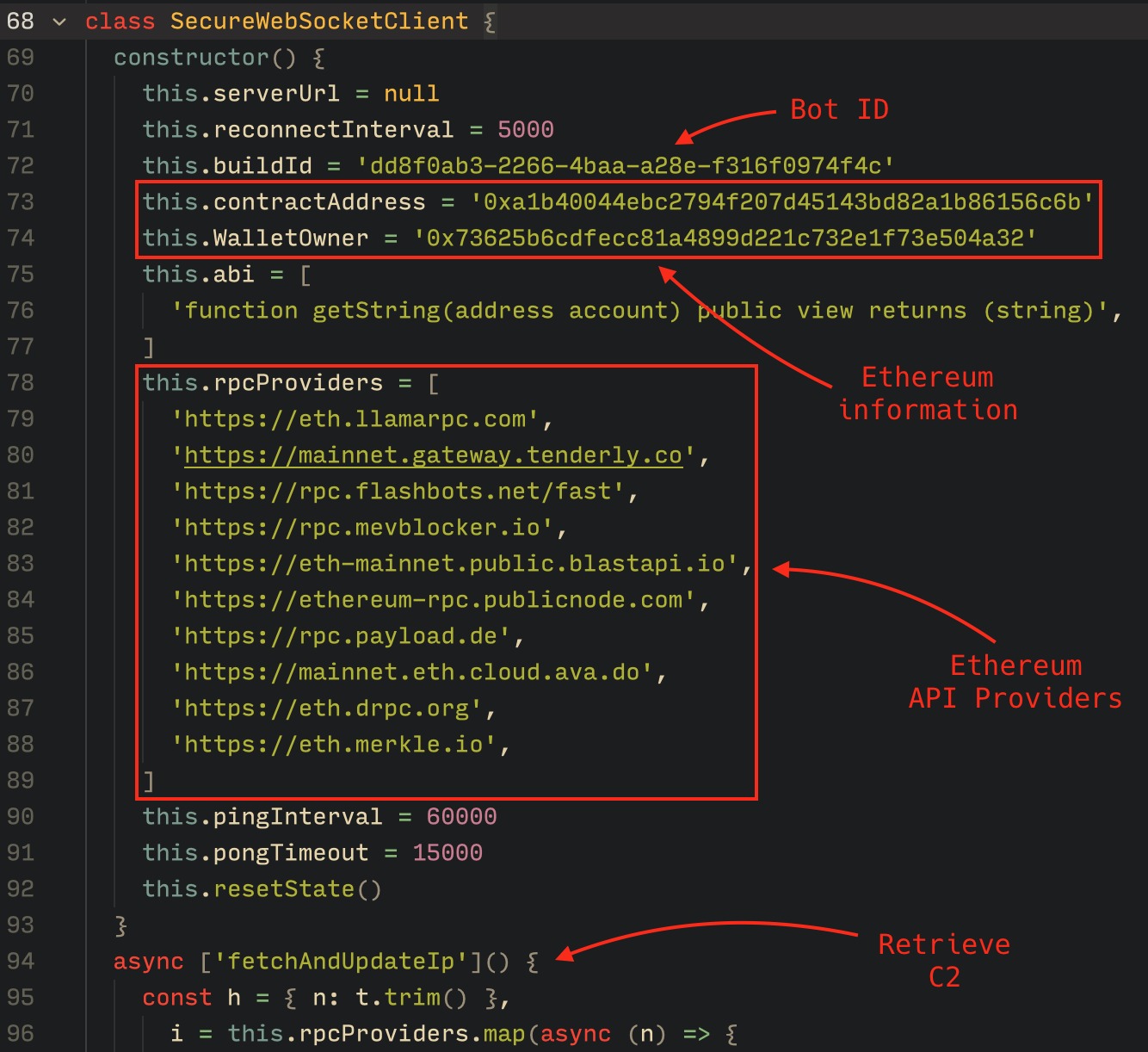

Для размещения адресов управляющих серверов Tsundere применяет смарт-контракты Web3. В последнее время такая тактика набирает популярность среди злоумышленников, так как повышает устойчивость инфраструктуры ботнета.

Исследователи рассказывают, что существует два формата распространения имплантов, которые генерируются автоматически: с использованием MSI-установщика и PowerShell-скриптов. Эти импланты устанавливают на скомпрометированном устройстве пользователя бот, который может непрерывно исполнять JavaScript-код. При этом Tsundere использует WebSocket в качестве основного протокола для взаимодействия с командным сервером злоумышленников.

Как уже было сказано выше, интересной особенностью вредоноса является то, что Tsundere использует блокчейн Ethereum, чтобы переключаться между командными серверами. Эта тактика значительно повышает устойчивость инфраструктуры ботнета: даже если один командный сервер будет заблокирован, боты автоматически переключатся на резервные адреса, записанные в блокчейне.

По данным исследователей, ботнет использует смарт-контракты для хранения зашифрованных конфигураций. Чтобы сменить управляющий сервер, операторы малвари совершают транзакцию на 0 ETH, записывая в переменную состояния контракта новый адрес WebSocket-сервера. Бот обращается к публичным RPC-конечным точкам Ethereum, анализирует транзакции и извлекает актуальный C2-адрес.

Отмечается, что с высокой долей вероятности разработчики ботнета Tsundere являются русскоязычными. На это в том числе указывают элементы кода. Кроме того, исследование выявило связь между ботнетом Tsundere и 123 Stealer — стилером, распространяемым на хак-форумах. Обе угрозы используют общую инфраструктуру и связаны с пользователем koneko, в профиле которого в даркнете казано, что он «старший разработчик node-зловредов».

«Анализ Tsundere показал, как быстро злоумышленники адаптируются к современным условиям: судя по всему, они уже неоднократно пытались обновить свой инструментарий. После перехода на механизмы Web3 инфраструктура атакующих стала более гибкой. Мы видим, что импланты продолжают распространяться под видом инсталляторов для игр, также прослеживается связь с ранее обнаруженной вредоносной активностью. Поэтому, вероятно, ботнет продолжит расширяться», — комментирует Дмитрий Галов, руководитель Kaspersky GReAT в России.