Исследователи FortiGuard Labs обнаружили новый ботнет на базе Mirai под названием ShadowV2, который эксплуатирует не менее восьми уязвимостей в IoT-устройствах D-Link, TP-Link и других производителей. Впервые малварь проявилась во время крупного сбоя в работе AWS в октябре 2024 года, и была активна только в течение этого инцидента. Предполагается, что злоумышленники проводили тестовый запуск.

ShadowV2 распространяется через атаки на известные уязвимости в различных IoT-продуктах. В списке целей — устаревшие девайсы DD-WRT (CVE-2009-2765), роутеры и камеры D-Link (CVE-2020-25506, CVE-2022-37055, CVE-2024-10914, CVE-2024-10915), видеорегистраторы DigiEver (CVE-2023-52163), устройства TBK (CVE-2024-3721) и роутеры TP-Link (CVE-2024-53375).

Наиболее опасной в этом списке является проблема CVE-2024-10914, которая позволяет выполнять произвольные команды на старых роутерах D-Link. В прошлом году производитель официально подтвердил, что не будет выпускать патч для уязвимых моделей.

Аналогичным образом обстоит ситуация и с уязвимостью CVE-2024-10915: компания обновила старый бюллетень безопасности, добавив к нему CVE-идентификатор, а также опубликовала новое предупреждение об активности ShadowV2 и напомнила пользователям, что устройства с истекшим сроком поддержки уже не получают обновлений прошивки.

Что касается бага CVE-2024-53375 в роутерах TP-Link, для него, по данным экспертов, уже создана бета-версия патча.

Исследователи сообщают, что атаки ShadowV2 исходили с IP-адреса 198[.]199[.]72[.]27 и были нацелены на роутеры, NAS-хранилища и видеорегистраторы в семи секторах экономики: госучреждения, технологические компании, производство, MSSP, телеком и образование.

География инцидентов охватывала 28 стран: Канаду, США, Мексику, Бразилию, Боливию, Чили, Великобританию, Нидерланды, Бельгию, Францию, Чехию, Австрию, Италию, Хорватию, Грецию, Марокко, Египет, ЮАР, Турцию, Саудовскую Аравию, Россию, Казахстан, Китай, Таиланд, Японию, Тайвань, Филиппины и Австралию.

По структуре малварь напоминает вариант Mirai LZRD. Вредонос доставляется на уязвимые устройства через скрипт-загрузчик binary.sh, который подгружает основной пейлоад с сервера 81[.]88[.]18[.]108.

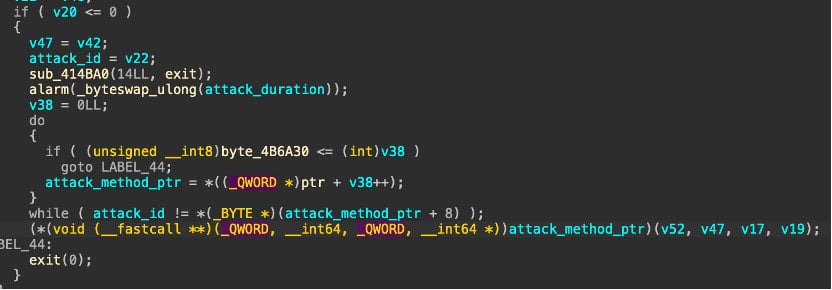

С помощью зараженных устройств ShadowV2 может осуществлять DDoS-атаки по протоколам UDP, TCP и HTTP с различными типами флуда для каждого. Управляющая инфраструктура вредоноса запускает атаки через команды, отправляемые на взломанные девайсы.

Как правило, операторы DDoS-ботнетов монетизируют их при помощи сдачи в аренду другим преступникам, или сами занимаются прямым вымогательством — требуют у жертв выкуп за прекращение атаки. Однако пока неясно, кто стоит за ShadowV2 и какова их стратегия монетизации.

К своему отчету эксперты прилагают индикаторы компрометации, а также напоминают о важности своевременного обновления прошивок на IoT-устройствах.