Специалисты Cleafy обнаружили на хакерских форумах новый банковский троян для Android под названием Albiriox, который распространяется русскоязычными хакерами по модели MaaS («вредонос как услуга»).

Albiriox представляет собой банковский троян для проведения мошеннических операций непосредственно с зараженного устройства жертвы. Вредонос позволяет злоумышленникам полностью перехватывать контроль над зараженным смартфоном и совершать незаконные транзакции через банковские и криптовалютные приложения.

Малварь была анонсирована в конце сентября 2025 года, а в октябре разработчики перешли к коммерческой модели распространения. Стоимость месячной подписки на Albiriox составляет 720 долларов США.

Анализ показал, что Albiriox нацелен более чем на 400 приложений со всего мира, включая банковские, финансовые, криптовалютные, трейдерские, платежные, инвестиционные и игровые. Это делает угрозу актуальной для миллионов пользователей Android.

Распространение малвари происходит через поддельные приложения-дропперы с использованием социальной инженерии. Так, первая крупная кампания была нацелена на жителей Австрии: злоумышленники рассылали SMS-сообщения на немецком языке со ссылками на фальшивые страницы Google Play Store, имитирующие приложение сети супермаркетов Penny. При этом APK-файл загружался напрямую из инфраструктуры, контролируемой злоумышленниками, минуя официальный магазин Google Play.

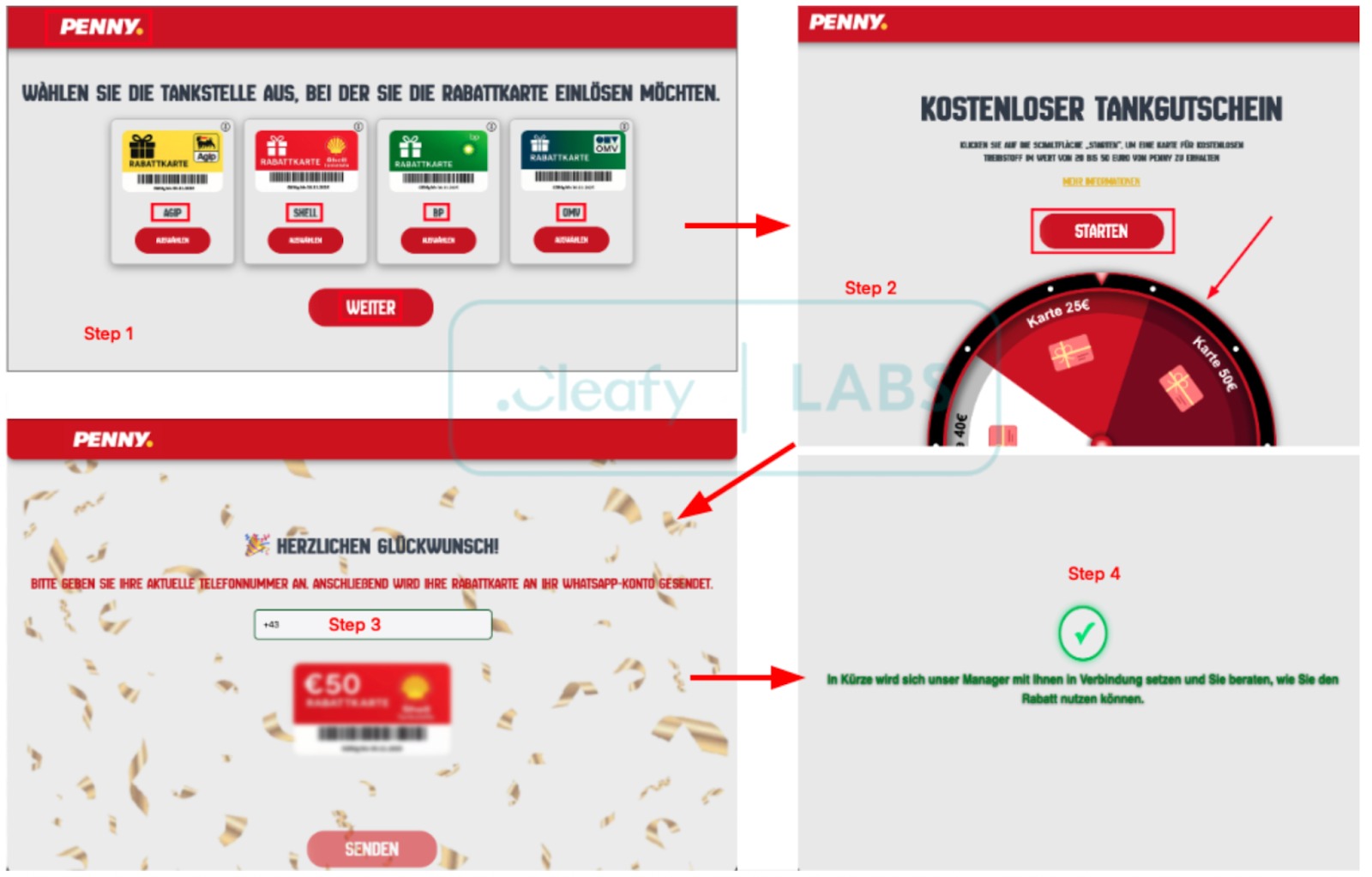

Вскоре после первой волны атак фишинговая инфраструктура была обновлена: целевая страница больше не предлагает прямую загрузку APK-файла. Вместо этого пользователей просят ввести номер мобильного телефона, а ссылка для скачивания приложения якобы будет отправлена через WhatsApp. Как и в первом случае, кампания направлена на австрийских пользователей (принимаются только австрийские номера телефонов), а введенные жертвами данные передаются в Telegram-бот злоумышленников.

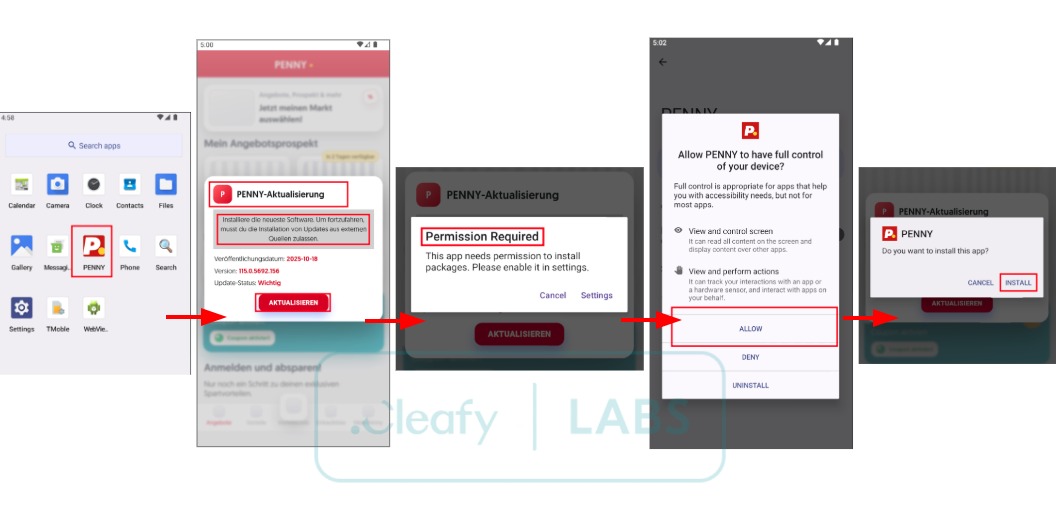

После установки вредоносного приложения, замаскированного под обновление системы, у пользователя запрашивали разрешения на установку других приложений, что в итоге приводило к загрузке основного модуля малвари.

Среди технических возможностей Albiriox исследователи перечисляют установку удаленного доступа при помощи VNC, что позволяет хакерам управлять зараженным устройством в режиме реального времени, похищать конфиденциальную информацию и показывать жертве «пустые» экраны и отключать звук для маскировки своей активности.

Одна из версий этого механизма на базе VNC использует Accessibility services в Android для получения полного представления о пользовательском интерфейсе. Это позволяет обойти защиту FLAG_SECURE, которую банковские и криптовалютные приложения применяют для блокировки записи и перехвата содержимого экрана.

Как и другие банкеры для Android, Albiriox использует оверлей-атаки — показывает пользователям фальшивые экраны поверх легитимных приложений с целью кражи учетных данных. Вредонос способен имитировать экраны системных обновлений или отображать черный экран, чтобы жертва не заметила вредоносную активность на фоне.

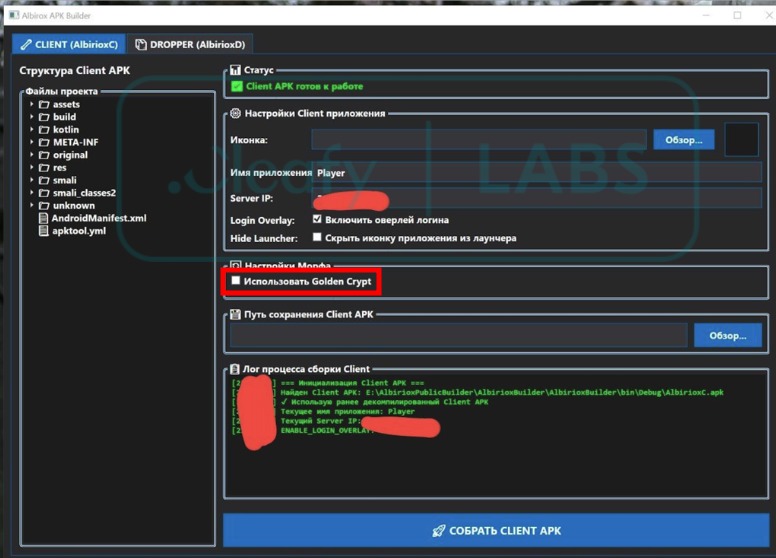

Для обхода защитных решений операторам Albiriox предлагается настраиваемый билдер, интегрированный со сторонним сервисом шифрования Golden Crypt. Это позволяет обходить статическое обнаружение угроз и повышает вероятность успешного заражения устройства.

«Albiriox демонстрирует все ключевые характеристики, необходимые современному вредоносному ПО для on-device мошенничества, включая удаленное управление на основе VNC, автоматизацию через Accessibility services, целевые оверлей-атаки и динамический перехват учетных данных, — заключают в Cleafy. — Все это позволяет атакующим обходить традиционные механизмы аутентификации и обнаружения мошенничества, действуя непосредственно в рамках легитимной сессии жертвы».