Специалисты компании Rapid7 обнаружили новую малварь SantaStealer, которая активно рекламируется в Telegram-каналах и на хакерских форумах. Вредонос позиционируется как малварь, работающая исключительно в оперативной памяти, что теоретически должно помогать ей избегать обнаружения традиционными защитными решениями.

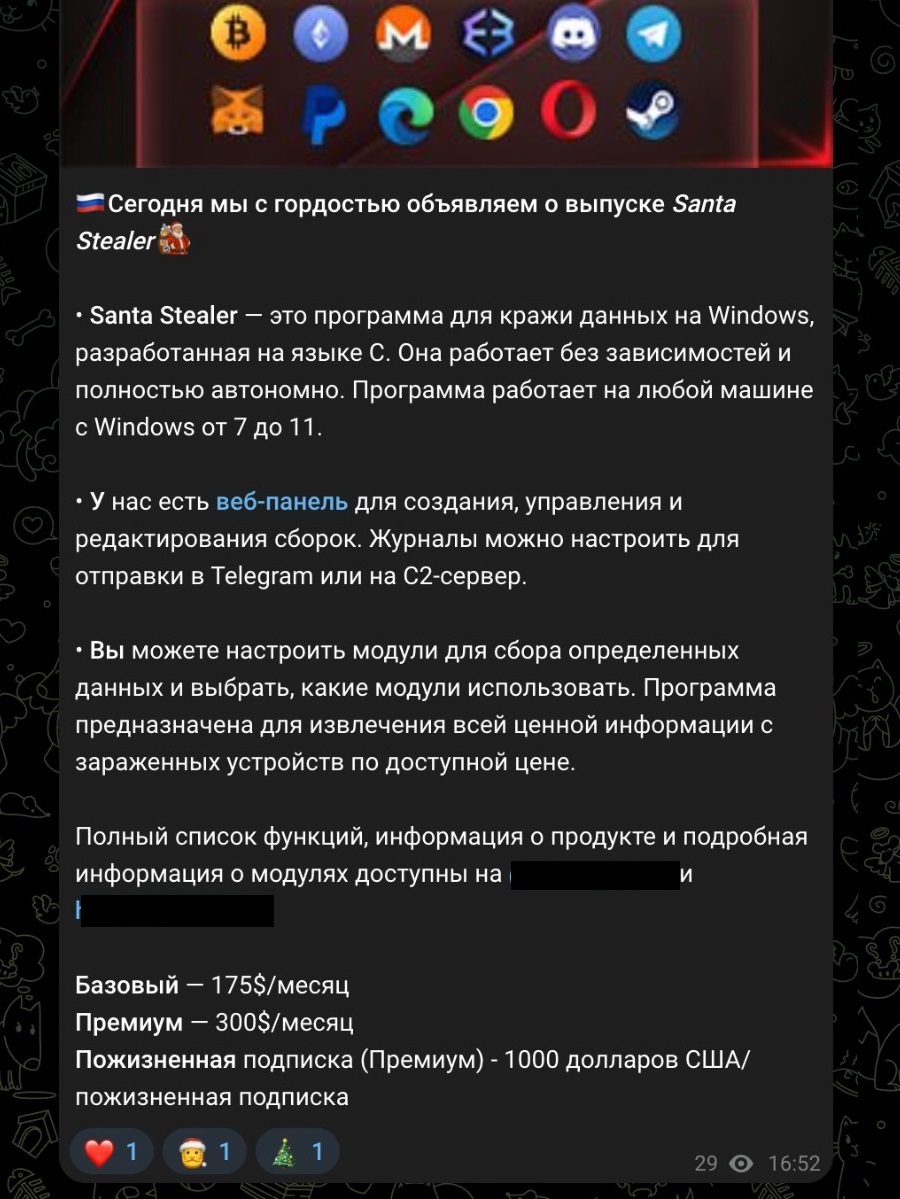

Как выяснилось в ходе расследования, SantaStealer является ребрендингом проекта BluelineStealer. Предположительно русскоязычный разработчик малвари, планирует официальный запуск сервиса до конца текущего года. Сейчас потенциальным клиентам SantaStealer уже предлагаются две версии подписки: базовая за 175 долларов в месяц и премиальная за 300 долларов ежемесячно.

Исследователи пишут, что им удалось получить доступ к административной панели сервиса и проанализировать несколько образцов вредоноса. Выводы оказались неожиданными: несмотря на громкие заявления создателей о сложности обнаружения, реальные образцы стилера оказались далеки от совершенства. К примеру, малварь содержит незашифрованные строки, не использует обфускацию, содержит оригинальные имена функций и глобальных переменных, что существенно упрощает анализ.

«Утечка образцов на столь ранней стадии разработки, когда в коде еще остаются незашифрованные данные, является серьезной операционной ошибкой, которая может свести на нет значительную часть усилий разработчиков и указывает на низкий уровень их операционной безопасности», — отметили исследователи.

По информации Rapid7, SantaStealer оснащен 14 специализированными модулями для сбора данных, и каждый из них работает в отдельном потоке. Малварь способна похищать пароли из браузеров, файлы cookie, историю посещений, данные сохраненных банковских карт. Также вредонос ворует учетные записи в мессенджерах Telegram и Discord, игровой платформе Steam, информацию криптовалютных кошельков и их браузерных расширений. Помимо этого стилер может создавать скриншоты рабочего стола жертвы и копировать документы пользователя.

Украденные данные записываются в память, упаковываются в ZIP-архив и отправляются на управляющий сервер злоумышленников порциями по 10 МБ через порт 6767.

Кроме того, отмечается, что в SantaStealer реализован механизм обхода относительно новой защитной системы App-Bound Encryption в браузере Chrome, которая была представлена летом 2024 года.

Панель управления малварью предлагает «клиентам» сервиса гибкие настройки для создаваемых сборок — от максимально агрессивных версий, ворующих все подряд, до узкоспециализированных вариантов, нацеленных на конкретные типы данных. Среди других опций есть возможность исключить из списка целей компьютеры пользователей из стран СНГ, а также функция отложенного запуска, которая призвана усложнить анализ.

Пока SantaStealer еще незавершен и не получил широкого распространения, эксперты предполагают, что в будущем злоумышленники могут использовать для этих целей популярную технику атак ClickFix, когда жертву обманом заставляют самостоятельно скопировать и выполнить вредоносные команды в командной строке Windows. Классические методы доставки малвари тоже остаются актуальными: фишинговые письма, пиратский софт, торрент-трекеры, вредоносная реклама и комментарии на YouTube.