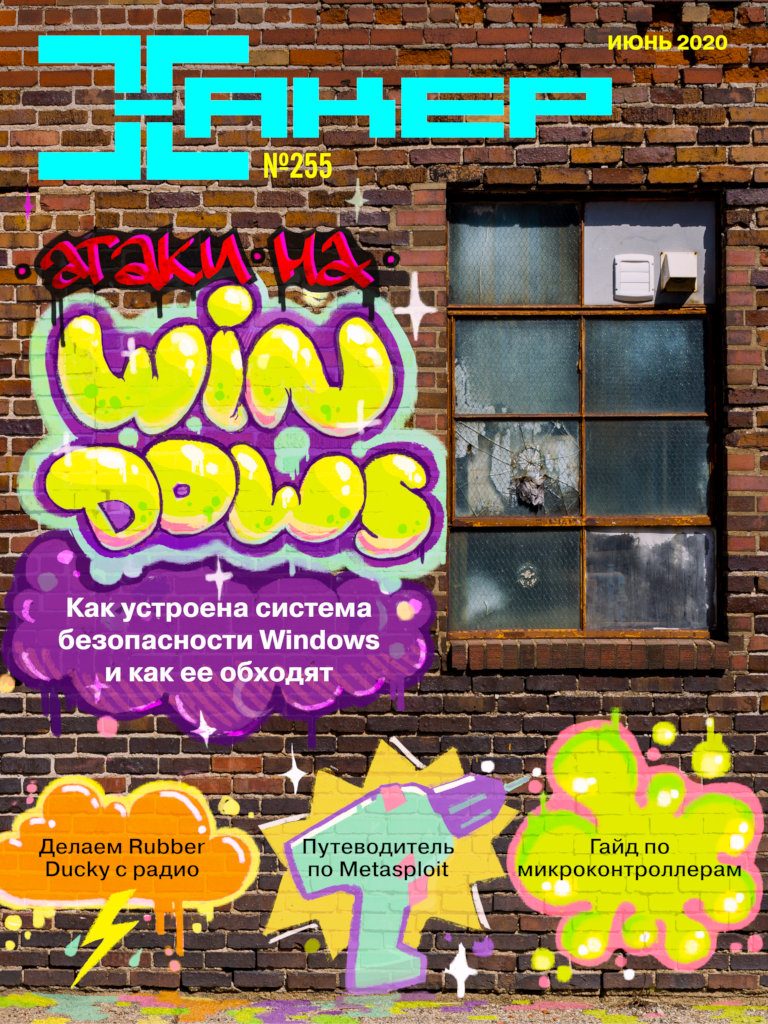

Xakep #255. Атаки на Windows

Когда-то считалось, что хотя система локальной безопасности Windows и выглядит грозно, эффективность ее весьма сомнительна. Но времена меняются, и механизмы защиты винды понемногу эволюционируют. В этом выпуске мы поговорим о том, как устроена безопасность в современных версиях Windows.

Также в номере:

- Разбираем примеры использования знаменитого фреймворка Metasploit

- Делаем виртуальный полигон для сетевого пентестинга

- Паяем свой аналог Rubber Ducky с беспроводной связью

- Используем виртуалку с Linux для постэксплуатации Windows

- Собираем своими руками производительный ноутбук

- Делаем первые шаги в освоении асма

- Знакомимся с операционкой нового поколения GNU GuixSD