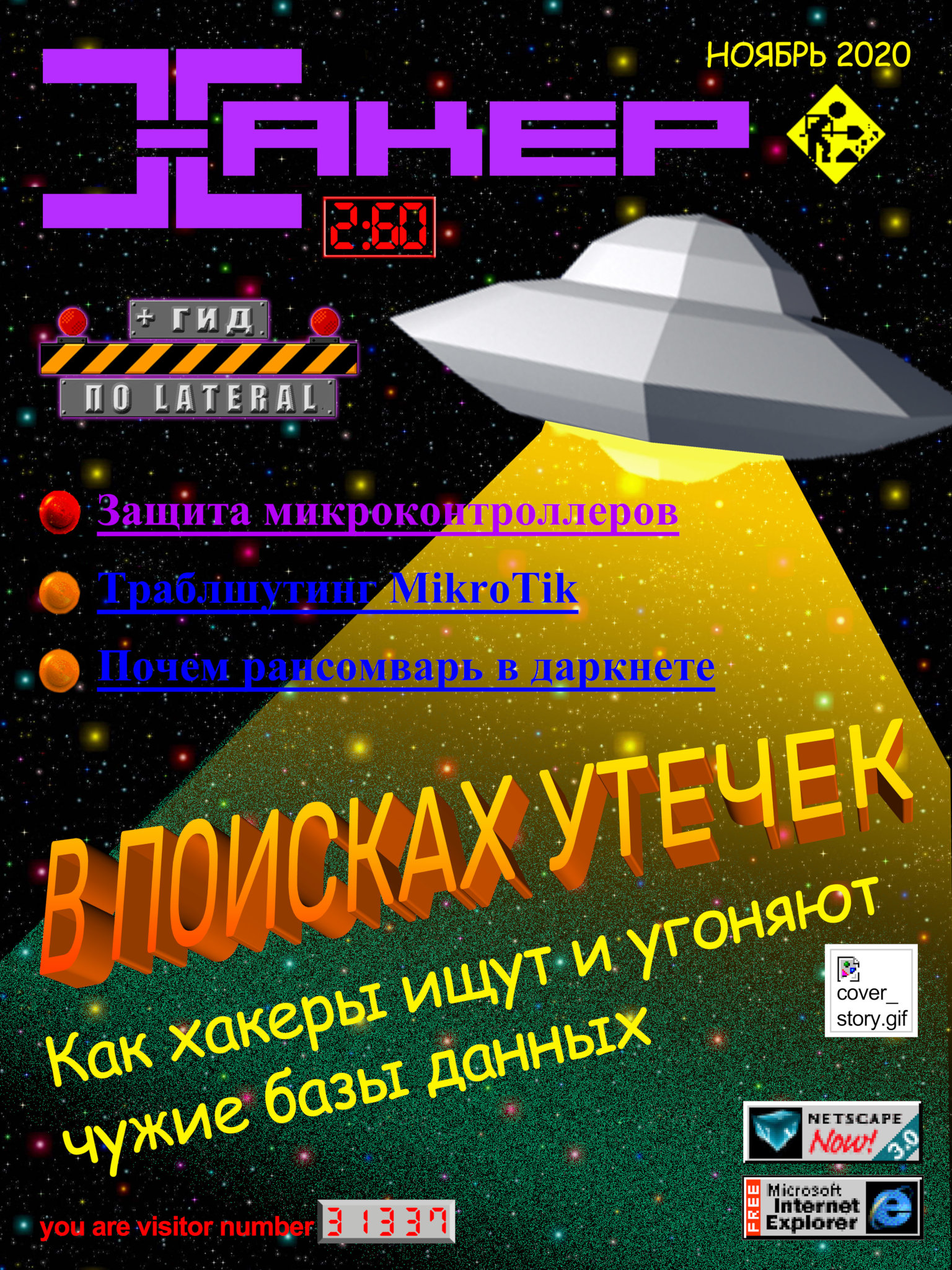

Xakep #260. В поисках утечек

Масштабные утечки данных происходят каждый день. «Течет» откуда только можно, а последствия бывают... разными. В этом выпуске мы покажем, как легко злоумышленники могут получить доступ к обширным массивам всевозможных данных и чем это грозит.

Также в номере:

- Ищем малварь с помощью Yara

- Автоматизируем обход периметра с помощью ScanFactory

- Изучаем способы удаленного исполнения кода в Windows

- Разбираем способы защиты микроконтроллеров

- Защищаем приложение для Android от отладки

- Перехватываем ключ от зашифрованного раздела в Linux

- Разбираем альтернативные протоколы VPN