В 2012 году директора ЦРУ Дэвида Петрэуса уличили в общении с любовницей через черновики писем в Gmail. Они заходили в ящик по одному паролю и оставляли черновики неотправленных сообщений друг для друга. Вскоре эту технику переняли и авторы зловредов.

Исследователи из компании Shape Security обнаружили на компьютере одного из клиентов образец вредоносной программы, которая использовала необычную форму коммуникаций с командным сервером. Программа авторизовалась в почтовом сервисе Gmail и получала инструкции из неотправленного черновика.

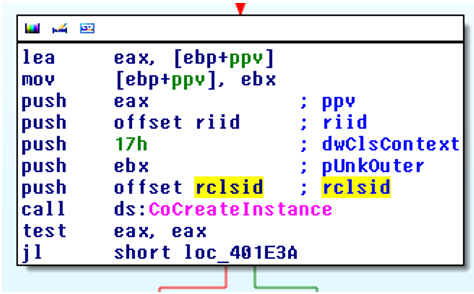

Соединение происходило из браузера Internet Explorer, запущенного в невидимой сессии. IE позволяет запускать себя другим программам в таком режиме, чтобы получать информацию из интернета.

Потом зловред запускал скрипт на Питоне, чтобы получить команды и код, которые злоумышленник сохранил в черновике письма. Зловред оставлял в черновике свой ответ с результатом операции. Все коммуникации при этом были зашифрованы, на всякий случай.

Исследователи говорят, что следы такого зловреда было особенно тяжело обнаружить в трафике, ведь соединение осуществлялась по защищённому каналу.

«Мы видим здесь C&C-сервер, который работает через абсолютно легальную службу, что надёжно защищает его от обнаружения», — говорит Уэйд Уильямсон (Wade Williamson), специалист по безопасности из Shape Security. Он также пояснил, что данный вид RAT — это разновидность программы Icoscript, о которой немецкая фирма G-Data сообщала в августе. Что интересно, сотрудники G-Data тогда высказали мнение, что Icoscript используется ещё с 2012 года. Вероятно, после инцидента с Петрэусом данный метод стал общеизвестным, но всё-таки Icoscript за два года никто не обнаружил.

Из-за скрытого характера коммуникаций сложно оценить, сколько компьютеров в мире заражено таким типом RAT.