Специалисты из Университета Мичигана опубликовали научную работу (PDF) с описанием принципиально новой техники сетевой атаки через ложный номер последовательности TCP-пакета (sequence-number). Эта техника может использоваться в TCP-инъекциях и атаках MITM («человек посередине»).

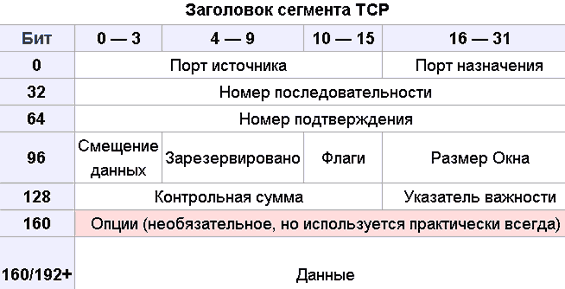

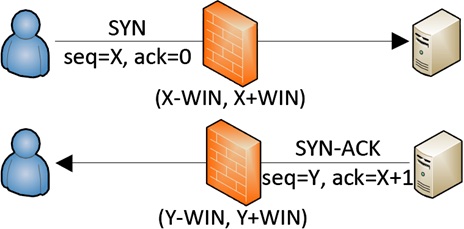

Вкратце, в некоторых сетях файрвол проверяет номер последовательности и отбрасывает пакеты с несоответствующими номерами. На иллюстрации показано, как такой файрвол устанавливает окно для подходящих номеров последовательности ((X-WIN, X+WIN) и (Y-WIN, Y+WIN)) для пакетов TCP SYN и SYN-ACK. Все последующие пакеты в сессии должны соответствовать условию, чтобы их признали валидными.

Исследователи обнаружили, что подобные файрволы работают в десятках сетей сотовой связи (у каждого третьего мобильного оператора). Такая система уязвима по своему дизайну и позволяет злоумышленнику подделать поток TCP-пакетов, перехватив сессию через ложные номера последовательности.

В демо-ролике показано, как вредоносное приложение на Android-устройстве использует данную технику атаки для подделки канала связи с сервером Facebook, который устанавливается другим обычным приложением (браузером).

Исследователи разработали программу для Android, с помощью которой можно осуществить подобную атаку (edu.umich.eecs.firewall, кэш Google).

Подробности и другие примеры атаки см. в научной работе.