Несмотря на известную проблему с утечкой ключей AWS через сайт Github, многие разработчики продолжают легкомысленно публиковать на Github код своих проектов с указанием секретных ключей. На эту удочку попадают даже серьезные специалисты по ИТ-безопасности, которые потом удивляются счетам от Amazon на сотни и тысячи долларов.

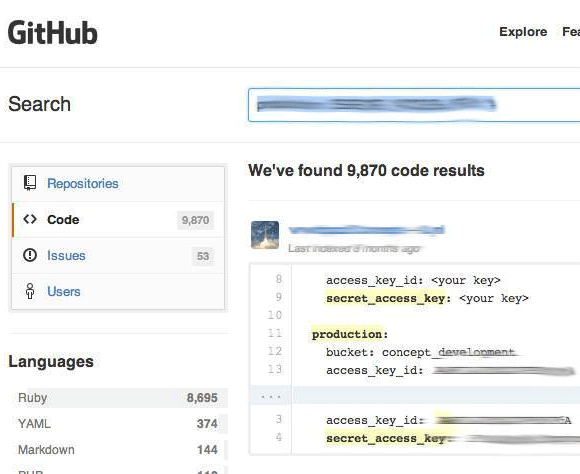

Представитель хакерской компании Threat Intelligence демонстрирует, как злоумышленник может использовать эти ключи, ведь они дают полный доступ к виртуальной машине на хостинге Amazon. По оценке эксперта, с помощью поиска можно найти около 10 тыс. проектов с указанием секретных ключей.

Для демонстрации уязвимости хакер залогинился на случайный аккаунт, закачал туда текстовый файл, а затем стер его.

Разумеется, вместо текстового файла может быть любой другой: скажем, клиент для майнинга криптомонет.

Может быть, зря эксперт стер файл. Он мог бы написать в нем предупреждение для владельца аккаунта, что он рискует оказаться жертвой взлома. Примерно так же, как это сделал неизвестный хакер, предупредивший владельцев уязвимых маршрутизаторов Asus месяц назад. Каждый из них мог обнаружить новый файл *.txt на флэшке или внешнем диске, подключенном к маршрутизатору, с текстом: «Доступ к вашему маршрутизатору Asus (и вашим документам) может получить кто угодно в мире, имеющий выход в интернет».

На месте компании Amazon, возможно, было бы уместно использовать поиск по Github и Google, чтобы выявлять рассекреченные ключи пользователей и сообщать им об этом. Впрочем, компания отнюдь не обязана делать это.