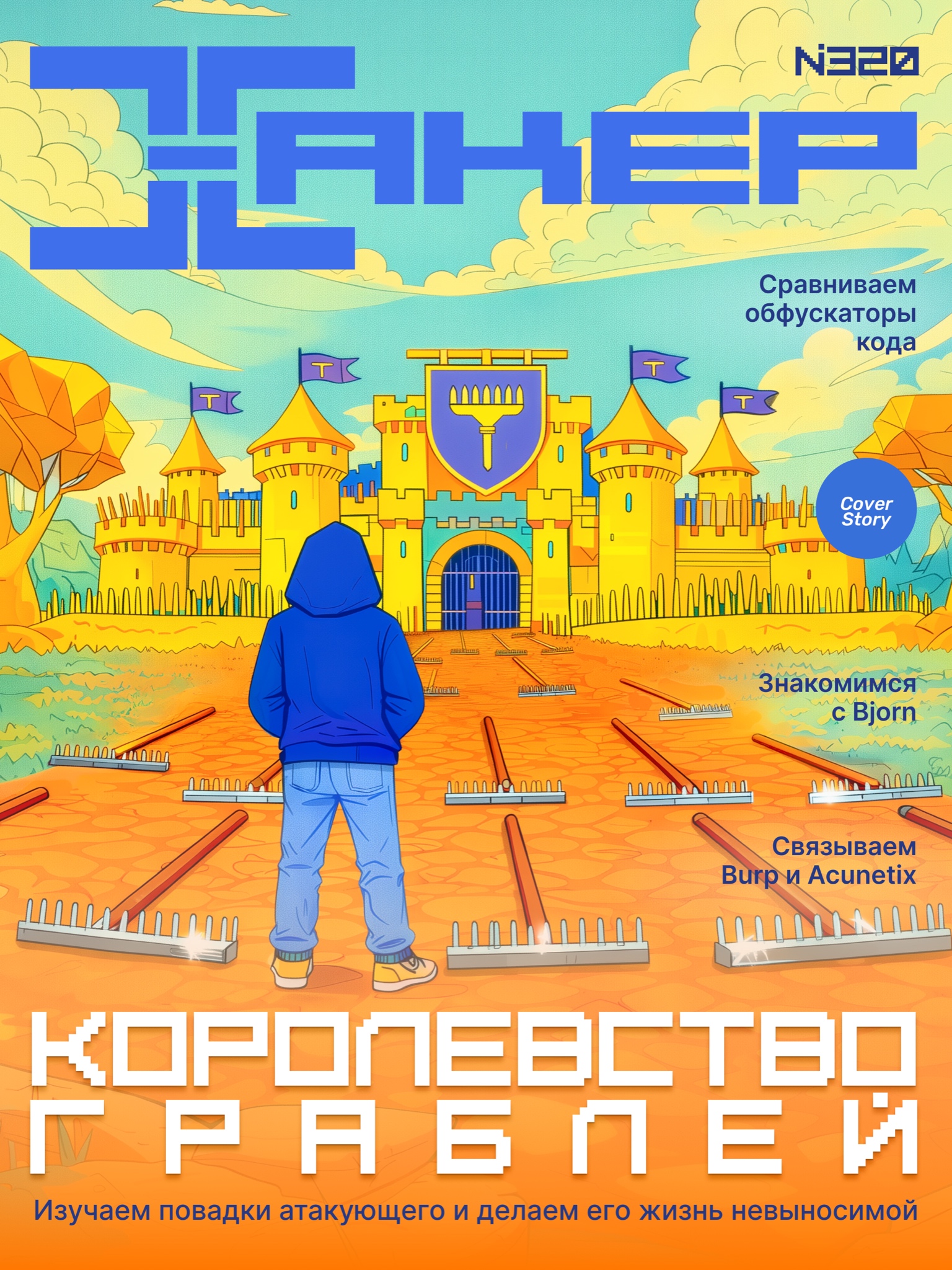

Хакер #320. Королевство граблей

В этом номере мы покажем, как защитники могут играть на чужом поле и выигрывать. Научимся по сетевому трафику восстанавливать портрет, привычки и методы атакующего. Превратим инфраструктуру во враждебную среду из ловушек, ложных следов и задержек. Даже банальное сканирование станет для нарушителя мучением. Заодно закроем одну из самых уязвимых зон — корпоративный Wi-Fi. Защитимся от перехвата WPA-хендшейков и PMKID, сломаем сценарии RogueAP и downgrade-атак и сделаем так, чтобы инструменты атакующего работали против него.

Также в номере:

- Сравниваем способы обфускации программ

- Делаем шаблоны BChecks для быстрой разведки

- Реализуем сетевые атаки на Python

- Подбираем инструменты для работы с RegEx

- Делаем PE-файл с оконным приложением Windows

- Знакомимся с Bjorn — карманным гаджетом для хакера

- Проходим 4 лабораторные работы с Hack The Box