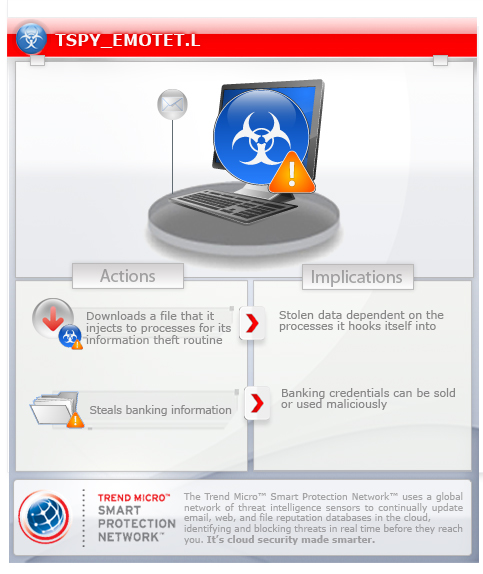

Антивирусная компания Trend Micro обнаружила банковский троян Emotet, который использует новый способ получения учётных данных к финансовым сайтам.

Стандартные банковские трояны извлекают конфиденциальную информацию с помощью фишинга или инъекций в поля форм на финансовых сайтах после того, как пользователь там авторизовался. Жертва думает, что вводит информацию для банковского перевода по нужному адресу, а в реальности совершается другая транзакция.

Emotet действует иначе. Он извлекает учётные данные непосредственно из HTTPS-трафика, с помощью встроенного снифера. Тот постоянно находится в памяти и отслеживает посещённые URL. Как только есть совпадение с финансовым ресурсом — начинается пакетный перехват по сетевым интерфейсам PR_OpenTcpSocket , PR_Write, PR_Close, PR_GetNameForIndentity, Closesocket, Connect,

Send и WsaSend.

Такой метод должен быть менее заметен для жертвы, поскольку она работает с оригинальным сайтом и ей не подкладывают фишинговые формы в браузер.

Emotet сохраняет найденную информацию в системный реестр Windows в зашифрованном виде, вероятно, чтобы не создавать новых файлов.

Компания Trend Micro не разобралась, как Emotet отправляет «хозяину» собранные данные и есть ли вообще такая функциональность. Поэтому трояну присвоен низкий уровень опасности (пока).