В этом году произошли кардинальные изменения в технике продажи рекламных баннеров в интернете. И злоумышленники сполна воспользовались открывшимися возможностями. Через рекламные сети они успешно находят и атакуют сотрудников конкретных фирм.

Специалисты из компании Invincea несколько дней назад опубликовали отчёт, в котором привела примеры, как подобные атаки осуществлялись на практике против компаний оборонной и авиакосмической промышленности США (операция DeathClick).

Подобное стало возможным благодаря более узкому таргетингу, который рекламные сети теперь предлагают своим клиентам. В частности, можно указать регион проживания, отрасль промышленности, сферу интересов и даже конкретный диапазон IP-адресов. По этим параметрам будет сужена аудитория рекламного объявления.

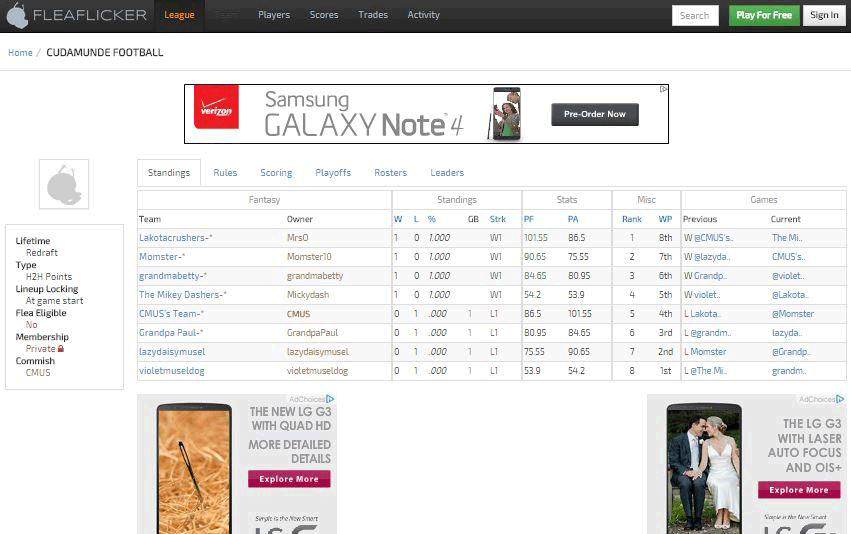

Например, в одном из инцидентов участвовал сайт популярного футбольного симулятора fleaflicker.com и известная рекламная сеть AdChoice.

Когда сотрудник определённой компании зашёл на этот сайт, то ему показали нужный баннер.

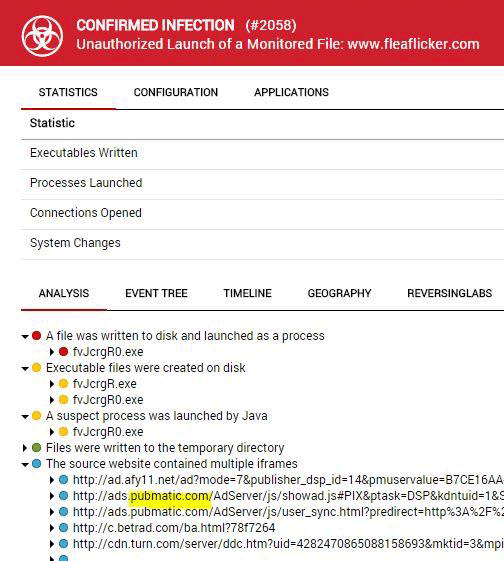

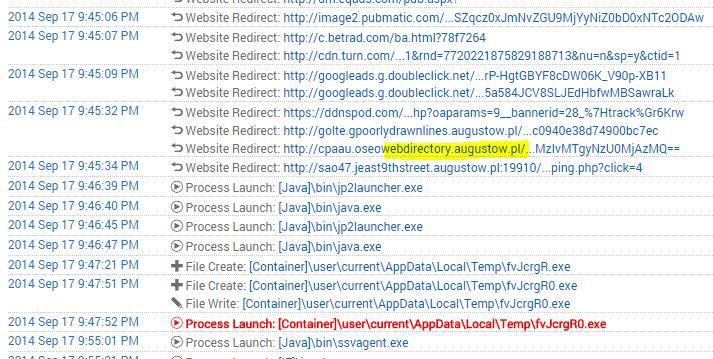

Рекламный баннер сразу же подгрузил фрейм и загрузил вредоносный файл на компьютер жертвы. Загрузка произошла якобы с сервера рекламного брокера Pubmatic, который принимает участие в аукционах за покупку рекламных мест в рекламной сети, с использованием узконаправленного таргетинга.

Но в реальности Pubmatic обращался за контентом к некоему (взломанному) серверу в Польше.

Злоумышленники начали участвовать в аукционах на покупку целевой контекстной рекламы по конкретным ключевым словам, пишет Invincea. Они получают возможность купить место по цене от $0,65 за переход. При переходе по ссылке жертва сталкивается с эксплоит-китом, где вероятность заражения довольно высока. Таким образом, это исключительно дешёвый способ проведения целевой атаки.

По данным Invincea, для размещения целевых страниц используются вполне авторитетные сайты (прецеденты были с fleaflicker.com, earthlink.com и theblaze.com). При этом целевые страницы живут от 10 минут до 4 часов, так что никто в индустрии безопасности не успевает среагировать на появление вредоносного редиректа с эксплоит-паком.

Большинство антивирусов тоже не реагировали на атаки, потому что хэши зловредов постоянно менялись.