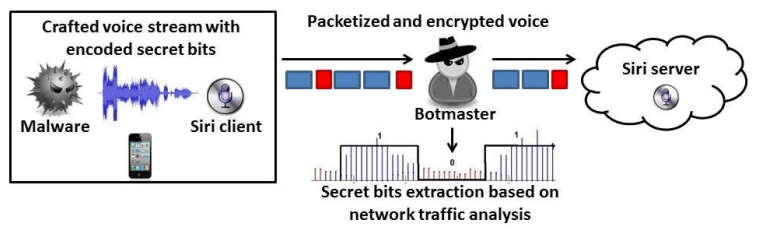

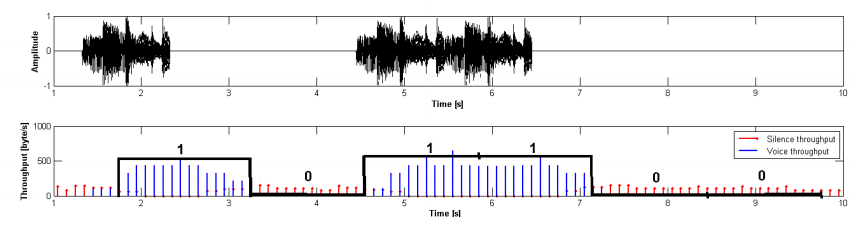

«Персонального помощника» Siri можно использовать таким образом, каким это никак не могла предусмотреть компания Apple — для скрытой передачи информации от злоумышленника к вредоносной программе, установленной на смартфоне, и обратно. Концептуальное приложение под названием iStegSiri внедряет постороннюю информацию в звуковые файлы, которые генерирует программа Siri.

В процессе MiTM-атаки, заняв позицию между устройством пользователя и серверами Siri, злоумышленник перехватывает эти сообщения и декодирует их. Таким образом, он может получать конфиденциальную информацию с телефона совершенно незаметно для пользователя, сетевого файрвола и антивирусных программ. По крайней мере, выявлять стеганографию в звуковых файлах не умеет ни один из существующих инструментов.

Приложение разработали исследователи Лука Кавильоне (Luca Caviglione) из Национального исследовательского совета Италии и Войцех Мазурчик (Wojciech Mazurczyk), доцент Варшавского технологического университета (Польша).

Авторы объясняют, что iStegSiri использует библиотеку Libactivator или действует через стандартные программные интерфейсы Apple.

Метод работает только на iPhone/iPad, которые подверглись процедуре джейлбрейка.