Имитация «смерти» почтового ящика не единственная задача Block Sender. Расширение обладает и другими более привычными функциями, которые пригодятся всем пользователям Gmail.

Комплекс мер по расставанию с персоной нон грата включает блокировку входящих вызовов на уровне телефона, ограничение доступа к профилям в социальных сетях и, конечно же, отметание всех входящих писем. Для этого может понадобиться смена электронного ящика, что не совсем правильно, ведь страдать должен не ты. И здесь нет ничего сложного, достаточно пару раз наградить отправителя ярлыком спамера, чтобы его письма перестали маячить у тебя перед глазами. Но в таком случае надоеда будет думать, что вы раз за разом получаете и читаете его муть, а следовательно, станет продолжать свою нудятину. С Block Sender легко обмануть любой контакт, отправив ему автоматический ответ о том, что почтальон не может выполнить своё задание. Неплохо придумано!

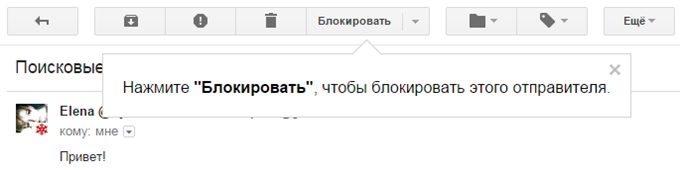

Установи расширение и обратите внимание на новую кнопку, интегрированную в панель управления письмами. Весьма приятно, что свежий элемент очень гармонично вписывается в общий интерфейс почтовика.

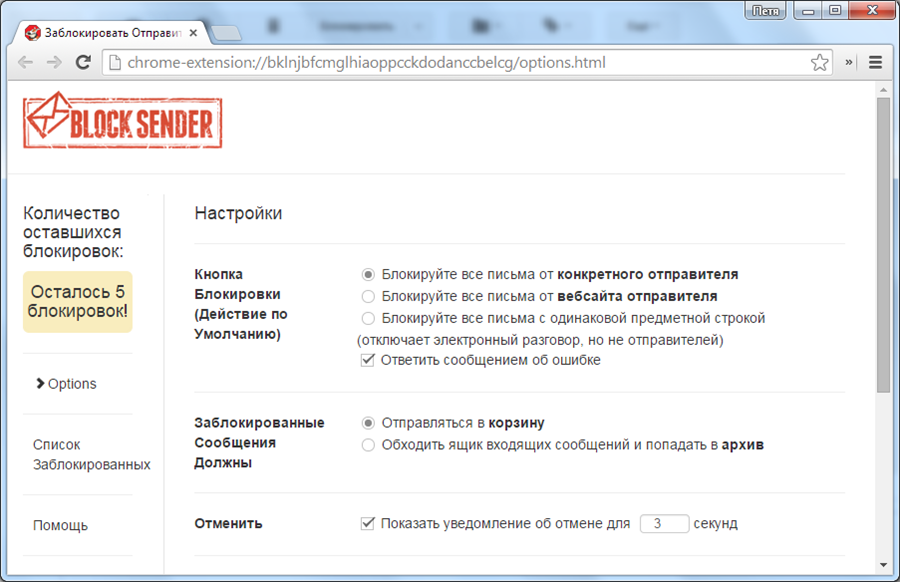

Теперь ты можешь блокировать послания от любого отправителя. Но не стоит сразу браться за карательную операцию, первым делом лучше пробежаться по опциям расширения.

Обрати внимание, что пункт настроек «Ответить сообщением об ошибке» по умолчанию неактивен. И второе замечание: в своей бесплатной версии Block Sender предлагает пять попыток блокировки. На первый взгляд может показаться, что этого мало, но не каждый же день или месяц тебе попадаются странные индивиды.

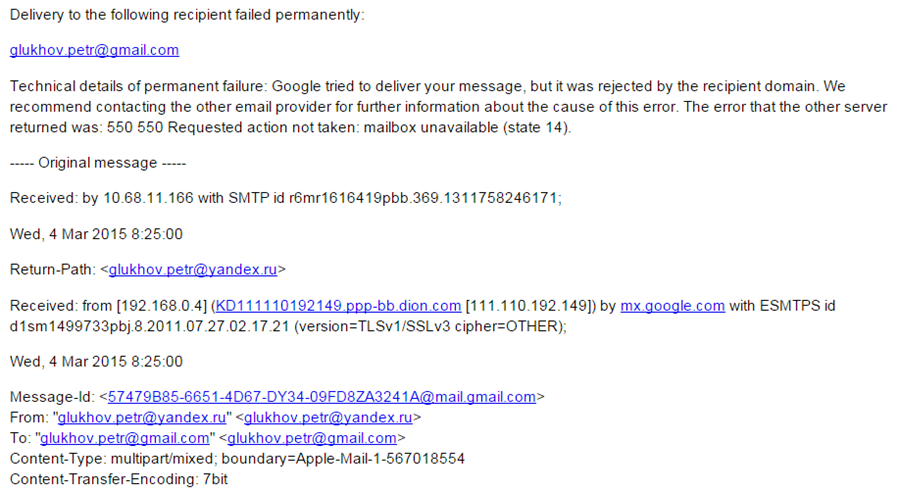

Что касается сообщения об ошибке, то оно выглядит так:

Вполне себе правдоподобный ответ, на который должен клюнуть среднестатистический пользователь. Схожие письма доводилось получать при отправке письма на адрес электронной почты, который я хотел угадать.

Разумеется, в твоей власти амнистировать отправленный в бан контакт. Потребуется несколько раз кликнуть мышью в опциях расширения.

via ЛайфХакер, Пётр Глухов