Исследователь Флориан Адамски (Florian Adamsky) из Лондонского городского университета обнаружил (.pdf), что многие популярные программы (uTorrent, Mainline, Vuze, BitTorrent Sync), использующие для работы протокол BitTorrent, уязвимы и могут быть использованы злоумышленниками для DRDoS -атак. Уязвимости, обнаруженные Адамски, затрагивают uTP, DHT, Message Stream Encryption и протокол BitTorrent Sync.

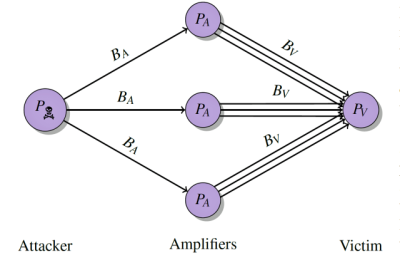

Миллионы пользователей популярнейших программ, использующих в своей работе протокол BitTorrent, оказались под угрозой. Их могут использовать для отраженных усиленных DDoS-атак — DRDoS. Подобная атака позволяет одному BitTorrent-пользователю, с весьма скромным каналом, направить вредоносные запросы другим пользователям BitTorrent, заставив их атаковать определенную цель. Уязвимости были обнаружены в самом протоколе, но лучше всего для целей хакеров подойдут приложения uTorrent, Mainline, Vuze и BitTorrent Sync. С их помощью можно добиться самого сильного эффекта.

Наилучших результатов Адамски добился, используя приложение BitTorrent Sync, так он смог увеличить мощность атаки в 120 раз. Использование обычных торрент-клиентов, таких как uTorrent и Vuze, менее эффективно и дает прирост в 39 раз и 54 раза, соответственно.

Ключом для реализации атак стала уязвимость в UPD, так как протокол не имеет механизма предотвращения фальсификации IP-адресов. Путем подмены IP-адреса атакующего на вредоносный запрос, содержащий адрес атакуемой цели, хакер может вызвать лавину обращений к компьютеру жертвы. Атакующему понадобится только действительный info-hash или «secret», в случае использования BitTorrent Sync.

BitTorrent Inc уже проинформировали о найденных уязвимостях, и баги уже закрыты в недавних бета-релизах. Однако uTorrent по-прежнему уязвим к атакам через DHT.

Компания Vuze, по словам Адамски, вообще никак не отреагировала на его сообщение о проблемах.