В прошлые выходные, 19-20 сентября, в магазине приложений App Store обнаружили настоящую эпидемию. Хакеры подделали инструмент для разработчиков Xcode, выпустив собственную версию, получившую имя XcodeGhost. В результате, все приложения, созданные с помощью XcodeGhost, оказались небезопасны. Спустя четыре дня, становится ясно, что таких приложений было куда больше, чем предполагалось изначально.

Эксперты в области информационной безопасности выяснили две вещи: инфекция начала распространяться не в сентябре 2015 года, а в апреле, и пострадавших от XcodeGhost приложений было не 39 штук, а гораздо больше.

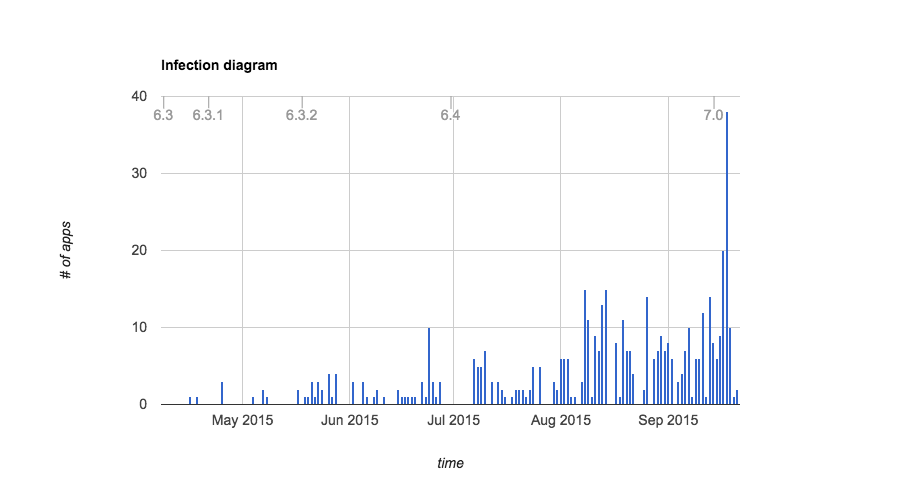

Специалисты компании Appthority пишут, что им удалось идентифицировать уже 476 приложения, для разработки которых использовался поддельный Xcode. Также эксперты обнаружили, что атака началась еще весной текущего года, но перешла в активную фазу только осенью. В Appthority сумели составить примерный график заражений:

Эксперты компании FireEye пришли к еще более печальным выводам. По их данным, проблема гораздо масштабнее: в App Store содержится более 4000 приложений, пострадавших от XcodeGhost. К сожалению, ни Appthority, ни FireEye не указывают названий зараженных приложений. Также специалисты обеих компаний более не указывают на то, что пострадал в основном китайский сегмент App Store. Напомню, что именно к нему относились первые инфицированные приложения, о которых стало известно в начале недели, и именно из Китая, предположительно, была проведена атака.

Впрочем, есть среди новых подробностей и хорошая новость. Эксперты Appthority выяснили, что XcodeGhost вносил в код приложений далеко не самые страшные изменения. Малварь не пыталась вытянуть у пользователей личные данные, или пароли от iCloud и других сервисов. Исследователи пришли к выводу, что это скорее ad-ware. Измененные XcodeGhost приложения могут:

Запросы содержат все идентификационные данные устройства (поведение типичное для tracking framework)

Ответ сервера может запустить следующие реакции:

- Показать продукт App Store внутри приложения, используя SKStoreProductViewControllerDelegate

- Показать UIAlertView и продемонстрировать App Store view, в зависимости от того, какая кнопка была нажата

- Открыть URL

- «Уснуть» на определенное время

Эксперты резюмируют: «Сам по себе фреймворк не содержит кода для отображения полей ввода логина или уведомлений, которые могут быть использованы для фишинга персональных данных (окно уведомления не содержит полей для ввода текста). Единственный возможный способ проведения фишинговой атаки с помощью данного фреймворка: если сервер прикажет открыть URL, ведущий на вредоносный сайт».

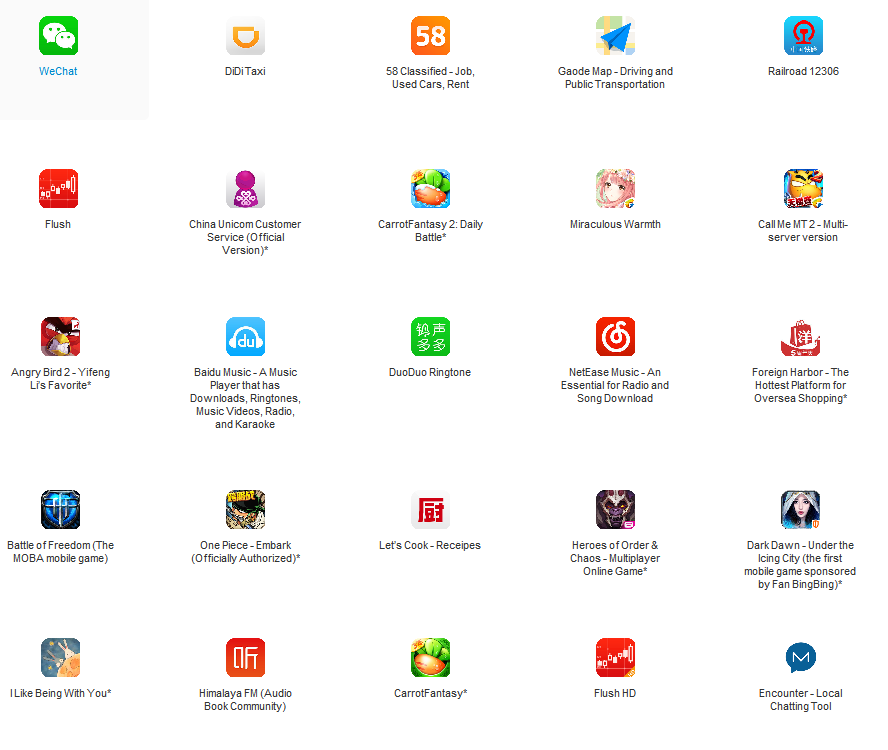

Тем временем, компания Apple создала на официальном сайте страницу с FAQ об инциденте. Компания обещает уведомить всех пользователей, скачавших вредоносные приложения из App Store, хотя не уточняет, когда и каким образом это будет сделано. В FAQ Apple упоминаются лишь 25 пострадавших приложений, среди которых, в основном, популярные в Китае приложения и Angry Birds 2:

Для разработчиков Apple придумала следующие рекомендации: скачивать Xcode следует только с официальных серверов компании и все время держать Gatekeeper включенным. После завершения закачки, OS X проверит код программы и сравнит его с кодом, утвержденным Apple. Сигнатура кода также проверяется автоматически при закачке с сайта Apple Developer, при условии, что Gatekeeper включен.

Фото: glenbledsoe@flickr